您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

前言:

無論是arp欺騙還是mac泛洪,其實目的是差不多的,都是為了盜取信息。

arp欺騙和mac泛洪其實都是利用了arp的缺陷。

利用arp欺騙可以使得通信的雙方正常通信,但是數據全都被欺騙拿取一份,通信雙方是沒有感覺的。

利用mac地址泛洪可以把交換機的mac地址表的空間給“撐破”,逼迫交換機進行的arp廣播,取代被欺騙者的mac地址,使之數據全都流向欺騙者,此時被欺騙者會掉線。

二層的缺陷:

缺乏認證,不知道源地址是否合法

采用廣播,任何人都可以攔截

不得不處理,這是硬傷啊!

二層的安全是整個tcp/ip協議集的一個短板。

泛洪步驟:

mac地址欺騙是利用交換機的接口從源報文當中學習mac地址表并持續寫入mac表的特點,通過macof發送大量的、具有不同源mac地址的廣播報文,使mac表的空間耗盡,耗盡之后正常的報文進行通信時交換機會發廣播,為什么會廣播?因為mac表沒有對應的mac地址?如果之前這些mac都存在的話,那么這些mac去哪里了?答案是被新來的mac地址表給“擠出去了”,mac地址表當前中充斥著滿滿的無用的、垃圾的mac地址條目,所以新來的正常的通信報文到達交換機之后,發現mac地址表沒有對應的去向目標mac地址的mac地址,所以交換機會去泛洪,泛洪的內容就是“誰是某某,把你的mac給我”,早已等候多時的×××已經早早的打開了抓包軟件一看到有目標回復自己的mac地址,如果個目標就是×××想要×××的目標,×××就會把自己的mac地址改成與目標主機的mac一樣,并且不斷的欺騙交換機我才是目標主機,這樣的話給目標主機的報文都送給×××了。

所以mac地址泛洪應該分為三個步驟:

第一步:通過泛洪把交換機的mac表充滿,使交換機在合法通信時不得不泛洪

第二步:打開抓包工具抓取合法的計算機回復自己的mac地址

第三步:把自己的mac地址變成抓取到的mac地址

mac 地址的泛洪工具:

macof –i eth0 #給交換機發廣播報文,源地址都不相同。

交換機會發生什么現象?一點的話會運行卡頓,如果有合法的用戶請求轉發數據的話會發廣播,這樣正中了×××的圈套,情況嚴重的話就直接死機,一般為講×××使用mac泛洪就是為了截獲數據,一般不會一直給交接機發廣播,如果我們發現交換機運行非常的卡頓,就使用下面這條命令:

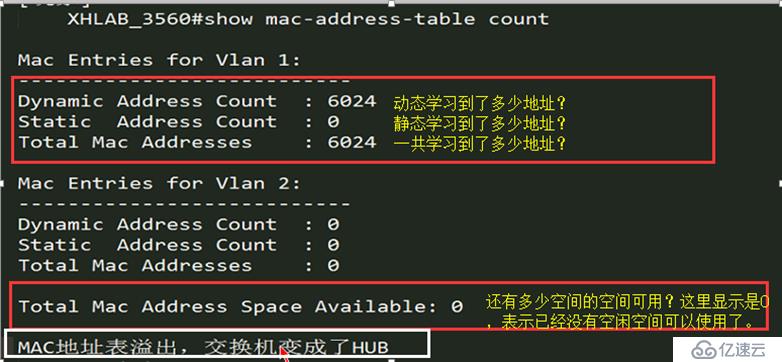

show mac-address-table count 統計mac地址表記錄了多少條記錄以及還有多少空間可用,如下圖:

如果出現這種現象把所有的與pc相連的線都撥了,然后使用下面這條命令清空動態學習到的地址:

clear mac-address-tables dynamic

在泛洪×××之后,×××截取了目標的主機的mac地址之后,會放棄自己的主機的的mac地址,再次生成一個目標主機的mac地址,然后不斷的發廣播說自己目標主機,交換機原本記錄的此mac地址并不是在×××主機對應的端口上,但是此時×××給交換機說自己就是目標主機,交換機默認沒有能力判斷到底誰是真?誰是假?天真的認為最新就是正確的,所以×××說什么就是什么了,以后只要是給目標主機的報文就都給×××了,而真正的mac地址擁有者就一直收不到報文。

×××欺騙的話就會一直欺騙,以保證交換機一直認為×××就是目標主機,如果目標主機正在下載或者上傳東西的話,目標主機的mac就會一直在×××與真正的目標主機之后來回的變化,無論是×××還是真正的目標主機可能都不是那么的完整。

欺騙×××要建立在泛洪×××的基礎之上,先把交換機變成hub,然后好捕獲所有的數據包,最后根據捕獲數據包的內容去獲取目標主機的mac地址,然后把自己的mac地址改成了目標MAC一模一樣的地址,這樣交換機的mac表會更新,所有到目標主機的數據都會到我這里。

增加一個mac地址并使用:

macchanger --mac=00:00:00:00:00:00 eth0

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。