您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

分為兩大部分,分別為webgoat和webwolf

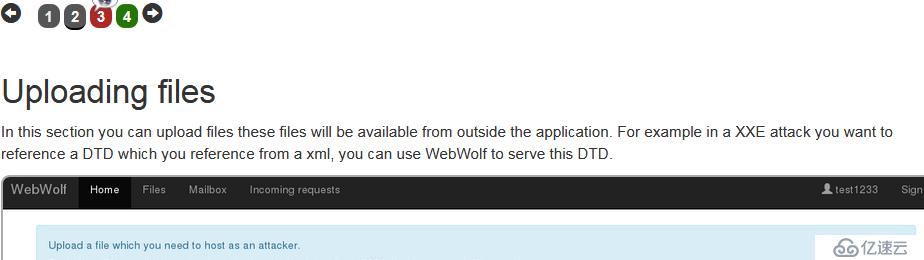

webgoat上篇已經談論過了,而webwolf是配合webgoat使用的,由介紹可知其作用有

Hosting a file//加載一個文件 Receiving email///接收郵件 Landing page for incoming requests//對于未到來請求的加載頁面

-----可愛的分割線

lesson1和lesson2是教程,而lesson3和4是紅色的圖標,也是我們要完成的任務,完成后就變為綠色

lesson1是關于webwolf的介紹,lesson2所談論到的XXE(xml外部實體)***在之后的SQL注入中會涉及

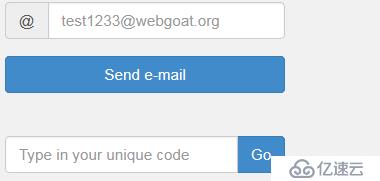

lesson3

任務目標

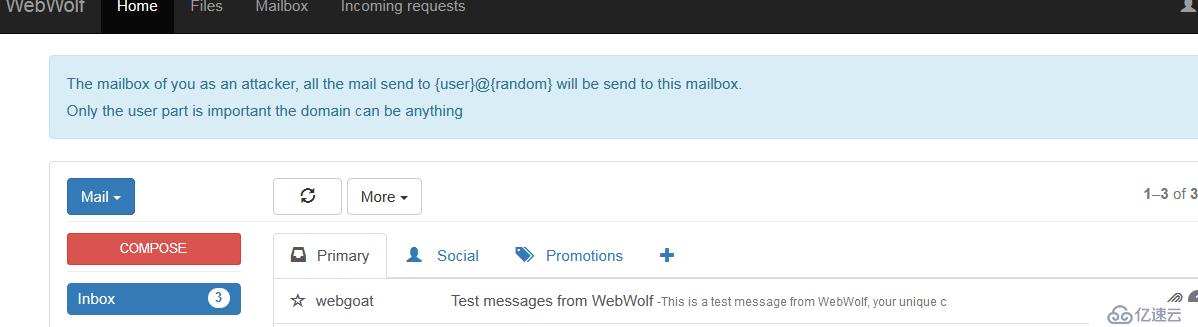

在webgoat中send email (郵件格式:用戶名@webgoat.org),在wbwolf中接收郵件,將收到的code填入webgoat中

1.發送郵件(webgoat)

將code填入完成

完成!!!

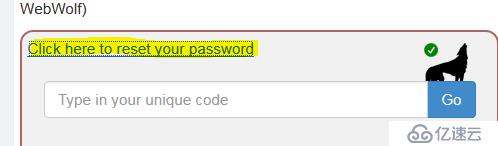

lesson4

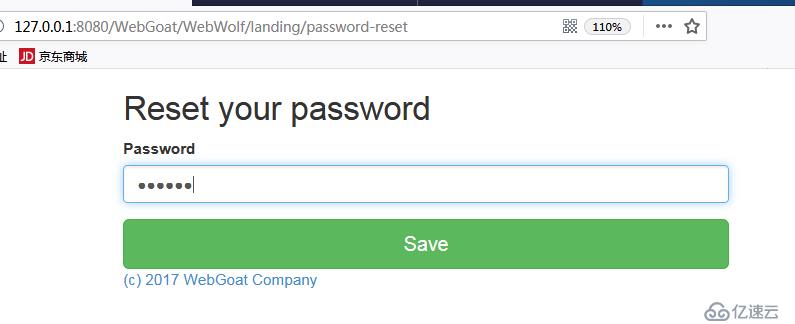

1.點擊鏈接重置密碼

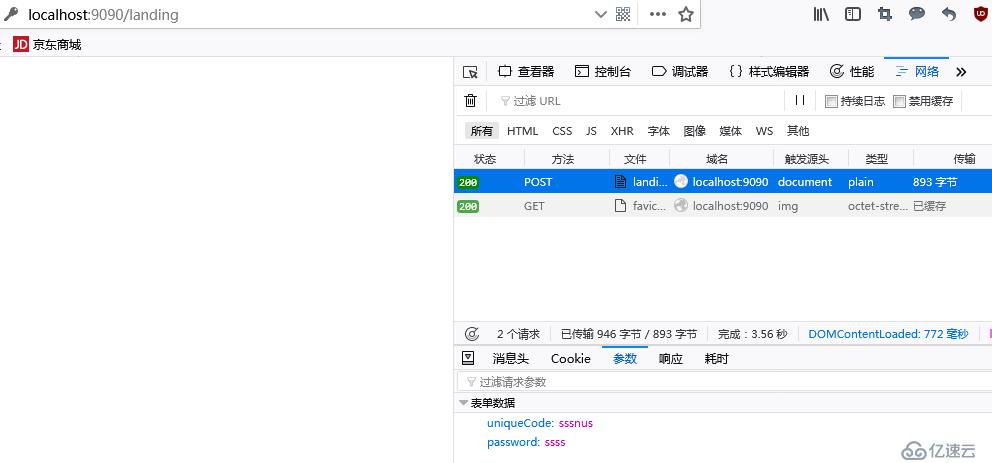

2.可以在web開發工具中看到輸入的內容

同理,將code填入完成

完成!!!

-----盤他的分割線

簡單理解兩個簡單的釣魚測試的過程(由webgoat提供)

Suppose we tricked a user to click on a link he/she received in an email(欺騙用戶點擊鏈接,這個鏈接就是一個 誘餌), this link will open up our crafted password reset link page(打開了密碼重置的頁面). The user does not see any difference with the normal password reset page of the company(用戶是不知道的). The user enters a new password and hits enter(用戶輸入新的密碼并點擊了回車), the new password will be send to your host(而新的密碼送到我們這里). In this case the new password will be send to WebWolf(當然了,這個例子中是送到了webwolf). Try to locate the unique code.

Please be aware after resetting the password the user will receive an error page in a real attack scenario the user would probably see a normal success page (this is due to a limit what we can control with WebWolf)(如果是真實的釣魚情況下,用戶可能會看到一個成功的頁面,這個還要具體實踐,畢竟使用webwolf是有限制的)

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。