您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

如何進行XiaoBa勒索病毒變種分析,很多新手對此不是很清楚,為了幫助大家解決這個難題,下面小編將為大家詳細講解,有這方面需求的人可以來學習下,希望你能有所收獲。

XiaoBa勒索病毒,是一種新型電腦病毒,是一款國產化水平極高的勒索病毒,主要以郵件,程序木馬,網頁掛馬的形式進行傳播。這種病毒利用各種加密算法對文件進行加密,被感染者一般無法解密,必須拿到解密的私鑰才有可能破解。倒計時200秒還不繳贖金,被加密的文件就會被全部銷毀。

以上說明摘自百度百科,但是我分析的這個XiaoBa變種并沒有以上行為特征,不過它擁有很強的隱蔽性和感染性,并且具有文件加密,文件刪除和挖礦三項主要功能。

此樣本經過微步云沙箱分析(相關鏈接請參見《參考鏈接》),確認為惡意樣本

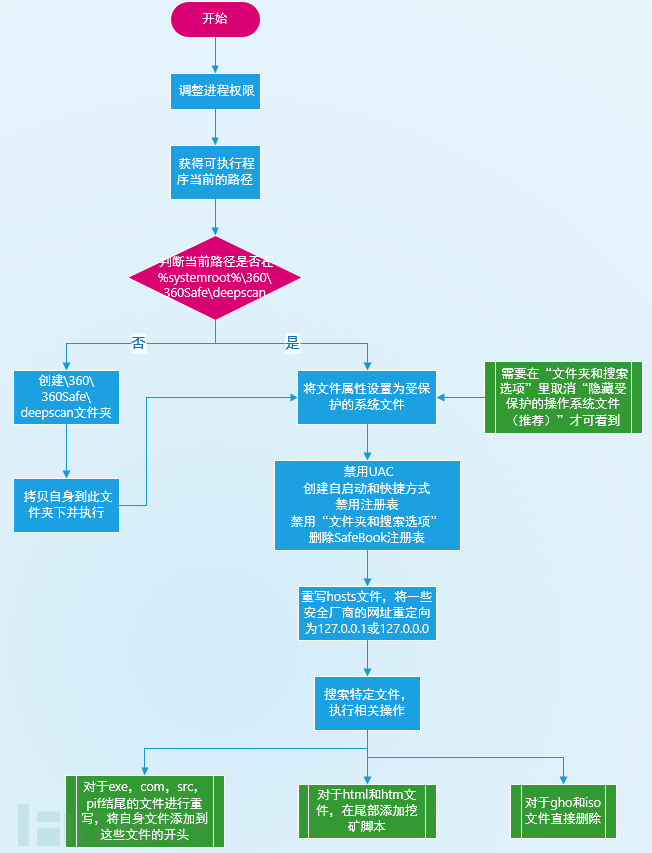

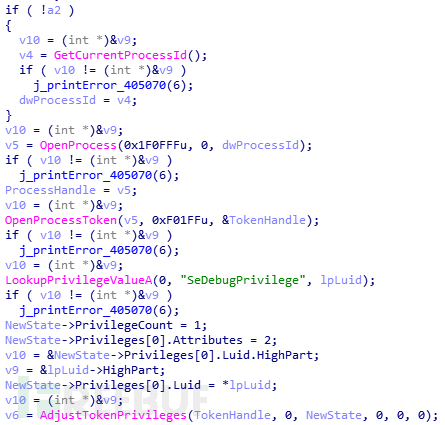

樣本運行之后,首先調整進程權限,確保自己有足夠的權限進行后續的操作

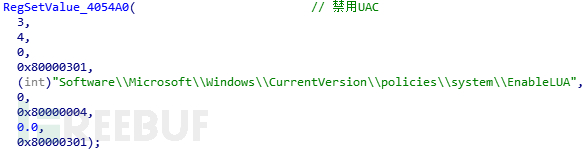

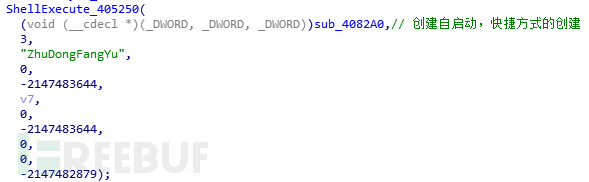

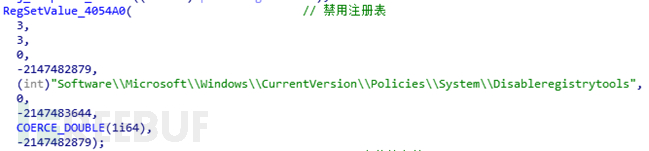

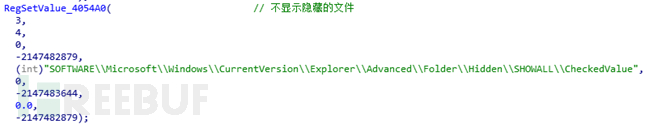

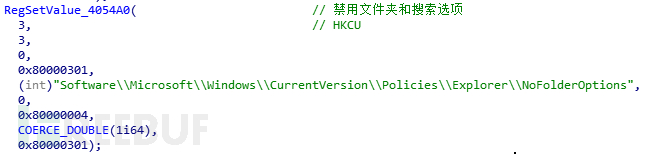

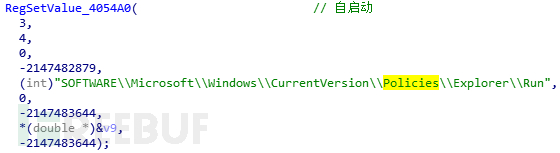

路徑判斷:樣本會判斷當前的執行路徑是否在%systemroot%\360\360Safe\deepscan目錄下,如果不在此目錄下則拷貝自身到此目錄并執行。如果在此路徑下,將會首先進行一些修改系統設置相關的操作:

將文件屬性設置為受保護的系統文件,需要在“文件夾和搜索選項”中取消“隱藏受保護的操作系統文件(推薦)”選項才可看到

遍歷磁盤,在磁盤根目錄下創建autorun.inf文件,寫入如下數據,嘗試進行U盤感染,并且少不了的將此文件設置為隱藏

創建文件夾RECYCLER\S-5-4-62-7581032776-5377505530-562822366-6588,并且將自身文件拷貝進來重寫hosts文件,重定向安全廠商網址

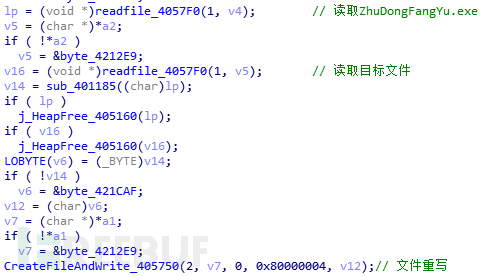

最后創建線程,在線程函數中,XiaoBa會遍歷所有文件,查找擴展名為.exe,.com,.scr,.pif,.html,.htm,.gho,.iso的文件, 針對不同的擴展名執行不同的操作.exe,.com,.scr,.pif

重寫這些文件,將自身文件寫入這些文件的開頭,后期如果再運行這些文件的話,就會運行ZhuDongFangYu.exe

.html,.htm

在這些文件的末尾添加挖礦腳本

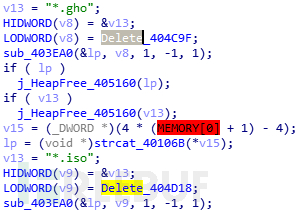

.gho,.iso

對于這些文件,直接刪除

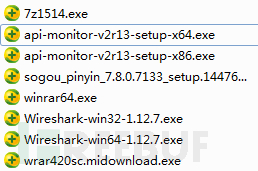

一個有意思的點是這個樣本的圖標是360殺毒的圖標,創建的文件夾名也是360,而且經過它重寫的可執行程序的圖標都換成了360的圖標……

看完上述內容是否對您有幫助呢?如果還想對相關知識有進一步的了解或閱讀更多相關文章,請關注億速云行業資訊頻道,感謝您對億速云的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。