您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

OAuth濫用攻擊檢測和響應平臺PwnAuth如何理解,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

魚叉式網絡釣魚攻擊被視為企業最大的網絡威脅之一。只需一名員工大意的輸入了他的憑據,或運行了一些未知的惡意軟件,就可能會使整個企業網絡掌控于攻擊者,甚至癱瘓。因此,公司往往會選擇投入大量的資源,來防止憑證收集和有效載荷驅動的社會工程學攻擊。但是對于非傳統但同樣危險社會工程學方法OAuth濫用,卻沒有給予足夠的重視。在OAuth濫用攻擊中,受害者授權第三方應用程序訪問其帳戶。一旦獲得授權,應用程序就可以訪問用戶的數據,而不需要憑證并繞過可能存在的任何雙因素身份驗證。

OAuth 2.0被描述為“一種開放協議,允許從Web,移動和桌面應用程序以簡單標準的方法進行安全授權......”它已成為亞馬遜,谷歌,Facebook和微軟等主要互聯網公司事實上的協議,以促進授權第三方應用程序訪問用戶數據。訪問Microsoft OneDrive以便輕松進行文件共享的應用程序,就是一個很好的OAuth利用的示例。

我們以訪問OneDrive的應用程序為例,在OAuth授權流程中定義一些角色

應用程序或“客戶端(Client)”

請求訪問的第三方應用程序。在此情況下,希望訪問您的OneDrive文件的應用程序為“客戶端(Client)”。

API“資源(Resource)”

“客戶”希望訪問的目標應用程序。在此種情況下,Microsoft OneDrive API端點為“資源(Resource)”。

“資源所有者(Resource Owner)”

允許訪問其部分帳戶的人員。在此情況下,是你。

授權服務器

授權服務器提供資源所有者用來同意或拒絕的接口。服務器可以與API資源或不同的組件相同。在此情況下,Microsoft登錄門戶是“授權服務器”。

范圍

范圍定義為第三方應用程序請求的訪問類型。大多數API資源將定義應用程序可以請求的一組范圍。這與Android手機應用程序在安裝時請求的權限類似。在此示例中,應用程序可能會請求訪問你的OneDrive文件和用戶配置文件。

OAuth 2.0提供了幾種不同的授權“grant類型”,以更好的滿足用戶與之交互的不同應用程序。在此我們將對“授權代碼”grant類型做進一步的說明,該授權類型由實現OAuth的Web應用程序使用。 以下是授權流程示例:

1.創建一個“同意”鏈接,通過標識應用程序和請求的作用域的參數,將資源所有者引導至授權服務器。

https://login.microsoftonline.com/auth ?response_type=code &client_id=123456789 &redirect_uri=https%3A%2F%2Fexample-app.com%2Fcallback &scope=mail.read+offline_access

2.資源所有者將收到授權提示,說明應用程序名稱和請求的范圍。 資源所有者可以選擇批準或拒絕此授權請求。

3.一旦選擇了同意,授權服務器將使用授權碼重定向應用程序。

HTTP/1.1 200 OK

Content-Type: application/json

Cache-Control: no-store

Pragma: no-cache

{

"access_token":"aMQe28fhjad8fasdf",

"token_type":"bearer",

"expires_in":3600,

"refresh_token":"OWWGE3YmIwOGYzYTlmM2YxNmMDFkNTVk",

"scope":"mail.read+offline_access"

}4.然后應用程序可以使用授權代碼并從授權服務器請求訪問令牌。訪問令牌可以在設定的時間段內使用,從API資源訪問用戶的數據,而無需資源所有者采取任何進一步的行動。

OAuth應用程序提供了一個理想的載體,攻擊者可以通過它攻擊目標并獲取電子郵件,聯系人和文件等機密數據。攻擊者可能會創建惡意應用程序,并使用獲取的訪問令牌通過API資源檢索受害者的帳戶數據。訪問令牌不需要知道用戶的密碼,并能輕松的繞過任何雙因素認證防護。此外,刪除攻擊者訪問權的唯一方法是顯式撤銷對OAuth應用程序的訪問。為了獲得OAuth令牌,攻擊者需要利用社會工程學的方法說服受害者點擊“同意鏈接”并批準該應用程序。由于所有受害者交互都位于合法資源提供者(例如Microsoft)擁有的網站上,因此對于未經過專業安全培訓的用戶來說,往往很難區分OAuth應用程序是否合法。

雖然可能不是此類活動的首例,但在2016年總統選舉期間OAuth濫用首先引起了媒體的關注。FireEye在我們的2017年M-TRENDS報告中撰文介紹了APT28濫用OAuth,獲取美國政客的電子郵件的情況。從那時起,FireEye就發現了這種技術正傳播到商品上,并試圖在Gmail上傳播。

PwnAuth是我寫的一個Web應用程序框架,這是一個讓組織和滲透測試人員能夠擁有測試其檢測和響應OAuth濫用社會工程活動能力的平臺。Web應用程序為滲透測試人員提供了一個易于使用的UI,以管理惡意OAuth應用程序,存儲收集的OAuth令牌以及與API資源進行交互。通過創建模塊,應用程序用戶界面和框架可以很容易地擴展到其他API資源。雖然任何允許OAuth應用程序的云環境都可能成為目標,但是PwnAuth目前使用一個模塊來支持惡意Office 365應用程序,這些應用程序將捕獲OAuth令牌并使用捕獲的令牌與Microsoft Graph API進行交互。Office 365模塊本身可以進一步的被擴展,但目前提供以下功能:

閱讀郵件

搜索用戶的郵箱

讀取用戶的聯系人

下載消息和附件

搜索OneDrive并下載文件

代表用戶發送消息

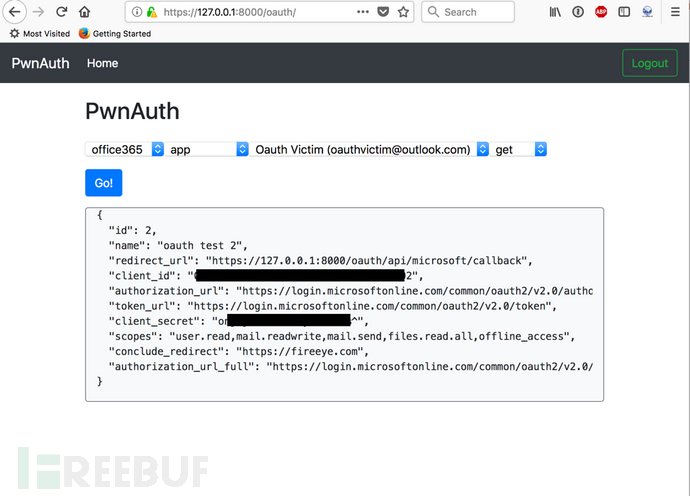

PwnAuth的界面設計的非常的直觀和友好。使用PwnAuth的第一步是創建一個Microsoft應用程序。這些信息必須輸入PwnAuth(圖1)。

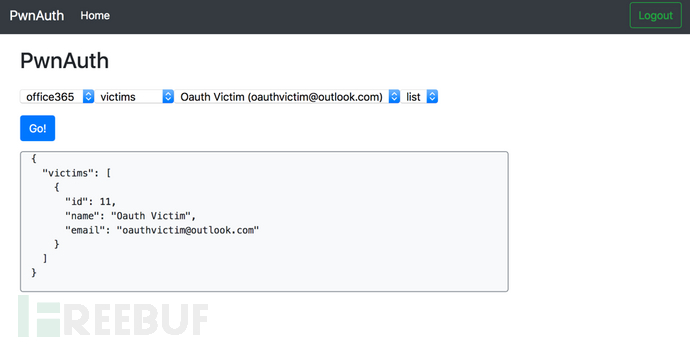

配置完成后,你可以使用生成的“授權URL”對潛在受害者進行釣魚。目標用戶一旦點擊,PwnAuth將捕獲其OAuth令牌。受害者列表示例(圖2)。

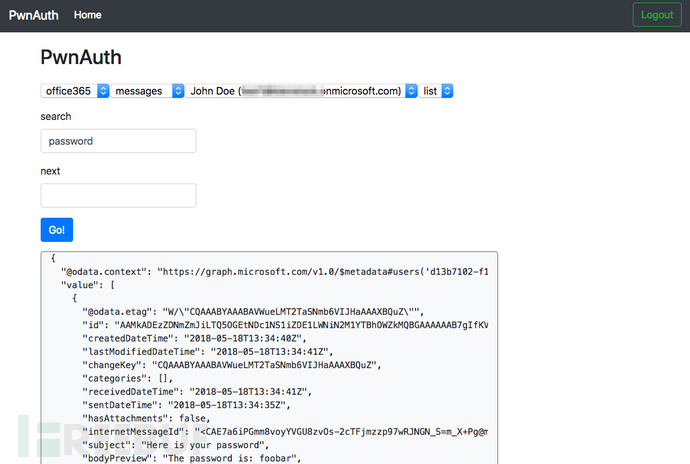

一旦PwnAuth捕獲了受害者的OAuth令牌,你就可以開始訪問他們的數據。例如,使用PwnAuth向受害者的郵箱查詢包含字符串“password”的所有消息(圖3)。

有關使用的更多信息,請參閱GitHub wiki。

我們的FireEye技術棧包括基于網絡的簽名,以檢測潛在的惡意OAuth許可URL。攻擊者傾向于將某些范圍包含在可檢測到并標記的惡意應用程序中。有關社會工程學的培訓機構,可以將OAuth濫用情況添加到其現有的培訓計劃中,以便用戶更好的了解和保護自己。此外,作為企業可以采取進一步的措施來限制惡意OAuth應用程序的潛在影響,并提高其檢測功能。依據API資源,企業可用的選項差異很大,但通常包括:

限制第三方應用程序可以請求的API范圍。

在企業中禁用第三方應用具有Cloud App Security的組織可以利用“應用程序權限”功能查詢和阻止第三方應用程序。。

為應用程序實施白名單或黑名單。

對所有同意的應用程序查詢企業的用戶。

記錄所有用戶同意事件并報告可疑活動。

Office 365特別為管理員提供了一些選項:

擁有Cloud App Security的企業可以利用“應用程序權限”功能查詢和阻止第三方應用程序。

管理員可以阻止對第三方應用程序的訪問。

管理員可以采取行動,如果他們認為惡意應用程序被授予訪問帳戶的權限。

統一審計日志記錄用戶何時同意第三方應用程序;但是,特定范圍和應用程序信息未記錄在日志中。

我創建了一組腳本來幫助管理員在云環境中搜索惡意OAuth應用程序。目前有一個腳本可用于Office 365,后續我計劃將添加支持更多的云環境。

看完上述內容,你們掌握OAuth濫用攻擊檢測和響應平臺PwnAuth如何理解的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。