您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關如何通過使用Lambda函數對AWS帳戶進行攻擊測試,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

前言

2018年8月3號,我收到了一條神秘的LinkedIn消息,這條消息來自Caleb Sima,內容如下:

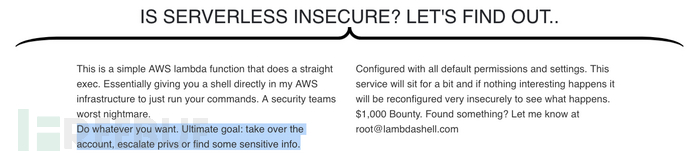

我不得不承認,我一開始都沒反應過來Caleb想跟我說啥,不過看了一下URL之后(其中包含了Lambda和Shell),我感覺他應該是想告訴我他開發出了一種通過Lambda函數來執行Shell命令的技術。我之前也見過類似的東西,比如說Lambdash。幾秒鐘之后,我打算點進去看一看這個Web頁面,然后發現了:

看到這段話之后,我首先得弄清楚Caleb的動機,所以我給他發了一條信息:

好吧,Caleb是打算讓別人通過Lambda函數來攻擊他的AWS賬號,并最終實現Shell命令的運行。聽起來確實值得一試,畢竟現在很難有人愿意把自己的賬號給別人去免費“蹂躪”了,這讓我非常興奮!

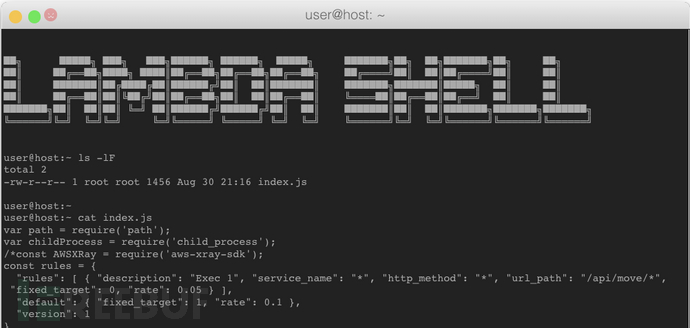

首先,我在當前目錄(/var/task)下運行“ ls -IF”命令來提取函數處理器的文件名:

拿到文件名(index.js)之后,我通過運行“cat index.js”命令來獲取函數的源代碼:

實際上,最初的源代碼并沒有讓我感到驚訝,因為它就是普通的利用Lambda函數執行Shell命令的一段代碼,我之前也已經見過很多類似的了。

我跟我自己說:“好吧,我現在能運行Shell命令了,可是那然后呢?我怎么才能給這個賬號帶來一點實際的威脅呢?”

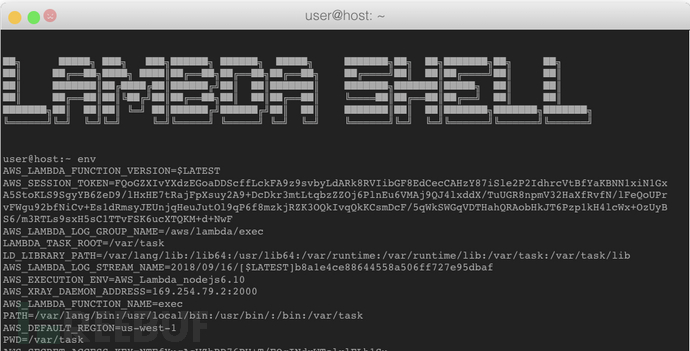

于是,我打算收集更多信息,然后我列出了所有的環境變量,我想看看Caleb有沒有留下一些有用的東西,這里可以使用‘env’命令:

在對環境變量進行滲入分析之后,我發現當一個AWS Lambda函數執行時,它會使用一個由開發者(IAM角色)提供的臨時安全證書。此時需要從AWS STS(安全令牌服務)接收以下三個參數:

AWS_SECRET_ACCESS_KEYAWS_ACCESS_KEY_IDAWS_SESSION_TOKEN

這是三個非常敏感的令牌,但是卻直接在我的屏幕上作為環境變量打印了出來…

如果你不熟悉AWS IAM安全模型的話,我可以告訴你,這是一個非常強大且細粒度非常高的安全權限模型,模型的具體介紹可參考AWS提供的IAM角色文檔:【傳送門】。

既然我們已經拿到了AWS STS給函數生成的令牌了,那接下來就好辦了。這里我可以直接使用令牌來在本地設備上調用AWS的命令行接口。此時我需要通過調用下列命令來在本地設置這些環境變量:

/>export AWS_SECRET_ACCESS_KEY = …../>export AWS_ACCESS_KEY_ID = …./>export AWS_SESSION_TOKEN = ....

為了測試這些令牌,我打算調用AWS STS命令行實用工具來獲取當前的調用者身份:

/>aws sts get-caller-identity

幾秒鐘之后,命令行工具會給我返回下列信息:

{"UserId":"AROA********GL4SXW:exec","Account":"1232*****446","Arn":"arn:aws:sts::1232*****446:assumed-role/lambda_basic_execution/exec"}非常好,現在我就可以在本地運行AWS命令行工具了,而且我還可以偽裝成IAM角色。

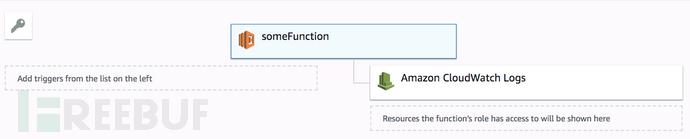

當你查看AWS Lambda Web終端時,你將會看到:

大家可以看到,Caleb其實并沒有用環境變量存儲任何的應用程序隱私數據,這讓我很“生氣”。但是這里不得不提醒大家一下,很多開發人員確確實實會犯這樣的錯誤,這是值得警惕的一點。

關于如何通過使用Lambda函數對AWS帳戶進行攻擊測試就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。