您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這期內容當中小編將會給大家帶來有關如何使用Grouper2查找活動目錄組策略中的漏洞,文章內容豐富且以專業的角度為大家分析和敘述,閱讀完這篇文章希望大家可以有所收獲。

Grouper2是一款針對AD組策略安全的滲透測試工具,該工具采用C#開發,在Grouper2的幫助下,滲透測試人員可以輕松在活動目錄組策略中查找到安全相關的錯誤配置。

當然了,你也可以使用Grouper2來做其他的事情,但嚴格意義上來說,Grouper2并非專業的審計工具。如果你想要檢查自己的組策略配置安全性是否符合某種標準,那你可能還需要使用微軟的安全合規性套件(Security Compliance Toolkit)。

簡而言之,Grouper2可以將組策略中所有你感興趣的數據全部導出給你,然后嘗試去利用其中可能存在的安全問題。

1、要求用戶在一臺已加入域中的計算機上安裝GPMC或RSAT等組件。

2、用戶需要通過Get-GPOReport PowerShell命令行工具生成XML報告。

3、需要向Grouper提供報告。

4、會生成大量數據,用戶需要從中過濾并篩選出有價值的內容。

1、更準確的文件權限檢測,不需要磁盤磁盤讀寫。

2、不會忽略GPP密碼。

3、提供HTML輸出選項。

4、多線程支持

5、支持離線運行。

廣大用戶可以使用下列命令將該項目源碼克隆至本地:

git clone https://github.com/l0ss/Grouper2.git

該工具的使用也非常簡單,用戶只需要在一臺已加入域的設備上,以域用戶身份運行Grouper2的可執行程序即可,程序運行完成后默認會輸出JSON格式的報告。如果生成的JSON報告格式有問題,用戶還可以使用-g選項來優化輸出結果。

當然了,如果你需要更加“格式化”的報告,你還可以使用-f "$FILEPATH.html"來生成HTML格式的報告。

如果生成報告中的數據量過大,你還可以設置一個“興趣等級”,通過使用-i $INT選項即可設置等級,比如說-i 10。

如果你不想對舊策略進行分析,你還可以直接使用-c選項來跳過這些策略。

如果你想提升工具的運行速度,你還可以通過-t $INT選項來設置工具的運行線程數量,該參數默認值為10。

如果你還需要了解該工具的其他運行選項,可以使用-h參數。

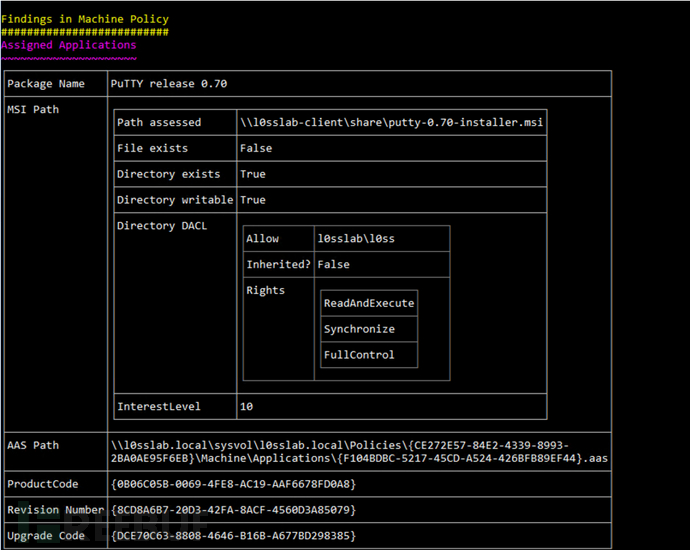

首先,我們一起看看下面這張工具運行截圖:

在上圖中,我們可以看到其中有一個名為“Assigned Application”的策略,這個策略已經應用到了域中的計算機,但是MSI文件卻丟失了,而且安裝目錄的權限是當前用戶可寫入的。

如果你創建了一個惡意的MSI,比如說通過msfvenom創建,那么你就可以修改它讓它匹配圖片底部的UID,那么它就可以直接在目標設備上執行了。

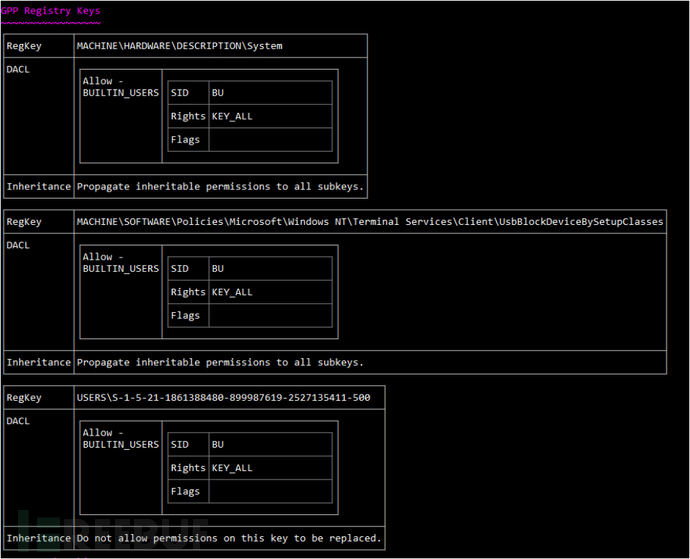

在上圖中我們可以看到,很明顯某個用戶對注冊表中的ACLS做了一些什么...

上述就是小編為大家分享的如何使用Grouper2查找活動目錄組策略中的漏洞了,如果剛好有類似的疑惑,不妨參照上述分析進行理解。如果想知道更多相關知識,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。