您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家分享的是有關Tide-Mars是什么的內容。小編覺得挺實用的,因此分享給大家做個參考,一起跟隨小編過來看看吧。

Mars(戰神),對之前的WDScanner的全新重寫,結合Tide潮汐資產探測和指紋識別方面的技術積累,可以為客戶提供更高效智能的安全檢測和安全監測服務。

之所以取名為Mars(戰神),因為設計初衷是想做個專門挖SRC的平臺,能自動化的比較全面的搜集資產信息并能監測資產的變化情況,及時發現新應用或新服務,并能自動化匹配POC進行檢測,進而提高SRC漏洞挖掘效率,所以在資產發現、指紋探測、變更監測方面做的稍微細致一些。

平臺適用人群:

1、白帽子。Mars可對SRC進行資產搜集、資產變更監測。

2、乙方安服團隊。可對客戶資產進行監測管理,出現新漏洞第一時間感知。

3、甲方安運團隊。可對內網資產和互聯網資產進行周期性探測,發現新端口、內容變更等。

4、紅藍對抗。可用于前期資產搜集、信息搜集,動作比較小。

由于個人不大會做前端,所以平臺框架直接使用了jeffzh4ng大佬的fuxi項目,在此致敬大佬的開源精神。Mars平臺使用了flask+vali-admin做為前端,python作為后臺掃描腳本,可使用分布式的節點掃描模式,可以對資產探測、POC檢測、弱口令檢測、漏洞掃描等任務分多個節點來完成。

本平臺只是對目標系統進行信息搜集和端口開放性探測,漏洞掃描調用了wvs的掃描Api。對互聯網任何目標的檢測均需在取得授權后方可進行,如需測試本平臺可用性請自行搭建靶機環境。若使用者因此做出危害網絡安全的行為后果自負,與作者無關,特此聲明。

主要功能:客戶管理、資產發現、子域名枚舉、C段掃描、資產變更監測、端口變更監測、域名解析變更監測、Awvs掃描、POC檢測、web指紋探測、端口指紋探測、CDN探測、操作系統指紋探測、泛解析探測、WAF探測、敏感信息檢測等等。目前被動掃描準備對接xray+wascan,準備二期開源該功能及其他若干功能。

在阿里云上搭建了一個演示站點,可以先瀏覽下大體功能,看是不是你想要的。

Mars(戰神):http://mars.tidesec.com

因為是演示站點,我使用一個只讀權限的賬號,所以只能查看,沒法增刪改的。另外,demo站關閉了wvs,所以漏洞掃描模塊沒法查看。想體驗完整版的需要自己本地搭建了~~

我把mongodb、awvs、hydra、掃描任務等都集成到docker里面了,可直接使用,鏡像略大。

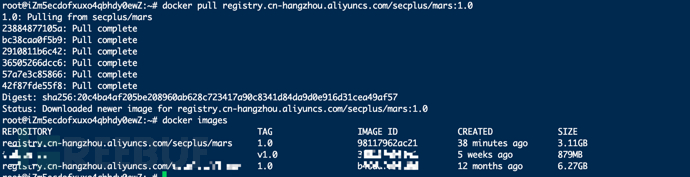

自己安裝docker后,從docker倉庫拉取鏡像

docker pull registry.cn-hangzhou.aliyuncs.com/secplus/mars:1.0

創建docker

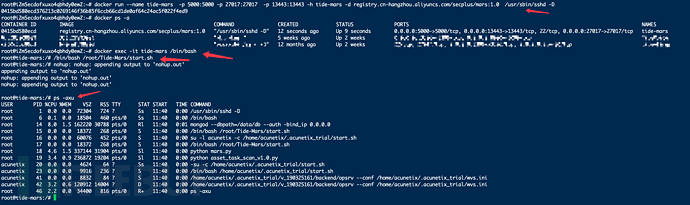

docker run --name tide-mars -p 5000:5000 -p 27017:27017 -p 13443:13443 -h tide-mars -d registry.cn-hangzhou.aliyuncs.com/secplus/mars:1.0 /usr/sbin/sshd -D

進入容器

docker exec -it tide-mars /bin/bash

啟動Mars平臺(如果主機配置低的話建議不啟動Awvs,不然會卡死的,不想啟動Awvs刪除start.sh文件中第三行就可以)

/bin/bash /root/Tide-Mars/start.sh

之后使用ps -aux可看到mar.py、數據庫和wvs均已啟動。

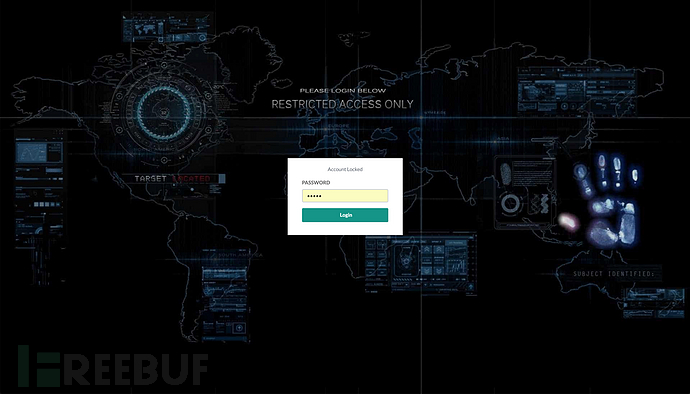

之后就可以使用瀏覽器訪問http://ip:5000(這個ip是你的docker母機的地址)來訪問mars了,登錄密碼默認為tidesec。

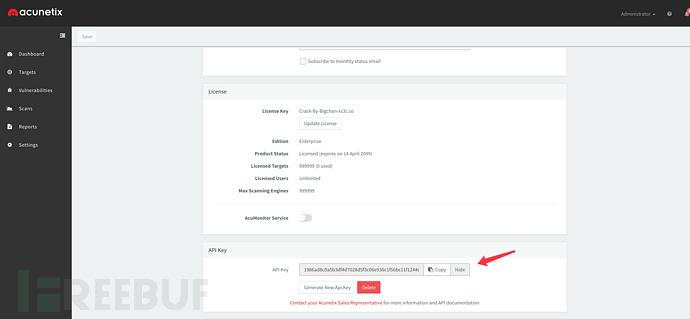

同時瀏覽器可訪問https://ip:13443,賬號tide@tidesec.com/Tide@2020,查看awvs狀態。

在創建容器以后,如果docker停止了,再次運行(不需要重新創建容器)只需要執行下面命令

docker start tide-mars docker exec -it tide-mars /bin/bash /bin/bash /root/Tide-Mars/start.sh

如果無法打開5000端口或13443端口、或者添加任務后無法掃描,可以進入docker進行人工排查。

docker exec -it tide-mars /bin/bash

啟動數據庫

nohup mongod --dbpath=/data/db --bind_ip 0.0.0.0 --auth &

啟動mars控制臺

cd /root/Tide-Mars && python mars.py

啟動掃描任務

cd /root/Tide-Mars/taskpython/ && python asset_task_scan_v1.0.py

啟動awvs(可選,不啟動時無法使用漏洞掃描功能)

su -l acunetix -c /home/acunetix/.acunetix_trial/start.sh

非常不建議手工從頭安裝,如果是想二次開發,可以自行摸索安裝。

直接使用的vali-admin內置的一個lockscreen頁面,改了個比較灰主流的背景,原諒我的審美。登錄密碼默認為tidesec,在配置文件Tide-Mars/instance/config.py中設置,我把它寫死在Tide-Mars/mars/templates/login.html文件中了,可以自行修改。

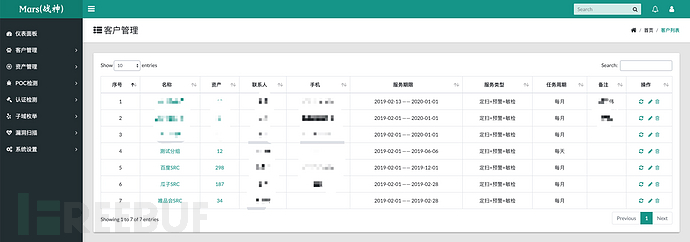

添加用戶和管理用戶:設置用戶聯系人、手機、郵箱等,可以進行漏洞預警,設置服務周期和服務類型,比如定期的漏洞掃描、POC檢測、弱口令檢測、敏感字檢測等。

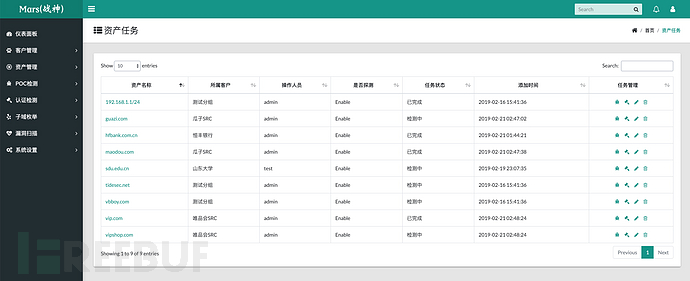

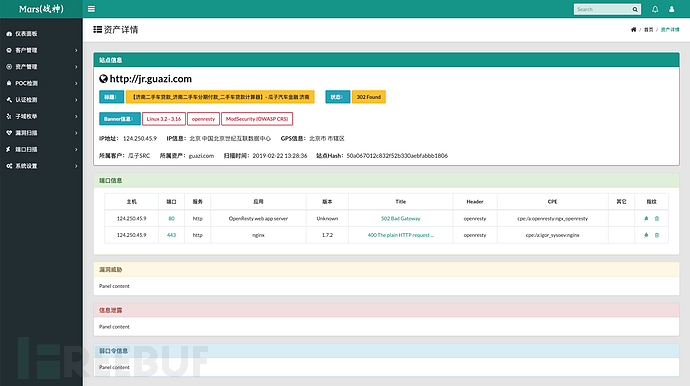

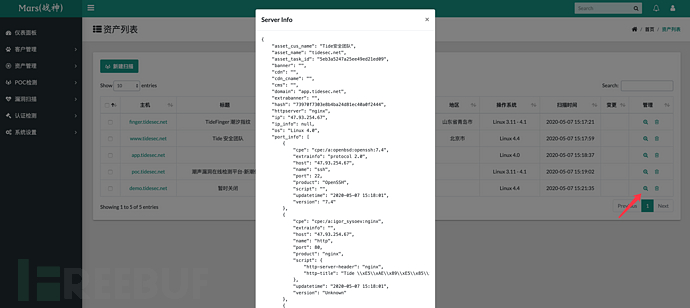

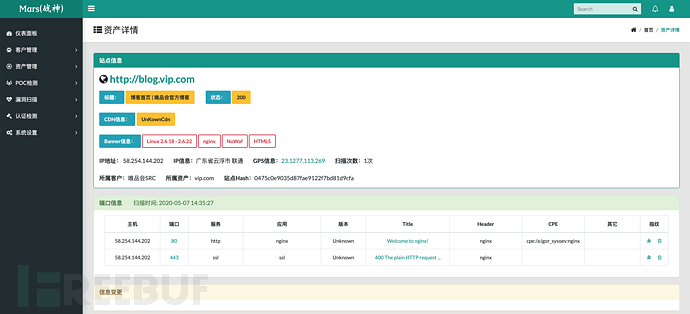

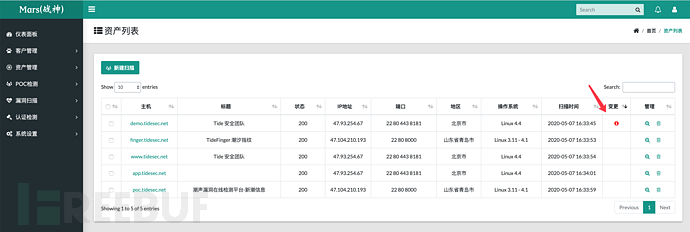

資產管理是整個平臺最基礎也算最核心的功能,對資產進行POC檢測或者弱口令檢測,首先依賴于資產能被發現、指紋能被識別。

比如通過資產探測發現某服務器使用了iis,那么系統會自動調用IIS短文件名檢測POC、IIS PUT檢測POC進行自動檢測,如果發現使用了weblogic會把weblogic的所有反序列化漏洞POC都檢測一遍,如果發現系統使用了Mysql,會自動調用mysql弱口令檢測程序進行弱口令測試,等等。這些能自動檢測的前提就是能發現資產指紋信息,目前我們也搭建了自己的潮汐指紋識別平臺,目前已經開源http://finger.tidesec.com。

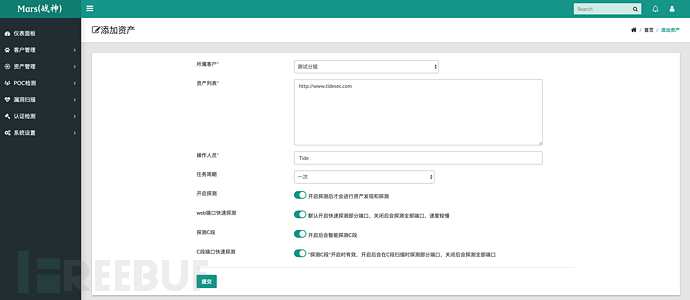

添加資產時,平臺會根據資產類型進行智能分類,比如你添加了test.gauzi.com和app.gauzi.com和www.maodou.com作為資產,平臺會把該任務分為兩個具體任務,一個是guazi.com,里面包括兩個資產test.gauzi.com和app.gauzi.com,另一個是maodou.com,里面包括www.maodou.com作為資產。

之后后臺會自動進行子域名枚舉,子域名枚舉共使用了四種方式以保證子域名枚舉的全面,并把這些子域名都作為該資產任務下的具體資產。

子域名枚舉的四種方式:

1、https://github.com/aboul3la/Sublist3r,對接了N多接口。

2、https://github.com/lijiejie/subDomainsBrute,主要是字典枚舉。

3、使用baidu進行子域名檢索。

4、對主域名進行三層頁面爬取,提取子域名。

之后會對這些子域名進行探測信息,可以根據策略配置“web端口快速探測”掃描全端口還是部分端口,而且在分析過程中如果發現子域名對應的ip集中在某個C段(啟用“探測C段”選項時),那么平臺會自動把該C段IP也作為資產任務進行掃描探測,并寫入數據庫進行呈現。

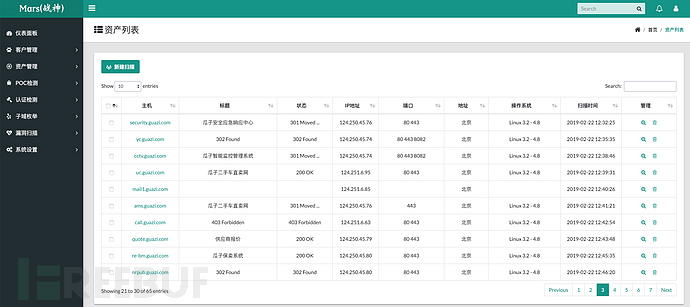

可識別的指紋包括:web應用指紋、操作系統指紋、中間件指紋、waf指紋、CDN信息、前端指紋信息、IP歸屬地、IP所在GPS信息、標題狀態等。

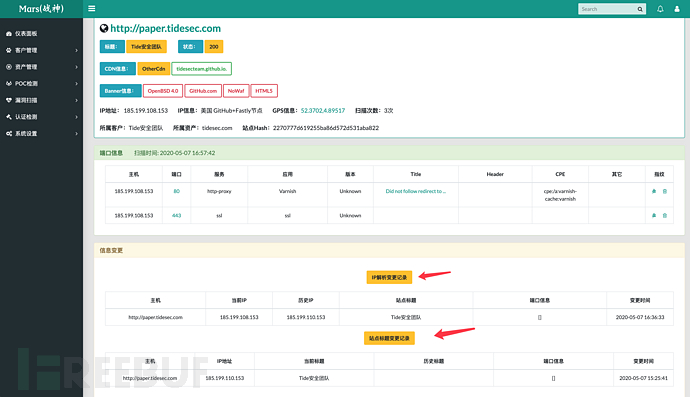

當設置了周期掃描時,若該資產在掃描時發現開放了新端口,那么該資產會被標識為資產存在變更。除了監測端口變更外,還會對標題、網站狀態、IP解析進行監測,如果出現了變更,也會被標識出來。

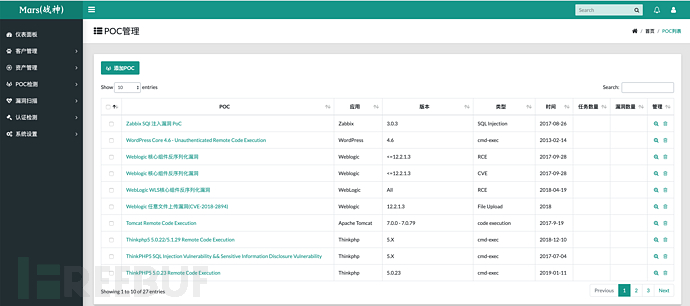

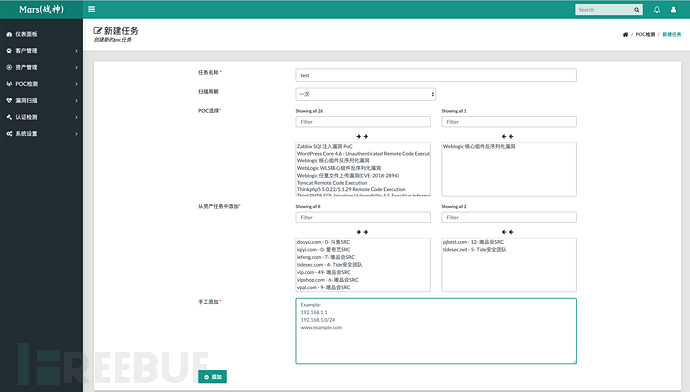

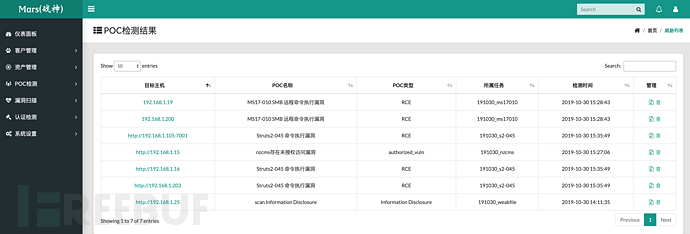

這個模塊直接調用了pocsuite進行poc掃描,可對所有資產進行檢測。新建任務時可以從資產里直接選擇,也可以手工添加。jeffzh4ng大佬設計了一個可以直接把POC文件拖拽的功能,很棒。后續準備根據資產指紋來對資產進行分組,這樣POC檢測能更智能一些。

poc管理

新建POC任務

poc結果

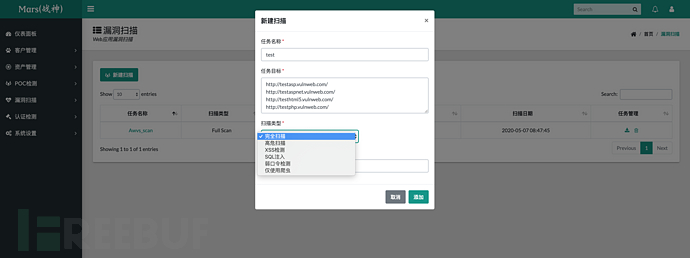

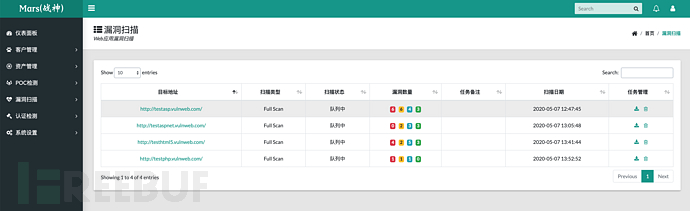

漏洞掃描直接調用了AWVS的API接口,我在docker里也配置好了Awvs,是2019年7月的linux版的,想升級的自己可以升級。本來是想做成和WDScanner一樣,把所有漏洞存在mongo數據庫中,由于精力不準暫時沒完成。

由于該掃描是直接調用的Awvs的API接口,所以在awvs沒啟動的時候,該功能不可用。

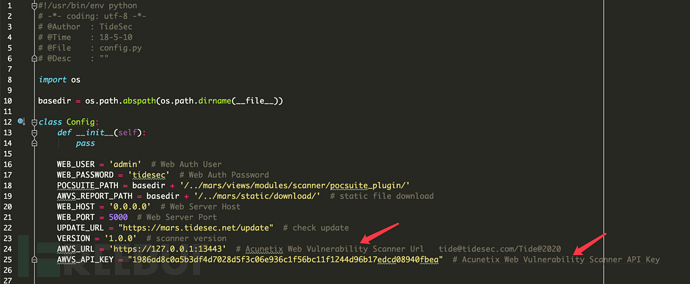

不過在使用docker環境執行awvs掃描時,發現占用資源很多wvs很容易報錯,同時會導致web應用打開都比較費勁。自己部署的時候可以把wvs使用單獨的服務器部署,然后在配置文件Tide-Mars/instance/config.py中修改awvs地址和api的key就可以。

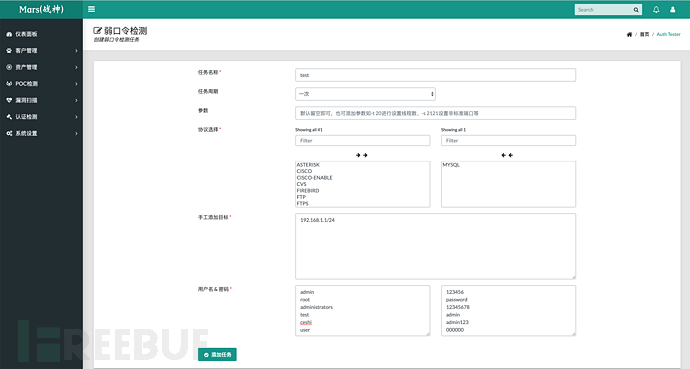

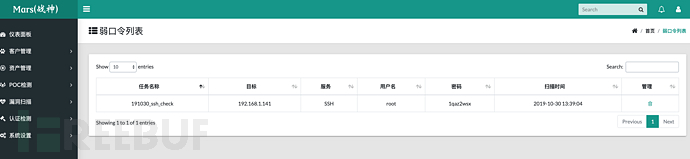

認證檢測主要是對弱口令進行檢測,調用了hydra來完成該任務。

新建弱口令任務

弱口令檢測結果

感謝各位的閱讀!關于“Tide-Mars是什么”這篇文章就分享到這里了,希望以上內容可以對大家有一定的幫助,讓大家可以學到更多知識,如果覺得文章不錯,可以把它分享出去讓更多的人看到吧!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。