您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹了tRat是什么,具有一定借鑒價值,感興趣的朋友可以參考下,希望大家閱讀完這篇文章之后大有收獲,下面讓小編帶著大家一起了解一下。

TA505是Proofpoint研究團隊一直在跟蹤的一個活動非常頻繁的網絡犯罪組織,根據目前收集到的數據,該組織操作過始于2014年的上百次Dridex惡意活動,以及2016年和2017年的大規模Locky攻擊活動,而且其中的很多攻擊活動涉及到了全世界數以億計的惡意消息。近期,該組織又開始傳播各種遠程訪問木馬(RAT),以及各類信息提取、加載和網絡偵偵查工具了,其中就包括我們之前沒介紹過的tRat。

tRat是一款采用Delphi開發的模塊化RAT,這款RAT在今年9月份和10月份的惡意活動中首次出現。那么在這篇文章中,我們將對這款RAT進行簡單的分析。

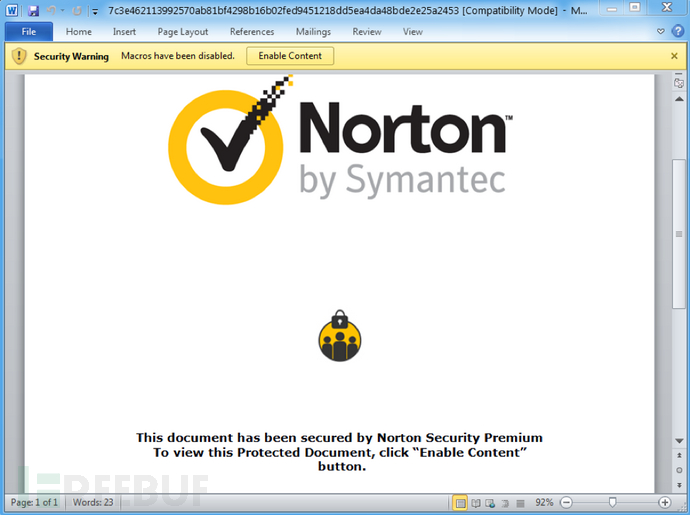

在2018年9月27日,Proofpoint檢測到了一次惡意郵件活動,該活動中的惡意Microsoft Word文檔使用了宏功能來下載tRat。這份惡意文檔中標記了Norton殺毒引擎的字樣,并且通過文檔名稱和嵌入的圖片告訴用戶這份文件是受卡巴斯基安全產品保護的。郵件的主題欄包含了“安全共享文件”的字樣,這里同樣也使用了社工技術來安裝tRat:

在2018年10月11日,我們還觀察到了另一個傳播tRAT的惡意活動。這次活動背后的攻擊者就是TA505,而且這一活動比之前的更加復雜,他們使用了Microsoft和Microsoft Publisher文件,并且豐富了主題欄和發送方的內容。通過分析來看,此次活動似乎針對的是商業銀行機構的用戶。

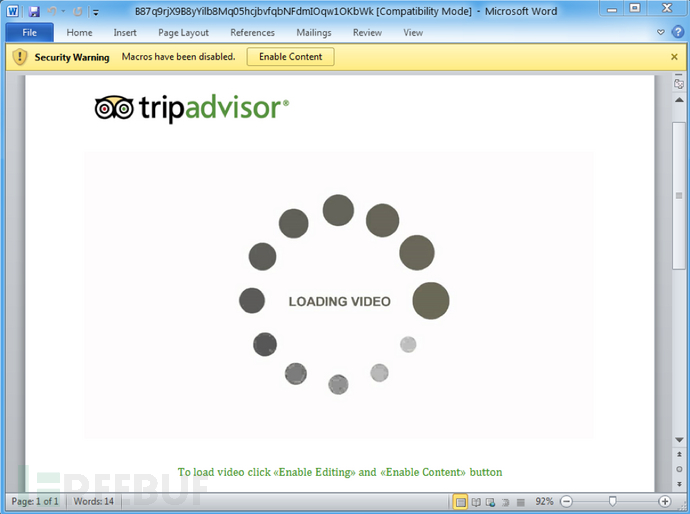

在這一活動中,帶有惡意Microsoft Publisher文檔的消息會標記上“計費單”和“收貨單”等字樣。比如說,有的惡意郵件主題為“呼叫通知-[隨機數字]-[隨機數字]”,攜帶的附件名為“Report.doc”:

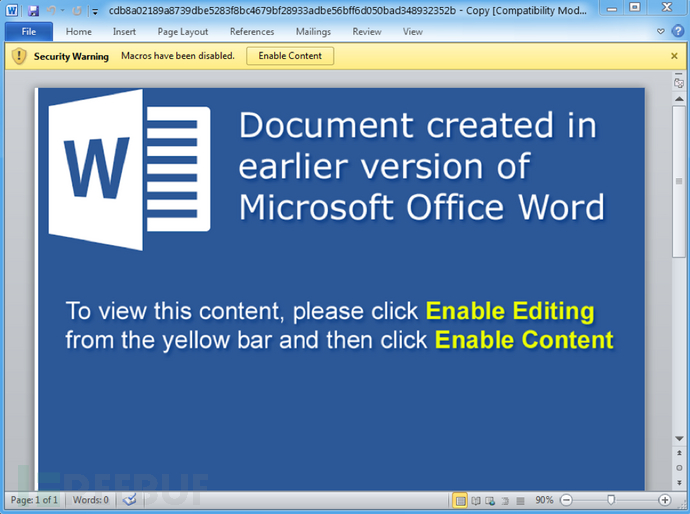

其中,郵件附件會包含惡意宏,啟用之后,便會下載tRat:

在對惡意軟件樣本進行了分析之后,我們發現tRat會通過將代碼拷貝到下列位置來實現持續性感染:

C:\Users\<user>\AppData\Roaming\Adobe\FlashPlayer\Services\Frame Host\fhost.exe

接下來,tRat會在啟動目錄中創建一個LNK文件,然后目標設備會在系統啟動時執行惡意代碼:

C:\Users\<user>\AppData\Roaming\Microsoft\Windows\StartMenu\Programs\Startup\bfhost.lnk

tRat中大多數的重要字符串都會加密存儲,并使用了十六進制轉碼。這里給大家提供了一個Python腳本來對這些字符串進行解密。【腳本下載】

tRat使用TCP(端口80)來與遠程C2服務器進行通信,數據進行了加密并以十六進制形式發送。為了生成解密密鑰,tRat會連接三個字符串,并生成一個大寫的十六進制編碼字符串,我們解碼出的樣本字符串如下:

"Fx@%gJ_2oK""AC8FFF33D07229BF84E7A429CADC33BFEAE7AC4A87AE33ACEAAC8192A68C55A6""&LmcF#7R2m"

目前我們還不知道不同惡意軟件樣本的這些字符串會不會變化。

為了生成密鑰,tRat會在解密過程中使用一個1536字節的密碼表,雖然我們現在還沒弄清楚這個密碼表中所有元素的明確含義,但是我們發現代碼會進行異或計算,而且算法中的部分值是從加密數據中獲取的。【密碼表獲取】

tRat的初始網絡請求為“ATUH_INF”,解密樣本如下:

MfB5aV1dybxQNLfg:D29A79D6CD2F47389A66BB5F2891D64C8A87F05AE3E1C6C5CBA4A79AA5ECA29F8E8C8FFCA6A2892B8B6E

這個字符串包含了兩個子字符串,由“:”分隔。第一個子字符串是一個硬編碼的標識符(加密字符串),第二個子字符串包含了加密的系統數據,樣本如下:

FASHYEOHAL/nXAiDQWdGwORzt:3A176D130C266A4D

這些數據中會包含受感染主機的名稱、系統用戶名和tRat bot ID。

目前,我們還沒觀察到tRat的遠程C2服務器發送任何新的功能模塊,所以我們現在還無法確定新版本惡意軟件會增加哪些功能。

IoC:cd0f52f5d56aa933e4c2129416233b52a391b5c6f372c079ed2c6eaca1b96b85

IoC類型:SHA256

IoC描述:tRat樣本哈希,9月27日活動

IoC:cdb8a02189a8739dbe5283f8bc4679bf28933adbe56bff6d050bad348932352b

IoC類型:SHA256

IoC描述:tRat樣本哈希,10月1日活動

IoC:51.15.70[.]74

IoC類型:IP

IoC描述:C&C

感謝你能夠認真閱讀完這篇文章,希望小編分享的“tRat是什么”這篇文章對大家有幫助,同時也希望大家多多支持億速云,關注億速云行業資訊頻道,更多相關知識等著你來學習!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。