您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

小編給大家分享一下Manuka有什么用,相信大部分人都還不怎么了解,因此分享這篇文章給大家參考一下,希望大家閱讀完這篇文章后大有收獲,下面讓我們一起去了解一下吧!

Manuka是一款公開資源情報(OSINT)蜜罐,可以幫助廣大研究人員監控威脅攻擊者的網絡偵察活動,并為藍隊研究人員生成實用的行動情報信息。該工具能夠創建一個模擬環境,包括分階段的OSINT源,如社交媒體簡介和泄露的憑證,并跟蹤對手的興趣跡象,以及與MITRE的PRE-ATT&CK框架密切相關的一些信息。Manuka可以為藍隊人員提供預攻擊網絡偵察階段的可視化信息,并為安全防御人員提供預警信號。

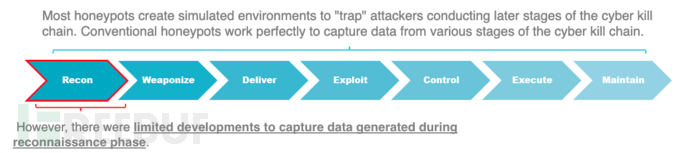

盡管它們的規模和復雜程度各不相同,但大多數傳統蜜罐都專注于網絡方面的行為。這些蜜罐系統可以在網絡攻擊鏈中的第二階段至第七階段發現攻擊者的活動:

Manuka能夠在網絡攻擊鏈的第一階段執行OSINT威脅檢測,并且Manuka支持自定義擴展。這也就意味著,研究人員可以輕松添加新的監聽器模塊,然后將其插入到Docker化的環境中。它們還可以協同跟多個蜜罐進行交互活動,以擴展蜜罐的應用范圍。此外,用戶可以快速定制和部署Manuka以匹配不同的用例。值得一提的是,Manuka的數據格式可以輕松移植到其他組織工作流中的第三方可視化分析工具之中。

由于OSINT技術的復雜性和廣泛性,設計一個良好的OSINT蜜罐就變成了一個新的挑戰,為此,Manuka便應運而生。

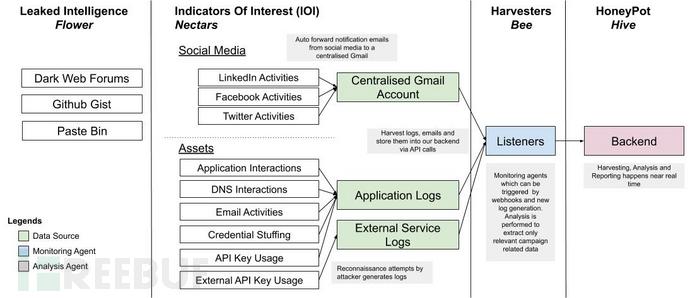

Manuka的構建基于下列關鍵元素和執行流程:

Sources:即可能的OSINT向量,例如社交媒體資料、泄露的憑證信息和泄露的源代碼。

Listeners:用于監控攻擊者交互行為的服務器。

Hits:一些有趣的指標,例如使用泄露憑證的登錄嘗試和社交媒體連接。

Honeypots:用于監聽單一活動,并分析和跟蹤一段時間內的活動行為。

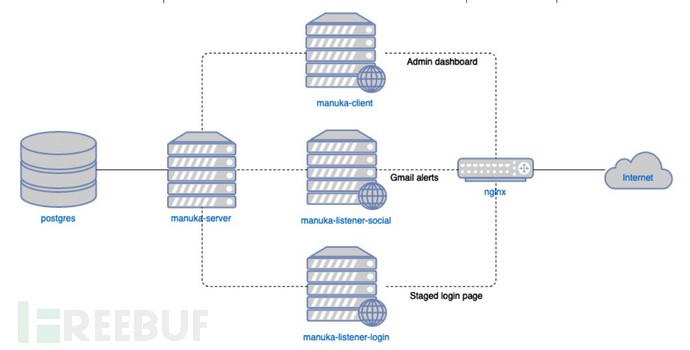

工具框架本身由多個Docker容器組成,支持部署在單一主機上:

manuka-server:中央Golang服務器,負責執行CURD操作,并從監聽器獲取信息;

manuka-listener:模塊化Golang服務器,可執行不同的監聽器角色;

manuka-client:為藍隊人員提供儀表盤以管理Manuka的資源;

這些容器可以通過一個Docker-Compose命令來進行管理。

docker >= 19.03.8 docker-compose >= 1.25.4 ngok >= 2.3.35

廣大研究人員可以使用下列命令將該項目源碼克隆至本地:

git clone https://github.com/spaceraccoon/manuka.git

在開發過程中,相應組件運行的端口如下:

manuka-client: 3000 manuka-server: 8080 manuka-listener: 8080

COMPANY_NAME='Next Clarity Financial' NGINX_USERNAME=username NGINX_PASSWORD=password docker-compose -f docker-compose.yml -f docker-compose-prod.yml up --build --remove-orphans -d

其中,NGINX_USERNAME和NGINX_PASSWORD即為儀表盤登錄的基礎認證憑據,而COMPANY_NAME則為偽造的登陸頁面企業名稱。

監控Facebook和LinkedIn上的社交活動,當前支持網絡連接嘗試通知。請注意,受監視的社交媒體帳戶應啟用電子郵件通知。從社交媒體平臺接收電子郵件通知的相應電子郵件帳戶應配置為將這些電子郵件轉發到集中的Gmail帳戶。

支持監聽在蜜罐網站上使用泄露憑證進行登錄嘗試的行為。

以上是“Manuka有什么用”這篇文章的所有內容,感謝各位的閱讀!相信大家都有了一定的了解,希望分享的內容對大家有所幫助,如果還想學習更多知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。