您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

小編給大家分享一下pikachu中URL重定向的示例分析,相信大部分人都還不怎么了解,因此分享這篇文章給大家參考一下,希望大家閱讀完這篇文章后大有收獲,下面讓我們一起去了解一下吧!

URL重定向

簡介:

HTTP 協議的重定向響應的狀態碼為 3xx 。瀏覽器在接收到重定向響應的時候,會采用該響應提供的新的 URL ,并立即進行加載;

大多數情況下,除了會有一小部分性能損失之外,重定向操作對于用戶來說是不可見的。

不同類型的重定向映射可以劃分為三個類別:永久重定向、臨時重定向和特殊重定向。

HTTP狀態碼:

300 Multiple Choices :可選重定向,表示客戶請求的資源已經被轉向到另外的地址了,但是沒有說明是否是永久重定向

還是臨時重定向。

301 Moved Permancently :永久重定向,同上,但是這個狀態會告知客戶請求的資源已經永久性的存在在新的重定向的

URL上。

302 Moved Temporarily : 臨時重定向,在HTTP1.1中狀態描述是Found,這個和300一樣,但是說明請求的資源臨時被轉

移到新的URL上,在以后可能會再次變動或者此URL會正常請求客戶的連接。

303 See Other : 類似于301/302,不同之處在于,如果原來的請求是POST,Location頭指定的重定向目標文檔應該通過

GET提取(HTTP 1.1新)。

304 Not Modified : 并不真的是重定向 - 它用來響應條件GET請求,避免下載已經存在于瀏覽器緩存中的數據。

305 Use Proxy : 客戶請求的文檔應該通過Location頭所指明的代理服務器提取(HTTP 1.1新)。

306 (廢棄,不在使用)

307 Temporary Redirect : 和302(Found)相同。許多瀏覽器會錯誤地響應302應答進行重定向,即使原來的請求是POST

,即使它實際上只能在POST請求的應答是303時 才能重定向。由于這個原因,HTTP 1.1新增了307,以便更加清除地區分幾

個狀態代碼:當出現303應答時,瀏覽器可以跟隨重定向的GET和POST請求;如果是307應答,則瀏覽器只 能跟隨對GET請求

的重定向。(HTTP 1.1新)

重定向常見的參數:

redirect

redirect_to

redirect_url

url

jump

jump_to

target

to

link

linkto

domain

重定向位置:

1.用戶登錄、統一身份認證處,認證完后會跳轉

用戶分享、收藏內容過后,會跳轉

跨站點認證、授權后,會跳轉

站內點擊其它網址鏈接時,會跳轉

繞過思路:

單斜線"/"繞過

https://www.landgrey.me/redirect.php?url=/www.evil.com

缺少協議繞過

https://www.landgrey.me/redirect.php?url=//www.evil.com

多斜線"/"前綴繞過

https://www.landgrey.me/redirect.php?url=///www.evil.com

https://www.landgrey.me/redirect.php?url=www.evil.com

利用"@"符號繞過

https://www.landgrey.me/redirect.php?url=https://www.landgrey.me@www.evil.com

利用反斜線"\"繞過

https://www.landgrey.me/redirect.php?url=https://www.evil.com\www.landgrey.me

利用"#"符號繞過

https://www.landgrey.me/redirect.php?url=https://www.evil.com#www.landgrey.me

利用"?"號繞過

https://www.landgrey.me/redirect.php?url=https://www.evil.com?www.landgrey.me

利用"\\"繞過

https://www.landgrey.me/redirect.php?url=https://www.evil.com\\www.landgrey.me

利用"."繞過

<span></span>https://www.landgrey.me/redirect.php?url=.evil (可能會跳轉到www.landgrey.me.evil域名)

https://www.landgrey.me/redirect.php?url=.evil.com (可能會跳轉到evil.com域名)

10.重復特殊字符繞過

https://www.landgrey.me/redirect.php?url=///www.evil.com//..

https://www.landgrey.me/redirect.php?url=www.evil.com//..

漏洞危害:

最為直接的就是釣魚

漏洞防御:

1.代碼固定跳轉地址,不讓用戶控制變量

跳轉目標地址采用白名單映射機制

合理充分的校驗校驗跳轉的目標地址,非己方地址時告知用戶跳轉風險

URL重定向:

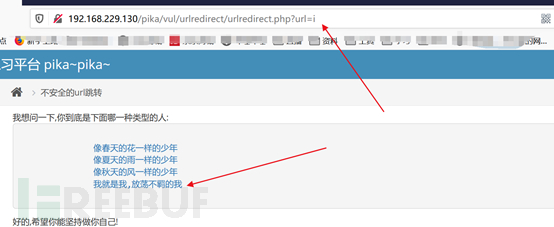

當點擊此處時,即可完成跳轉

在此處可以看到后面附帶了url參數

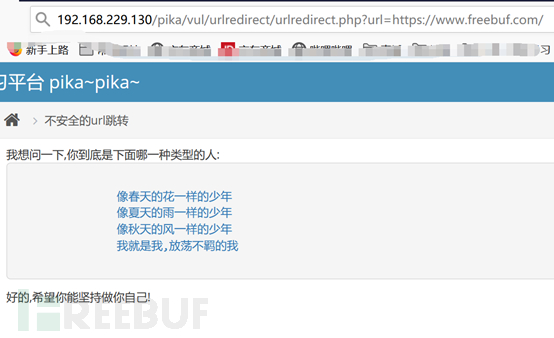

當我們把i換位其他網址時,發現即可進行重定向訪問

以上是“pikachu中URL重定向的示例分析”這篇文章的所有內容,感謝各位的閱讀!相信大家都有了一定的了解,希望分享的內容對大家有所幫助,如果還想學習更多知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。