您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

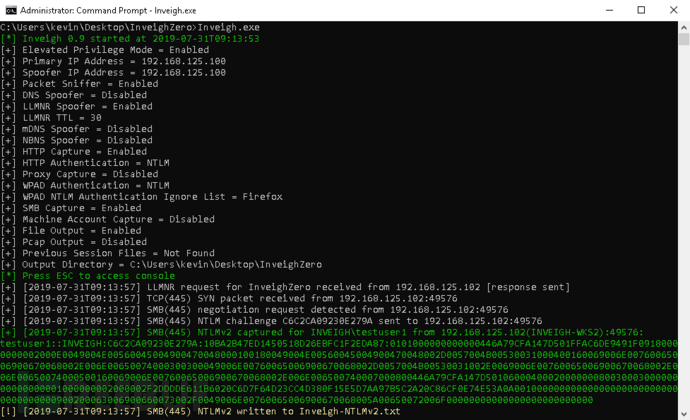

這篇文章主要介紹“InveighZero是什么”,在日常操作中,相信很多人在InveighZero是什么問題上存在疑惑,小編查閱了各式資料,整理出簡單好用的操作方法,希望對大家解答”InveighZero是什么”的疑惑有所幫助!接下來,請跟著小編一起來學習吧!

InveighZero是一款集LLMNR/NBNS/mDNS/DNS/DHCPv6欺騙和中間人攻擊于一身的工具,該工具旨在幫助滲透測試專家和紅隊研究人員找出目標Windows系統中的安全缺陷。InveighZero基于C#開發,當前版本中的很多功能都跟PowerShell版本的Inveigh(https://github.com/Kevin-Robertson/Inveigh)類似。

SMB捕捉:基于數據包欺騙;

LLMNR欺騙:基于數據包欺騙;

NBNS欺騙:基于數據包欺騙;

mDNSs欺騙:基于數據包欺騙;

DNS欺騙:基于數據包欺騙;

DHCPv6欺騙:基于數據包欺騙;

Pcap輸出:TCP和UDP數據包;

數據包欺騙終端輸出:SYN數據包,SMB Kerberos協商等;

LLMNR欺騙:基于UDP監聽器;

NBNS欺騙:基于UDP監聽器;

mDNSs欺騙:基于UDP監聽器;

DNS欺騙:基于UDP監聽器;

DHCPv6欺騙:基于UDP監聽器;

注意:NBNS欺騙可以在NBNS啟用的情況下在所有系統上正常運行。LLMNR和mDNS欺騙貌似只能在Windows 10和Windows Server 2016上正常工作。

HTTP捕捉:基于TCP監聽器;

代理認證捕捉:基于TCP監聽器;

ADIDNS攻擊;

HTTP-SMB中繼;

HTTPS監聽器;

Kerberos Kirbi輸出;

.NET Framework >= 3.5

廣大研究人員可以使用下列命令將該項目源碼克隆至本地:

git clone https://github.com/Kevin-Robertson/InveighZero.git

使用默認配置執行:

Inveigh.exe

設置主IP地址:

Inveigh.exe -IP 192.168.1.1

向其他系統發送偽造(欺騙攻擊)流量:

Inveigh.exe -IP 192.168.1.1 -SpooferIP 192.168.1.2

針對HTTP和SMB的pcap輸出:

Inveigh.exe -Pcap Y -PcapTCP 80,445

到此,關于“InveighZero是什么”的學習就結束了,希望能夠解決大家的疑惑。理論與實踐的搭配能更好的幫助大家學習,快去試試吧!若想繼續學習更多相關知識,請繼續關注億速云網站,小編會繼續努力為大家帶來更多實用的文章!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。