您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關如何找出Linux服務器上不該存在惡意或后門文件,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

前段時間我在APT寫作時注意到一個問題,我發現網上大多都是關于Windows惡意軟件檢測的文章以及教程,而關于如何尋找Linux系統上惡意軟件的資料卻少之又少。因此,這篇文章主要是向大家介紹一些有關檢查Linux系統惡意軟件的技巧和方法。話不多說,讓我們進入正題。

有一件事需要檢查確認即沒有運行的二進制文件被修改。這種類型的惡意軟件可以用sshd的版本來支持,以允許使用特定的密碼連接到系統,甚至是一些二進制文件的修改版本,它以root用戶身份運行,只需監聽觸發器數據包的原始套接字即可。為此,我們將以Redhat和Debian為例。

尋找不屬于的二進制文件

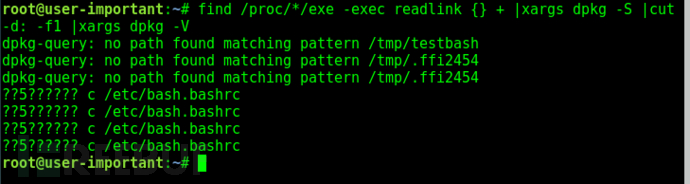

find /proc/*/exe -exec readlink {} + | xargs rpm -qf | grep “not owned”find /proc/*/exe -exec readlink {} + | xargs dpkg -S | grep “no path”find /proc/*/exe -exec readlink {} + | xargs rpm -qf | xargs rpm -Vfind /proc/*/exe -exec readlink {} + | xargs dpkg -S | cut -d: -f1 | xargs dpkg -V

另一件需要檢查確認的事是即所有屬于包的二進制文件都沒有被修改。這個過程可能需要一段時間才能完成,但這是值得。我們可以設置一個cron jobs,以在指定時間來運行它。

校驗所有包文件

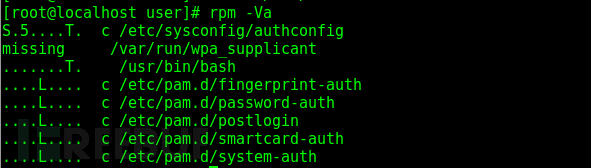

rpm -Vadpkg -V

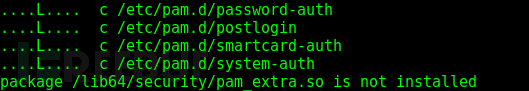

輸出應該顯示屬于包的任何二進制文件,計算二進制文件的哈希值,并將其與包安裝或更新時保存的值進行比較。以下是基于Redhat系統的輸出。使用dpkg的Debian系統不校驗其中的大部分,因此如果修改了二進制文件,只顯示“5”。

S 文件大小不同

M 模式不同(包括權限和文件類型)

5 摘要(以前的MD5 sum)不同

D 設備主/次要號不匹配

L readLink(2)路徑不匹配

U 用戶所有權不同

G 組的所有權不同

T mTime不同

P caPabilities不同

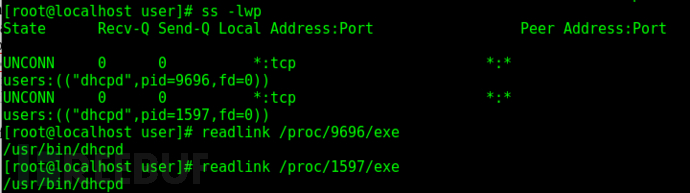

我們經常能看到RAW socket后門。它們偵聽傳入的數據包并觸發事件,例如最近發現的“Chaos”后門,以及一個在github上搜索raw socket后門時彈出的示例。對于這個檢查,我們只會看看使用RAW套接字的過程。使用它們的常用程序并不多,因此我們可以縮小要查看的進程的范圍。

使用 raw sockets listening檢查二進制文件

netstat -lwp or ss -lwplsof | grep RAW

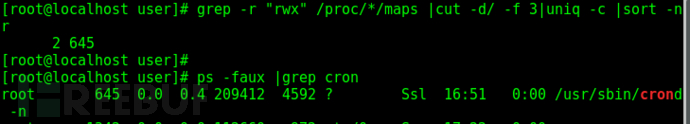

檢查可能的注入內存

這里可能會存在各種誤報的情況。RWX內存(讀寫執行)被許多程序使用,其中大多數是解釋型語言,所以像python和java之類的,或使用任何庫解析腳本的都會有這種情況,這是非常正常的。如果你找到RWX內存的許多條目并且該進程不是python或java,那你就應該仔細的查看一下了。該命令將列出RWX內存的進程id。可以看到以下列出了cron,這顯然是不正常的進程。

命令查找pid

grep -r “rwx” /proc/*/maps | cut -d/ -f 3|uniq -c | sort -nr

一個常見的后門是插入或替換PAM模塊進行認證。 這可以允許遠程訪問,并且還允許攻擊者從任何用戶獲取root權限。這個后門程序也不關心對/etc/passwd的修改,所以所有的原始密碼和修改后的密碼仍然有效。由于它提供的訪問類型,在我看來這是一種非常危險的后門類型。你可以使用合法登錄條目的正常協議,因此看起來顯然像是沒有任何惡意網絡活動一樣。

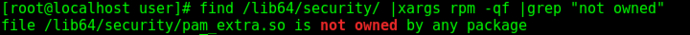

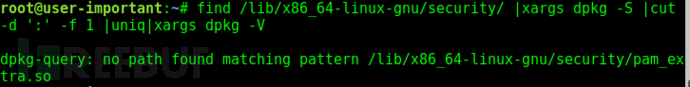

校驗PAM模塊

find /lib64/security/ | xargs rpm -qf | grep “not owned”find /lib64/security/ | xargs rpm -qf | grep -v “not “| xargs rpm -V

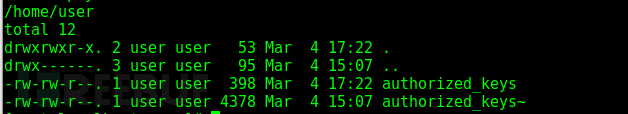

保持訪問權限并不需要刪除二進制文件的一種非常簡單的方法是,只需將ssh密鑰添加到特定用戶的authorized_keys文件中,并允許攻擊者像普通用戶那樣進入ssh。這也是最難檢測的方法之一,因為你需要確定ssh密鑰是合法的還是惡意的,這要求用戶驗證只有他們的密鑰在該文件中。攻擊者也可以竊取用戶的密鑰,如果他們之前被盜用過的話。

列出所有用戶的.ssh文件夾

cat /etc/passwd |cut -d: -f 6 | xargs -I@ /bin/sh -c “echo @; ls -al @/.ssh/ 2>/dev/null”

有許多不同的方式可以保持對Linux服務器的權限訪問。以上查找列表并不完整,但都是一些較為常見的查找后門的方法,包括Meterpreter和github上發現的其他常見后門程序。

看完上述內容,你們對如何找出Linux服務器上不該存在惡意或后門文件有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。