您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

某APT組織利用魚叉郵件滲透多個行業竊取敏感數據的示例分析,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

深信服安全團隊通過安全感知平臺持續跟蹤了一個以國內沿海電子制造業、能源行業、大型進出口企業、科研單位等為目標的APT組織,該組織通過魚叉式釣魚郵件,在最近的三個月里面持續對國內至少60余個目標發起針對性的攻擊。通過偽造office、pdf圖標的PE文件迷惑目標,在目標點擊之后,釋放出AutoIt腳本執行器,然后將高度混淆的AutoIt腳本代碼傳入腳本執行器執行釋放Nanocore RAT竊取受害者主機上面的敏感數據并作為跳板進行內網滲透。

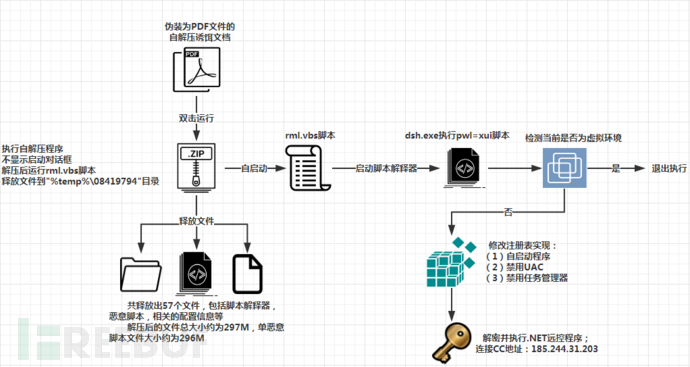

該APT組織使用誘餌文檔誘使用戶點擊運行,執行自解壓程序,完成攻擊和木馬的釋放。在這個過程中使用一個帶有正常數字簽名的AutoIt腳本解釋程序去執行一個加混淆后的腳本,該腳本會檢測當前系統環境“安全”之后才會解密安裝.net程序,再對其進行真正的惡意行為,該腳本具備繞過了大多數安全軟件的檢測能力。具體行為見以下詳細分析。

攻擊流程圖

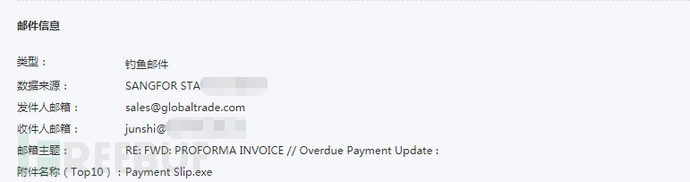

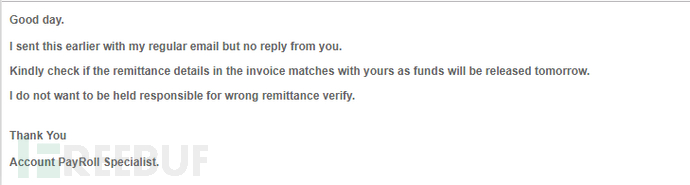

該APT組織使用sales@globaltrade.com郵箱地址發送了一個偽造成pdf文檔圖標的exe文件,并將附件命名為Payment Slip(付款單)以誘使受害者點擊運行。為了降低用戶的警惕性,該組織同時構造了一個郵箱主題為RE:FWD:PROFORMA INVOICE // OverDue Payment Update(逾期付款更新)用于麻痹受害者。

郵件正文內容如下:

該病毒偽裝為一個PDF文件,誘使用戶點擊運行,通過Exeinfo PE查看可以發現這個樣本為一個SFX文件。

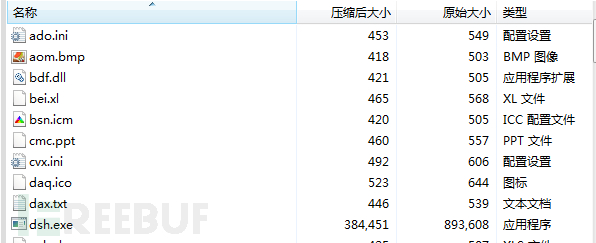

在其被雙擊運行后,會跳過自解壓對話框,并且將文件釋放到”%temp%\08419794”文件夾下,并且自動執行rml.vbs腳本。

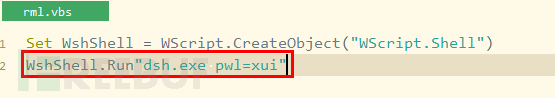

在rml.vbs腳本中,使用WshShell.Run運行dsh.exe pwl=xui。

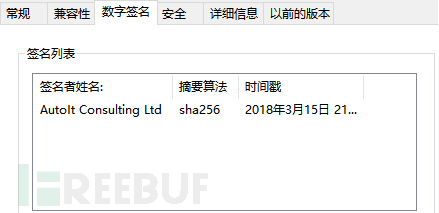

dsh.exe是一個帶正常簽名檔的Autolt的腳本解釋器,用于執行.au3腳本。

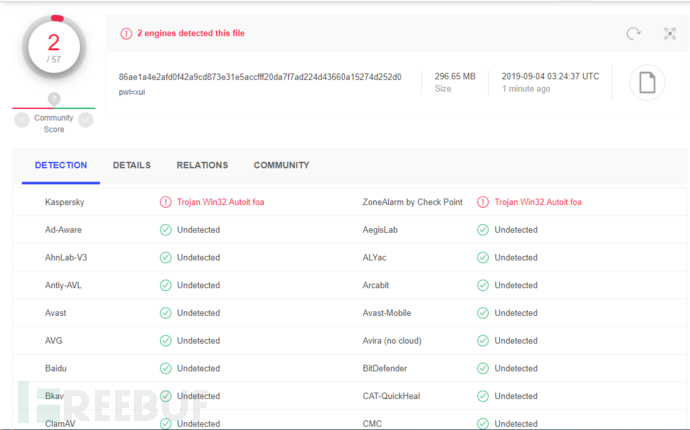

pwl=xui是一個300M大小的文件,腳本里面添加了大量無用的注釋,通過這種方式防止殺軟檢測出此惡意腳本,這種方式可以繞過大多數殺軟的檢測。

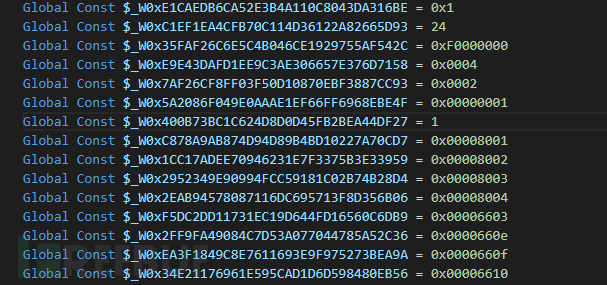

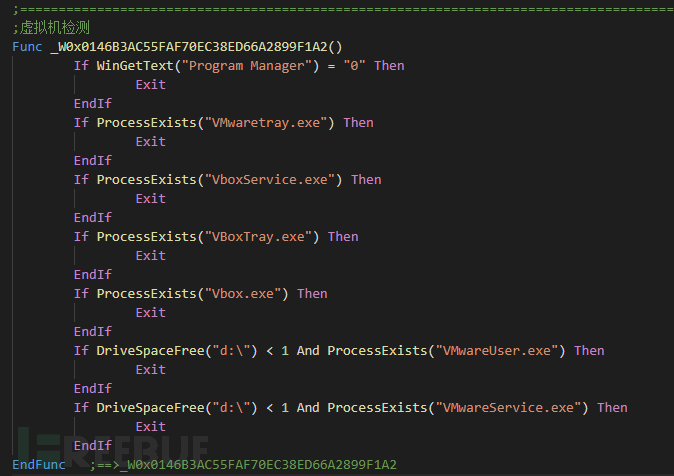

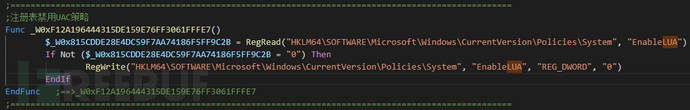

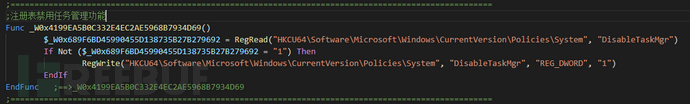

為了方便閱讀,去掉腳本中的一些無用注釋,得到凈化后的腳本如下:

該腳本具有以下功能:

1、虛擬機檢測

2、禁用UAC策略

3、禁用任務管理器

4、注冊開機自啟動程序

5、解密.NET程序

6、啟動.NET程序

該腳本實現這些功能的原理如下:

1、虛擬機檢測:通過判斷進程名、是否存在D盤等操作實現反虛擬機檢測。

2、禁用UAC策略:通過修改注冊表鍵值禁用UAC策略。

3、禁用任務管理器:通過修改注冊表鍵值禁用任務管理功能。

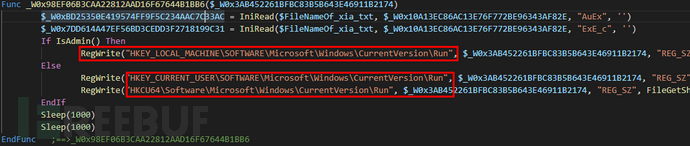

4、注冊開機自啟動程序:通過添加注冊表自啟動項實現開機自啟。

5、解密.net程序:通過正則匹配替換、字符顛倒、CryptDecrypt()函數等混合手段解密出程序。

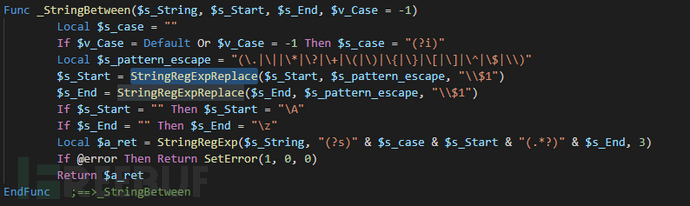

(1)正則匹配替換:

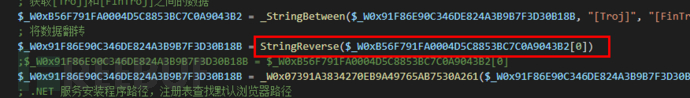

(2)字符顛倒

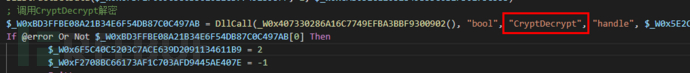

(3)CryptDecrypt解密

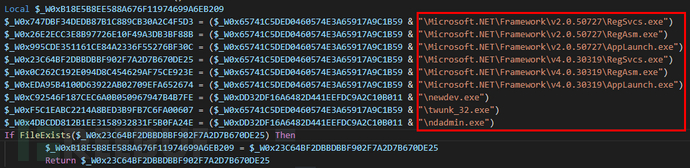

6、啟動.NET程序:查找本機.NET服務安裝程序安裝.NET服務程序。

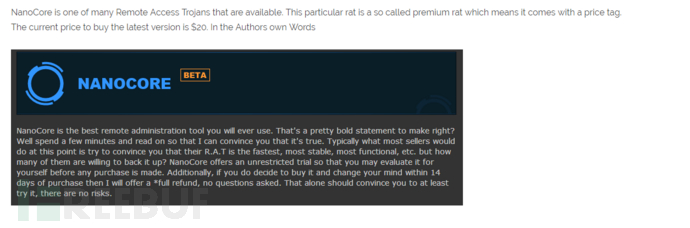

NanoCore RAT是在.Net框架中開發的,最新版本是“1.2.2.0”。2018年年初,其作者“Taylor Huddleston”被聯邦調查局抓獲,現于監獄服刑。該遠控能夠在受害者的計算機上執行許多惡意操作,例如注冊表編輯、進程控制、升級、文件傳輸、鍵盤記錄、密碼竊取等。

根據目前互聯網上的一些信息,獲取最新版本的源碼僅僅需要$20。

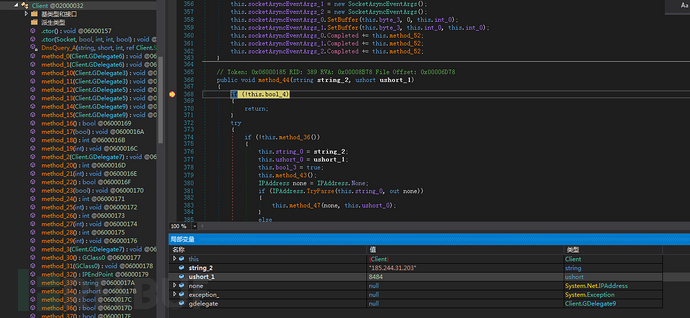

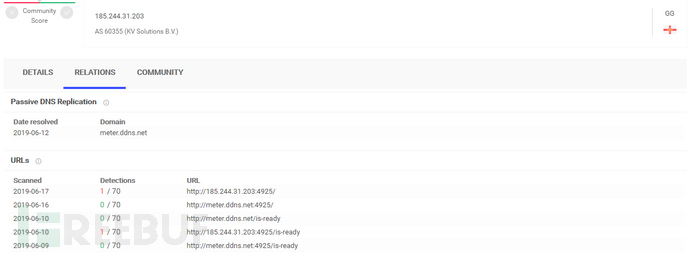

本次通過腳本釋放出來的.NET程序為nano core client 1.2.2.0版本的遠控程序。遠程連接的C&C地址為:185.244.31.203;通信端口為8484。

該IP歸屬地在荷蘭綁定了一個meter.ddns.net的域名。

不管攻擊者的入侵計劃是多么的縝密,總會由于技術的限制留下些許蛛絲馬跡,譬如軟件的植入、網絡流量的產生,這些痕跡可能并不足以作為APT攻擊的證據,但一旦發現,就必須提高警惕,并及時的保存現場,通知安全相關人員,對疑似感染的主機進行隔離和檢查。同時也要注意日常防范措施,在思想上和技術上雙管齊下:

1、加強人員安全防范意識。不要打開來歷不明的郵件附件,對于郵件附件中的文件要謹慎運行,如發現腳本或其他可執行文件可先使用殺毒軟件進行掃描;

2、升級office系列軟件到最新版本,不要隨意運行不可信文檔中的宏;

3、部署分層控制,實現深度網絡安全防御,構建端到端的立體安全防護網絡。在網絡規劃時需要充分考慮終端接入安全、內網安全防護、應用系統安全等多個維度,并根據不同的業務需求和安全等級進行合理的分區隔離;

4、重視網絡數據、系統運行狀態的審計和分析。嚴格把控系統的訪問權限,持續對數據流的進出進行有效的監控,及時更新安全補丁,定時進行安全配置基線的審視和系統安全風險的評估,及時發現可以行為并通過通信線路加密、應用層安全掃描與防護、隔離等有效技術手段將可能的安全風險扼殺在搖籃里;

5、深信服推出安全運營服務,通過以“人機共智”的服務模式幫助用戶快速擴展安全能力,針對此類威脅安全運營服務提供設備安全設備策略檢查、安全威脅檢查、相關漏洞檢查等服務,確保第一時間檢測風險以及更新策略,防范此類威脅。

6、使用深信服安全產品,接入安全云腦,使用云查服務,開啟人工智能引擎S**E及時檢測新威脅,防御APT攻擊。

7、使用深信服安全產品,接入安全云腦,使用云查服務,啟用S**E安全智能檢測引擎殺毒功能可即時檢測新威脅,防御APT攻擊。

看完上述內容,你們掌握某APT組織利用魚叉郵件滲透多個行業竊取敏感數據的示例分析的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。