您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關新型Anatova惡意軟件的示例分析,小編覺得挺實用的,因此分享給大家做個參考,希望大家閱讀完這篇文章后可以有所收獲。

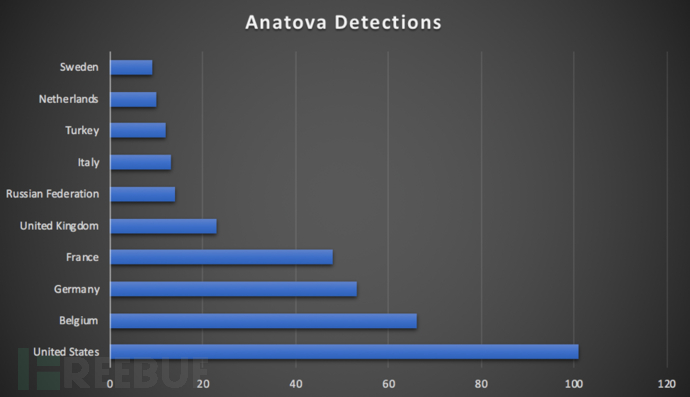

之前發現了一種新型的勒索軟件家族-Anatova。Anatova發現于一個私人的點對點(p2p)網絡中,目前我們已經確保客戶得到了有效的安全保護,并打算在這篇文章中公開我們的研究成果。

考慮到Anatova是以模塊化擴展的形式開發的,因此我們認為它將會發展成為非常嚴重的安全威脅。

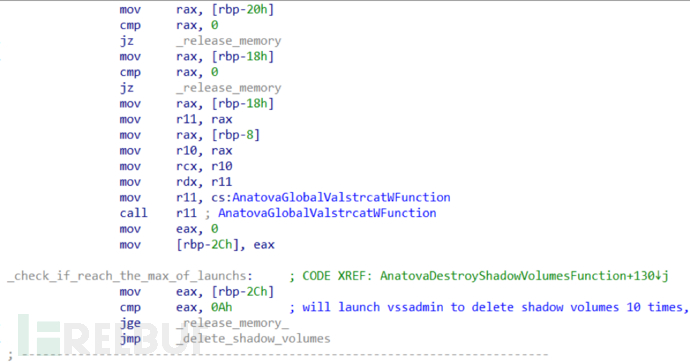

除此之外,它還會檢查目標設備是否連接了網絡共享,并加密所有的共享文件。根據我們的分析,Anatova背后的開發者技術水平非常高,因為我們捕捉到的每一個樣本都擁有唯一的密鑰和不同的功能,這在勒索軟件領域中很少見。

分析樣本hash:

170fb7438316f7335f34fa1a431afc1676a786f1ad9dee63d78c3f5efd3a0ac0

Anatova的主要目的是加密目標設備上的所有文件,并向目標用戶勒索數據贖金。

Anatova一般會使用游戲或者常見應用的圖標來欺騙用戶下載惡意軟件,然后請求獲取管理員權限:

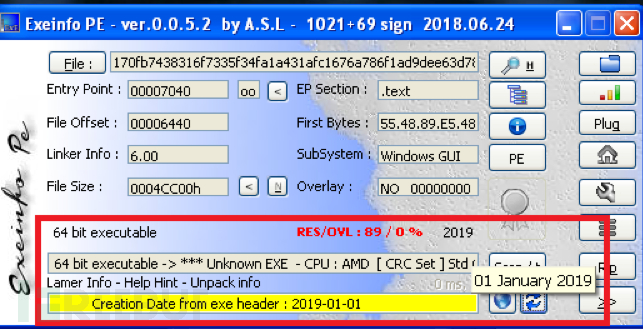

Anatova勒索軟件是一款64位應用程序,編譯日期為2019年1月1日。我們的樣本文件大小為307kb,但具體會根據樣本使用的資源發生變化。如果我們移除所有資源,Anatova的大小僅為32kb。對于一款擁有如此強大機制的勒索軟件來說,這個體積確實非常小。

Anatova還擁有強大的保護機制來對抗靜態分析:

1、 大多數字符串都使用了Unicode或ASCII進行加密,使用了不同的解密密鑰,數據全部嵌入在可執行文件中。

2、 90%都是動態調用,只使用了常見Windows API的標準庫(C語言):GetModuleHandleW、LoadLibraryW、GetProcAddress、ExitProcess和MessageBoxA。

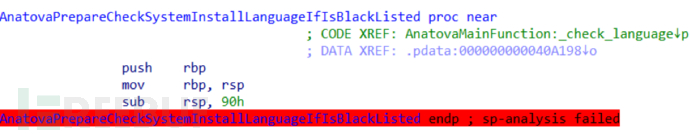

3、 當我們在IDA Pro中查看代碼并對功能函數進行分析時,IDA Pro一直報錯,我們不確定這是IDA Pro的Bug還是惡意軟件開發者有意而為之的。

因為這是一款新型的勒索軟件,所以我們暫且將其歸為v1.0版本。

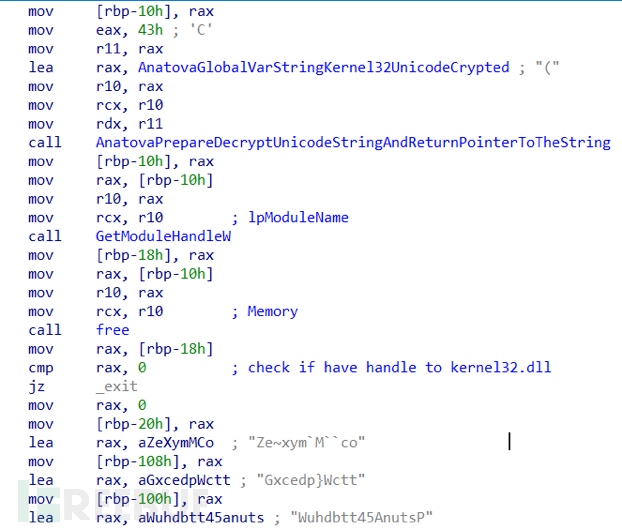

惡意軟件首先會獲取“kernel32.dll”來作為模塊處理庫,并使用函數“GetProcAddress”來從處理庫中獲取29個功能函數。

如果惡意軟件無法獲取kernel32模塊處理庫,而且也無法獲取其他的功能函數,它將會退出執行。

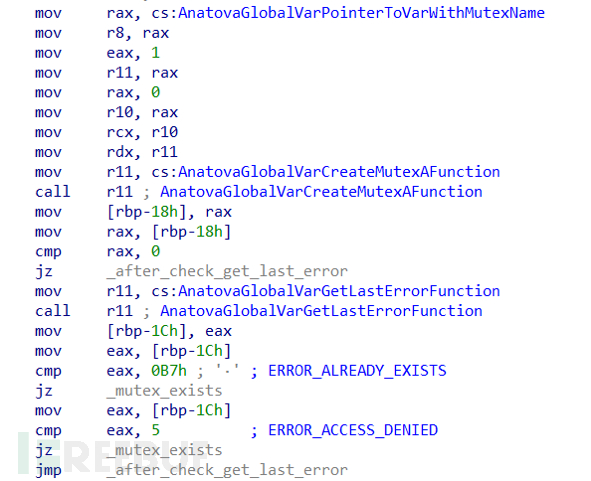

接下來,惡意軟件會嘗試使用硬編碼名稱(6a8c9937zFIwHPZ309UZMZYVnwScPB2pR2MEx5SY7B1xgbruoO)來創建原語,但不同樣本中的原語名稱也不同。創建完成并獲取到處理庫后,它會調用“GetLastError”函數,并判斷最后一條錯誤信息是否為ERROR_ALREADY_EXISTS或ERROR_ACCESS_DENIED。這兩條錯誤信息指的是“之前的原語對象實例已存在”。如果出現這樣的情況,惡意軟件會清空內存,我們之后會詳細介紹這部分。

通過這項檢測后,Anatoa會使用相同的機制從“advapi32.dll”、“Crypt32.dll”和“Shell32.dll”庫中獲取某些功能函數。所有的文本都經過了加密處理,并且挨個進行解密,然后獲取函數,釋放內存,然后處理下一個請求。

如果無法獲取到必要模塊或函數,它將會運行清理工具并退出運行。

有意思的是,Anatoa還會獲取已登陸/活動用戶的用戶名并搜索比對一個加密用戶名列表:

LaViruleratesterTesteranalystAnalystlabLabMalwareMalware

很明顯這是一種躲避虛擬機和沙盒的方法。

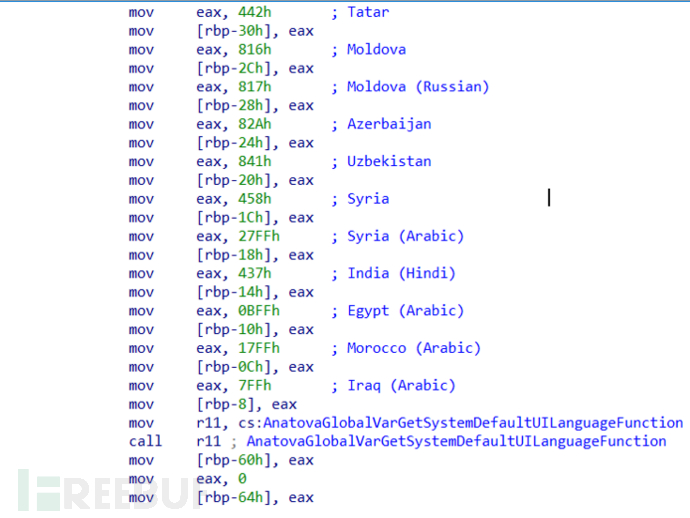

接下來,Anatova還會檢測目標系統的語言,即系統使用的區域語言選項,這樣是為了確保用戶無法通過屏蔽某種語言來繞過文件加密。

下面的國家不會受到Anatova的影響:

所有獨聯體國家敘利亞埃及摩洛哥伊拉克印度

獨聯體國家被排除在攻擊名單外的情況很常見,這也表明攻擊者很有可能來自于其中的一個國家。但是,有多個國家被排除在外就有些奇怪了。

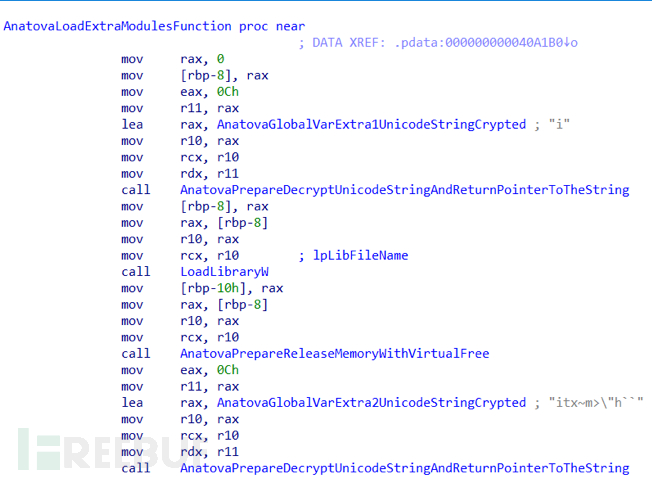

語言檢測完成后,Anatova會尋找一個標記(該標記在所有樣本中的值都為0),如果這個標記值變成了1,它將會加載兩個DLL文件:“extra1.dll”和“extra2.dll”。這也表明,Anatova是以模塊化的形式開發的,并且將來會實現更多的功能擴展。

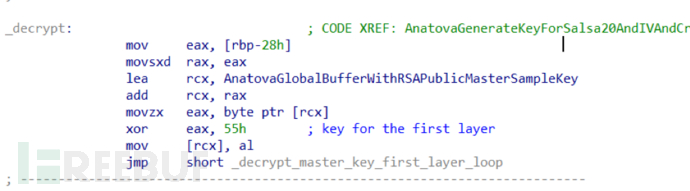

接下來,Anatova會使用加密API來生成RSA密鑰對。它會使用加密API“CryptGenRandom”(Salsa20算法)來創建一個32位的隨機密鑰以及一個8字節值。文件加密過程中,它還會解碼樣本中的主RSA公鑰:

用于實現文件加密功能的部分代碼如下:

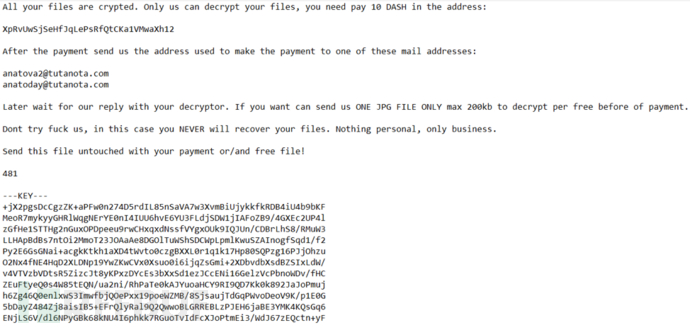

下面給出的是Anatova顯示給目標用戶的勒索信息:

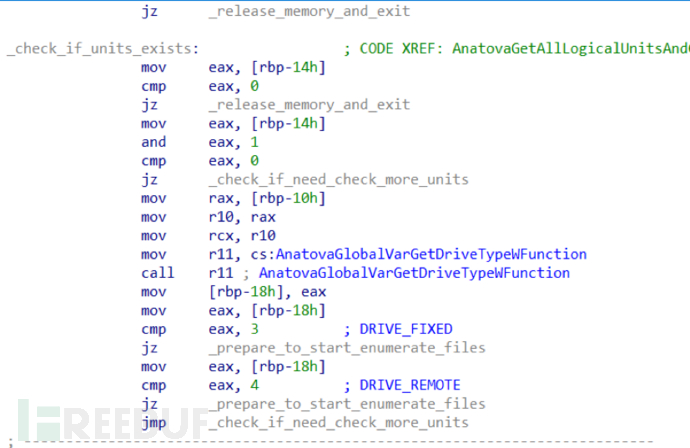

文件加密完成后,Anatova還會刪除目標設備上的卷硬拷貝,跟其他勒索軟件一樣,這里Anatova同樣會使用vssadmin程序:

所有的操作步驟都完成后,勒索軟件會進入代碼清潔流程,也就是清除內存中的代碼以防止用戶創建解密工具。

樣本使用了下列攻擊技術:

1、 通過API執行;

2、 應用進程發現;

3、 文件和目錄發現:搜索文件進行加密;

4、 加密文件;

5、 進程發現:枚舉終端設備上的所有進程,并終止特定進程;

6、 創建文件;

7、 權限提升;

2a0da563f5b88c4d630aefbcd212a35e366770ebfd096b69e5017a3e33577a949d844d5480eec1715b18e3f6472618aa61139db0bbe4937cd1afc0b818049891596ebe227dcd03863e0a740b6c605924

關于“新型Anatova惡意軟件的示例分析”這篇文章就分享到這里了,希望以上內容可以對大家有一定的幫助,使各位可以學到更多知識,如果覺得文章不錯,請把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。