您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹了Posta是一款什么工具,具有一定借鑒價值,感興趣的朋友可以參考下,希望大家閱讀完這篇文章之后大有收獲,下面讓小編帶著大家一起了解一下。

Posta是一款功能強大的跨文檔信息安全搜索工具,廣大研究人員可以使用Posta來研究跨文檔的信息通信,它允許我們跟蹤、探測和利用postMessage漏洞,而且還可以重放任何綁定窗口和瀏覽器之間的消息。

Chrome Chrome / Chromium

Node.js(可選)

我們可以在專用瀏覽器(Chromium)中以完整的開發環境運行Posta。

首先,我們需要運行下列命令來安裝Posta:

git clone https://github.com/benso-io/posta cd posta npm install

接下來,使用下列命令啟動專用Chromium會話:

node posta <URL>

最后,點擊Posta擴展并導航至工具用戶UI界面。

開發模式包含一臺本地Web服務器,它負責托管一個小型的測試網站和漏洞利用頁面。以開發模式運行時,我們可以訪問http://localhost:8080/exploit/來訪問漏洞利用頁面。

我們還能夠以Chrome / Chromium擴展的形式來運行Posta。

首先,使用下列命令將該項目源碼克隆至本地:

git clone https://github.com/benso-io/posta.git

接下來,訪問chrome://extensions,此時需要確保瀏覽器為開發者模式。然后點擊“Load upacked”,選擇Posta中的chrome-extension目錄,并將其上傳至你的瀏覽器中,最后加載擴展。

將擴展與瀏覽器綁定之后,訪問我們需要測試的網站,點擊Posta擴展導航至UI界面即可。

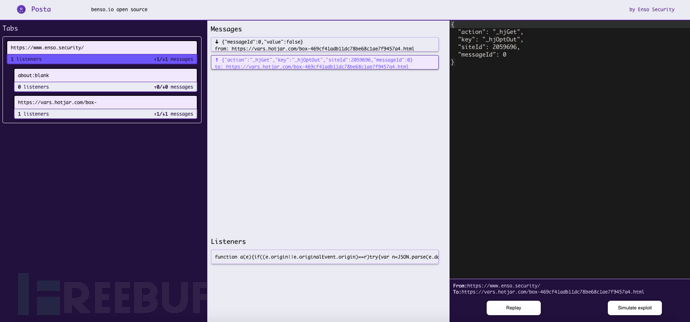

在Tabs下,你可以找到我們的源地址,其中包含對應的iframe和通信會話。我們可以選擇指定的frame,并觀察跟該frame相關的postMessages:

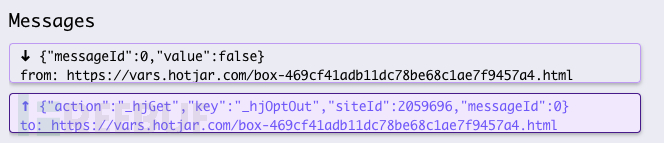

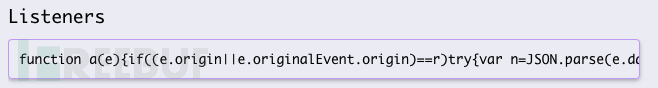

在Messages中,我們可以檢查所有從源地址發送至iframes的postMessage流量。我們可以選擇需要深入分析的通信會話,監聽器部分會顯示負責處理通信的相關代碼,點擊之后還可以直接拷貝代碼內容:

在Console部分,我們可以修改原始的postMessage流量,并使用篡改后的內容重放消息,這些信息將通過源地址發送至iframe。

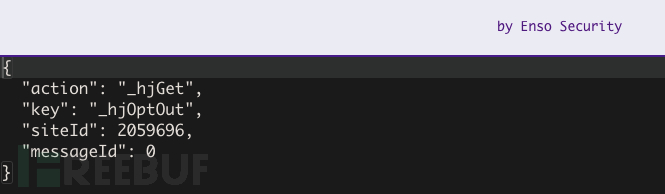

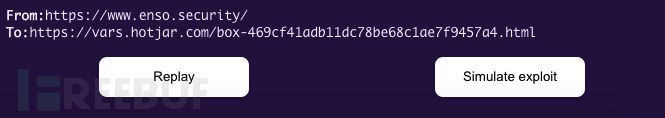

我們可以通過修改postMessage的內容來查看目標站點是否會受這種攻擊方式的影響。如果成功了,我們就可以嘗試去從不同的源來利用該漏洞了,這一步可以通過點擊“Simulate exploit”實現:

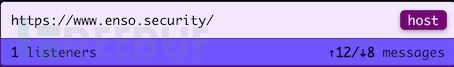

點擊“host”按鈕即可導航至漏洞利用窗口:

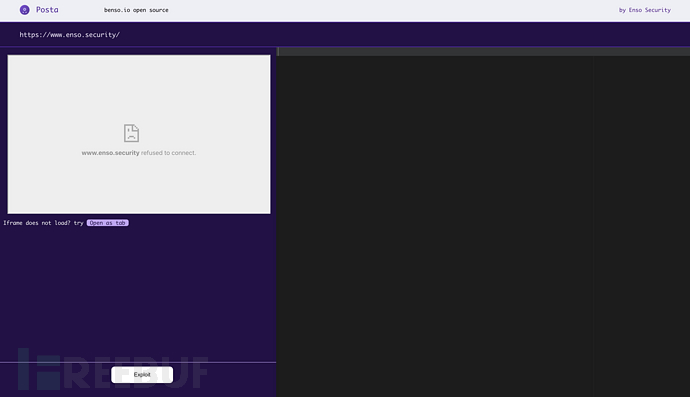

在Exploit部分,Posta將會嘗試并將特定源托管為iframe來初始化postMessage通信。但如果源網站啟用了X-Frame-Options的話,我們大多數時候都無法執行攻擊了。

因此,為了實現漏洞利用,我們還需要通過初始化window.open方法來獲取到跟源地址綁定的通信引用,這里可以點擊“Open as tab”來實現。

接下來,我們就可以點擊“Exploit”按鈕,并指定Payload進行跨源通信測試了:

感謝你能夠認真閱讀完這篇文章,希望小編分享的“Posta是一款什么工具”這篇文章對大家有幫助,同時也希望大家多多支持億速云,關注億速云行業資訊頻道,更多相關知識等著你來學習!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。