您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

感染Windows最常見的惡意電子郵件附件都有哪些,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

為了保證網絡安全,每個人都需要識別網絡釣魚電子郵件中通常用于傳播惡意軟件的惡意附件。

當惡意軟件傳播時,攻擊者創建垃圾郵件運動,這些活動偽裝成發票、邀請函、支付信息,運輸信息,電子郵件,語音郵件等。這些電子郵件中包含惡意的Word和Excel附件或鏈接,當打開這些附件并啟用了宏后,這些附件就會在計算機上安裝惡意軟件。

但是,在Word或Excel執行文檔中的宏之前,Office要求你點擊“啟用編輯”或“啟用內容”按鈕,不過這是絕對不能做的。

切勿在收到的附件上點擊“啟用內容”

為了誘騙用戶點擊這些按鈕,惡意軟件傳播者會創建包含文本和圖片的Word和Excel文檔,其中指出了顯示文檔的問題,然后,它提示收件人點擊“啟用內容”或“啟用編輯”以正確查看內容。

這些惡意附件中的文字和圖片的組合被稱為“文檔模板”,以下是垃圾郵件活動中針對一些更廣泛的惡意軟件感染所使用的不同文檔模板,需要注意的是,這些文檔模板也可以用于不同的惡意軟件。此外,這是一個更常見的模板示例,但是還有許多其他的模板。

BazarLoader

BazarLoader是一款以企業為目標的惡意軟件,由“TrickBot”木馬幕后的同一組織開發。當安裝后,攻擊者使用BazarLoader/BazarBackdoor遠程訪問你的計算機,然后用來攻擊你的網絡的其余部分。

當一個網絡被BazarLoader感染時,攻擊者通常會最終部署Ryuk勒索軟件來加密網絡上的所有設備。

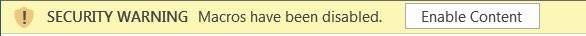

通過釣魚郵件傳播BazarBackdoor的釣魚郵件通常含有谷歌文檔和谷歌表格上的Word或Excel文檔鏈接。

但是,這些Google文檔文檔偽裝成問題,并提示你下載文檔。該下載實際上是安裝BazarLoader的可執行文件,如下所示。

BazarLoader:偽造的Google文檔托管附件

Dridex

Dridex是一個高級的、模塊化的銀行木馬,于2014年首次被發現,并不斷更新。

感染后,Dridex將下載不同的模塊,這些模塊可用于竊取密碼,提供對計算機的遠程訪問或執行其他惡意活動。

當Dridex進入到網絡時,通常會導致部署BitPaymer或Dridex勒索軟件攻擊。

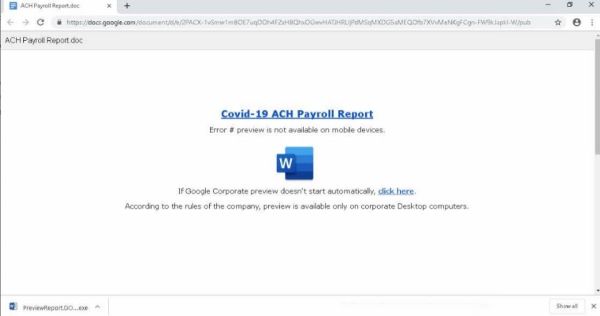

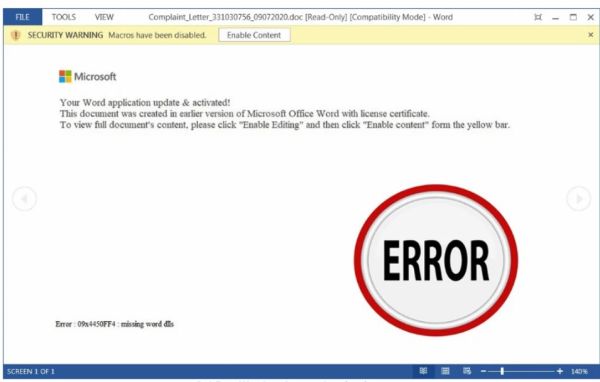

另一種名為WastedLocker的勒索軟件也與Dridex有關,但一家網絡安全公司不同意這些評估。與其他惡意軟件傳播活動不同,Dridex gang傾向于使用更格式化的文檔模板來顯示小的或模糊的內容,并提示你點擊以使內容看得更清楚。

例如,下面的模板聲明文檔是在Microsoft Office Word的早期版本中創建的,并在下面顯示難以讀取的文檔。

Dridex:在早期版本的Word中創建

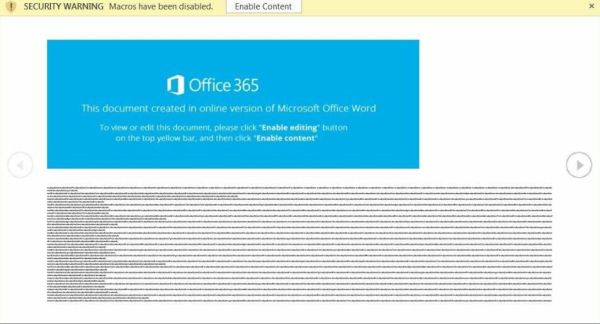

Dridex還使用更多風格化的文檔模板,偽裝成是DHL和UPS的運輸信息。

Dridex:偽造的DHL發貨信息

最后,Dridex將顯示一些難以閱讀的付款發票,提示你點擊“啟用編輯”以正確查看它。

Dridex:Intuit的偽造發票

從上面的例子中可以看出,Dridex喜歡使用帶有公司徽標和抬頭的嵌入文檔的圖像來誘使用戶啟用宏。

Emotet

Emotet是包含惡意Word或Excel文檔的垃圾郵件中分布最廣的惡意軟件,一旦受到感染,Emotet將竊取受害者的電子郵件,并通過被感染的電腦向全球的收件人發送更多垃圾郵件。

感染了Emotet的用戶最終會進一步感染木馬,比如TrickBot和QakBot。這兩個木馬都被用來竊取密碼,cookie,文件,并導致組織在整個網絡范圍內遭受破壞。

最終,如果感染了TrickBot,網絡很可能會受到Ryuk或Conti勒索軟件攻擊的影響。對于受QakBot影響的用戶,可能會受到ProLock勒索軟件的攻擊。

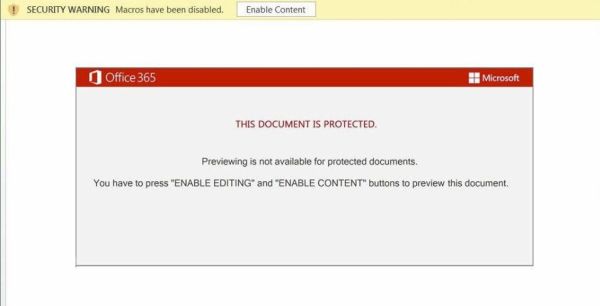

與Dridex不同,Emotet不在其文檔模板中使用實際文檔的圖像。取而代之的是,他們使用了各種各樣的模板,這些模板顯示警告框,提示你無法正確查看文檔,并且用戶需要點擊“啟用內容”以閱讀文檔。

例如,下面顯示的“Red Dawn”模板聲明“此文檔受保護”,然后提示你啟用內容讀取它。

Dridex:“此文檔受保護”模板

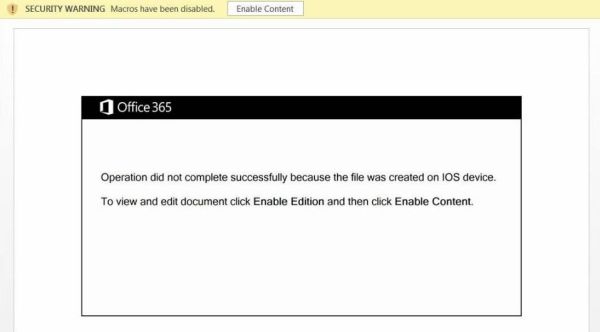

下一個模板假裝無法正確打開,因為它是在“iOS設備”上創建的。

Emotet:在iOS設備上創建

另一種說法是,該文件是在Windows 10移動設備上創建的,這是一個奇怪的消息,因為Windows 10移動設備已經停產一段時間了。

Emotet:在Windows 10手機上創建

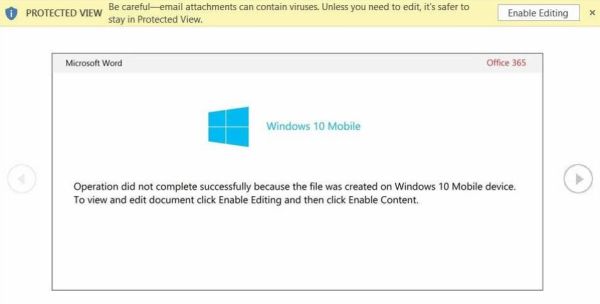

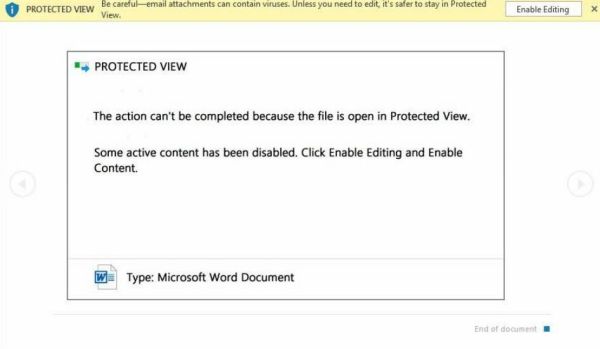

下一個模板假裝文檔處于“Protected視圖”中,用戶需要點擊“Enable Editing”才能正確查看它。

Emotet:受保護的視圖

下一個模板更有趣一些,因為它告訴用戶在查看文檔之前接受Microsoft的許可協議。

Emotet:接受許可協議

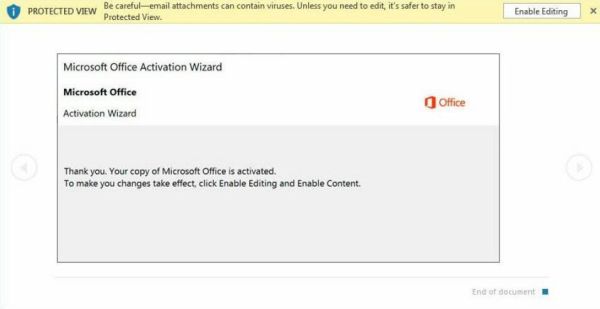

另一個有趣的模板會偽裝成Microsoft Office激活向導,它提示用戶“啟用編輯”以完成激活Office。

Emotet:Office激活向導

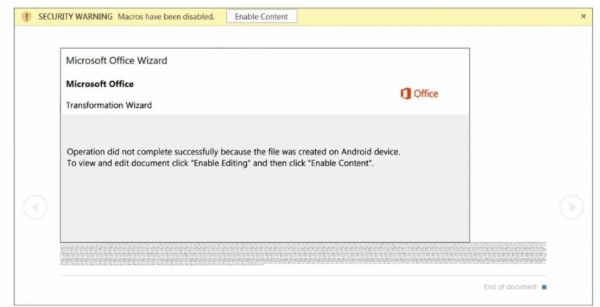

最后,眾所周知,Emotet使用一個偽裝成Microsoft Office轉換向導的文檔模板。

Emotet:轉換向導

可以看到,Emotet沒有使用格式化的文檔模板,而是使用常規警告來嘗試說服用戶在附件中啟用宏。

QakBot

QakBot或QBot是一種銀行木馬,通過網絡釣魚活動傳播,該網絡釣魚活動通常向企業發送惡意的Microsoft Word文檔。

QakBot是一種模塊化木馬,可以竊取銀行信息,安裝其他惡意軟件或提供對受感染設備的遠程訪問的功能。

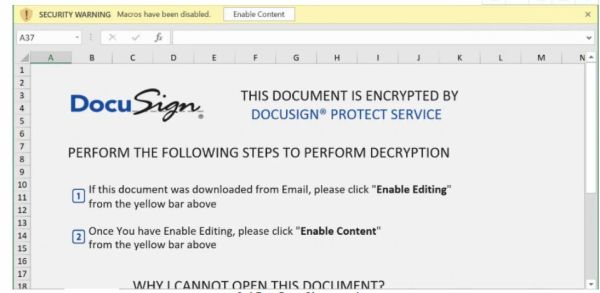

就像本文中提到的其他木馬一樣,QakBot也與一種名為ProLock的勒索病毒有合作,而ProLock通常是攻擊的最終有效載荷。與Emotet相比,QakBot活動更傾向于使用更多風格化的文檔模板。QakBot垃圾郵件活動使用的最常見模板偽裝來自DocuSign,如下所示。

QakBot:DocuSign模板

其他模板包括偽裝來自Microsoft Defender或Word更新和激活屏幕的模板,例如以下模板。

QakBot:Word更新和激活漏洞

所有可執行文件附件

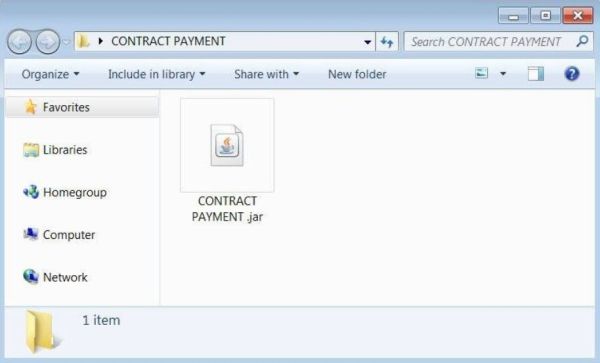

最后,永遠不要打開以.vbs、.js、.exe、.ps1、.jar、.bat、.com或.scr擴展名結尾的附件,因為它們都可以用于在計算機上執行命令。

由于大多數電子郵件服務(包括Office和Gmail)都會阻止“可執行”附件,因此惡意軟件傳播者會將它們發送到受密碼保護的檔案中,并將密碼包含在電子郵件中,這種技術允許可執行附件繞過電子郵件安全網關并到達預定的收件人。

JAR附件

不幸的是,Microsoft決定默認情況下隱藏文件擴展名,從而使攻擊者能夠誘騙用戶運行不安全的文件。因此,BleepingComputer強烈建議所有Windows用戶啟用文件擴展名的顯示。

如果你收到一封電子郵件包含其中一個可執行文件類型,它幾乎毫無疑問是惡意的,你應該立即刪除。

看完上述內容,你們掌握感染Windows最常見的惡意電子郵件附件都有哪些的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。