您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家分享的是有關Windows服務器如何實現入侵排查的內容。小編覺得挺實用的,因此分享給大家做個參考,一起跟隨小編過來看看吧。

(1)檢查遠程管理端口是否對公網開放,服務器是否存在弱口令。

檢查方法:

檢查防火墻映射規則,獲取服務器賬號登錄,也可據實際情況咨詢相關管理員。

(2)查看服務器是否存在可疑賬號、新增賬號。

檢查方法:

打開 cmd 窗口,輸入lusrmgr.msc命令,查看是否有新增/可疑的賬號,如有管理員群組的(Administrators)里的新增賬戶,根據實際應用情況,保留或刪除。

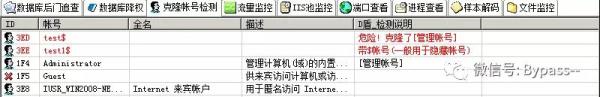

(3)查看服務器是否存在隱藏賬號、克隆賬號。

檢查隱藏賬號方法:

CMD命令行使用”net user”,看不到”test$”這個賬號,但在控制面板和本地用戶和組是可以顯示此用戶的。

檢查克隆賬號方法:

打開注冊表 ,查看管理員對應鍵值。

使用D盾_web查殺工具,集成了對克隆賬號檢測的功能。

(4)結合Windows安全日志,查看管理員登錄時間、用戶名是否存在異常。

檢查方法:

Win+R打開運行,輸入“eventvwr.msc”,回車運行,打開“事件查看器”。或者我們可以導出Windows日志—安全,利用Log Parser進行分析。

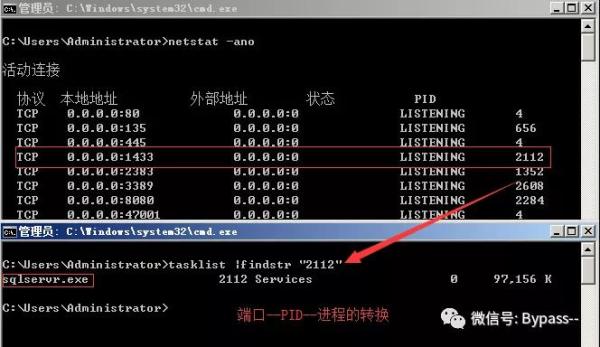

(1)檢查端口連接情況

檢查方法:

a、netstat -ano 查看目前的網絡連接,定位可疑的ESTABLISHED

b、根據netstat 定位出的pid,再通過tasklist命令進行進程定位 tasklist | findstr “PID”

(2)檢查可疑的網絡連接

檢查方法

檢查是否存在可疑的網絡連接,如發現異常,可使用Wireshark網絡抓包輔助分析。

(1)檢查是否存在可疑的進程

檢查方法:

a、開始—運行—輸入msinfo32,依次點擊“軟件環境→正在運行任務”就可以查看到進程的詳細信息,比如進程路徑、進程ID、文件創建日期、啟動時間等。

b、打開D盾_web查殺工具,進程查看,關注沒有簽名信息的進程。

c、通過微軟官方提供的 Process Explorer 等工具進行排查 。

d、查看可疑的進程及其子進程。可以通過觀察以下內容:

沒有簽名驗證信息的進程

沒有描述信息的進程

進程的屬主

進程的路徑是否合法

CPU或內存資源占用長時間過高的進程

(2)如何找到進程對應的程序位置

任務管理器—選擇對應進程—右鍵打開文件位置

運行輸入 wmic,cmd界面 輸入 process

(1)檢查服務器是否有異常的啟動項。

檢查方法:

a、登錄服務器,單擊【開始】>【所有程序】>【啟動】,默認情況下此目錄在是一個空目錄,確認是否有非業務程序在該目錄下。

b、單擊開始菜單 >【運行】,輸入 msconfig,查看是否存在命名異常的啟動項目,是則取消勾選命名異常的啟動項目,并到命令中顯示的路徑刪除文件。

c、單擊【開始】>【運行】,輸入 regedit,打開注冊表,查看開機啟動項是否正常,

特別注意如下三個注冊表項:

HKEY_CURRENT_USER\software\micorsoft\windows\currentversion\run HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

檢查右側是否有啟動異常的項目,如有請刪除,并建議安裝殺毒軟件進行病毒查殺,清除殘留病毒或木馬。

d、利用安全軟件查看啟動項、開機時間管理等。

e、組策略,運行gpedit.msc。

(1)檢查計劃任務里是否有可疑的腳本執行

檢查方法:

a、單擊【開始】>【設置】>【控制面板】>【任務計劃】,查看計劃任務屬性,便可以發現木馬文件的路徑。

b、單擊【開始】>【運行】;輸入 cmd,然后輸入at,檢查計算機與網絡上的其它計算機之間的會話或計劃任務,如有,則確認是否為正常連接。

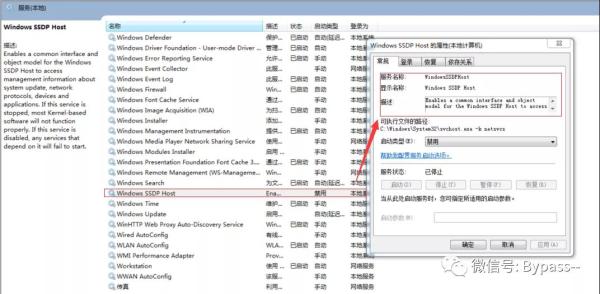

(1)檢查系統服務名稱、描述和路徑,確認是否異常

檢查方法:

單擊【開始】>【運行】,輸入services.msc,注意服務狀態和啟動類型,檢查是否有異常服務。

(1)檢查新建文件、最近訪問文件和相關下載目錄等

檢查方法:

a、 查看用戶目錄,新建賬號會在這個目錄生成一個用戶目錄,查看是否有新建用戶目錄。

Window 2003 C:\Documents and Settings

Window 2008R2 C:\Users\

b、單擊【開始】>【運行】,輸入%UserProfile%\Recent,分析最近打開分析可疑文件。

c、在服務器各個目錄,可根據文件夾內文件列表時間進行排序,查找可疑文件。

d、回收站、瀏覽器下載目錄、瀏覽器歷史記錄

e、修改時間在創建時間之前的為可疑文件

(2)發現一個WEBSHELL或遠控木馬的創建時間,如何找出同一時間范圍內創建的文件?

檢查方法:

a、利用 Registry Workshop 注冊表編輯器的搜索功能,可以找到最后寫入時間區間的文件。

b、利用計算機自帶文件搜索功能,指定修改時間進行搜索。

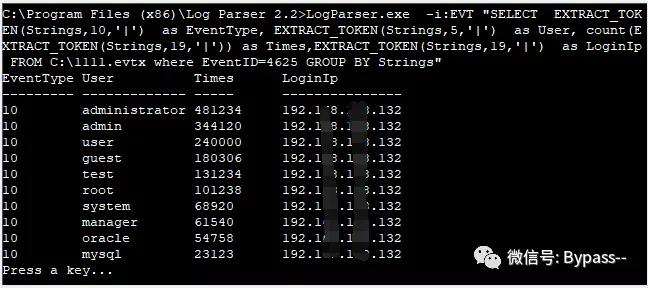

(1)檢查系統安全日志

一般來說,可以通過檢查Windows安全日志來獲悉賬號登錄情況,比如成功/失敗的次數。

LogParser.exe -i:EVT –o:DATAGRID "SELECT EXTRACT_TOKEN(Strings,10,'|') as EventType, EXTRACT_TOKEN(Strings,5,'|') as user, count(EXTRACT_TOKEN(Strings,19,'|')) as Times,EXTRACT_TOKEN(Strings,19,'|') as LoginIp FROM F:\security.evtx where EventID=4625 GROUP BY Strings"

(2)歷史命令記錄

高版本Powershell會記錄PowerShell的命令,所有的PowerShell命令將會保存在固定位置:

%appdata%\Microsoft\Windows\PowerShell\PSReadline\ConsoleHost_history.txt

查看PowerShell歷史記錄:

Get-Content (Get-PSReadlineOption).HistorySavePath

默認Powershell v5支持,Powershell v3和Powershell v4,需要安裝Get-PSReadlineOption后才可以使用。

感謝各位的閱讀!關于“Windows服務器如何實現入侵排查”這篇文章就分享到這里了,希望以上內容可以對大家有一定的幫助,讓大家可以學到更多知識,如果覺得文章不錯,可以把它分享出去讓更多的人看到吧!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。