您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

SNMP-華為設備NMS網絡管理站管理實例

SNMP簡介SNMP(Simple Network Management Protocol,簡單網絡管理協議)是網絡中管理設備和被管理設備之間的通信規則,它定義了一系列消息、方法和語法,用于實現管理設備對被管理設備的訪問和管理。SNMP具有以下優勢:

l自動化網絡管理。網絡管理員可以利用SNMP平臺在網絡上的節點檢索信息、修改信息、發現故障、完成故障診斷、進行容量規劃和生成報告。

l屏蔽不同設備的物理差異,實現對不同廠商產品的自動化管理。SNMP只提供最基本的功能集,使得管理任務分別與被管設備的物理特性和下層的聯網技術相對獨立,從而實現對不同廠商設備的管理,特別適合在小型、快速和低成本的環境中使用。

SNMP的工作機制SNMP網絡元素分為NMS和Agent兩種

lNMS(Network Management Station,網絡管理站)是運行SNMP客戶端程序的工作站,能夠提供非常友好的人機交互界面,方便網絡管理員完成絕大多數的網絡管理工作。

lAgent是駐留在設備上的一個進程,負責接收、處理來自NMS的請求報文。在一些緊急情況下,如接口狀態發生改變等,Agent也會主動通知NMS。

NMS是SNMP網絡的管理者,Agent是SNMP網絡的被管理者。NMS和Agent之間通過SNMP協議來交互管理信息。

SNMP提供四種基本操作:

lGet操作:NMS使用該操作查詢Agent的一個或多個對象的值。

lSet操作:NMS使用該操作重新設置Agent數據庫(MIB,Management Information Base)中的一個或多個對象的值。

lTrap操作:Agent使用該操作向NMS發送報警信息。

lInform操作:NMS使用該操作向其他NMS發送報警信息。

SNMP的協議版本目前,設備的SNMP Agent支持SNMP v1、SNMP v2c和SNMP v3三種版本。

lSNMP v1采用團體名(Community Name)認證。團體名用來定義SNMP NMS和SNMP Agent的關系。如果SNMP報文攜帶的團體名沒有得到設備的認可,該報文將被丟棄。團體名起到了類似于密碼的作用,用來限制SNMP NMS對SNMP Agent的訪問。

lSNMP v2c也采用團體名認證。它在兼容SNMP v1的同時又擴充了SNMP v1的功能:它提供了更多的操作類型(GetBulk和InformRequest);它支持更多的數據類型(Counter64等);它提供了更豐富的錯誤代碼,能夠更細致地區分錯誤。

lSNMP v3提供了基于用戶的安全模型(USM,User-Based Security Model)的認證機制。用戶可以設置認證和加密功能,認證用于驗證報文發送方的合法性,避免非法用戶的訪問;加密則是對NMS和Agent之間的傳輸報文進行加密,以免被竊聽。通過有無認證和有無加密等功能組合,可以為SNMP NMS和SNMP Agent之間的通信提供更高的安全性。

Agent可以同時配置多個版本,與不同的NMS交互采用不同的版本交互。但是當Agent和某個NMS通信時,Agent和該NMS上的SNMP版本配置必須相同(即都配置為SNMP v1或者都配置為SNMP v2c或者都配置為SNMP v3),才能成功互訪

實例:

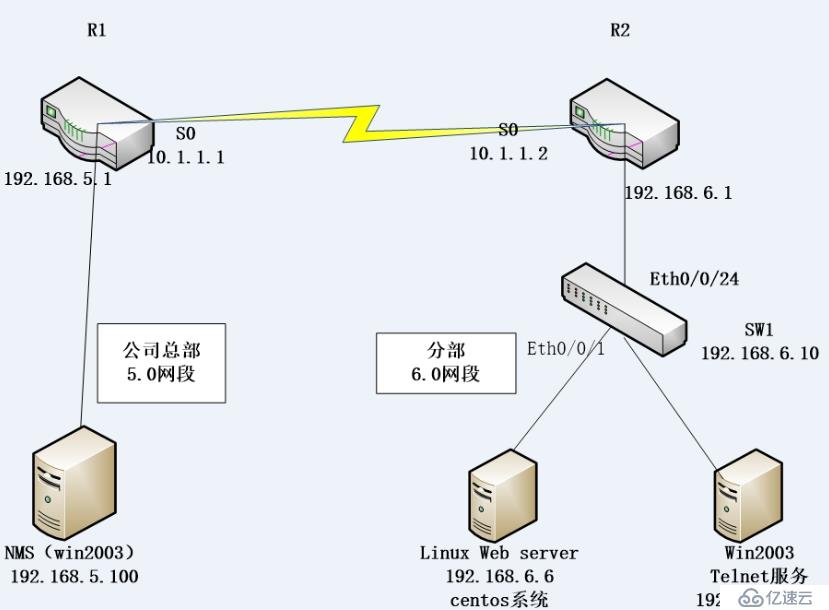

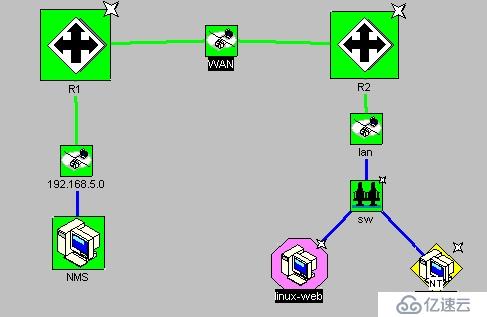

某公司總部是5.0網段,中間廣域網通過R1和R2與分支機構6.0網段相連,總部使用NMS對分支web和telnet服務的監控。

設備:Quidway R2621路由器兩臺

H3C S2000交換機一臺

虛擬機三臺:兩臺Win2003、一臺centos6 64位

拓撲圖:

Centos6 64位,安裝httpd和SNMP,ip:192.168.6.6:

一、centos配置

1.掛載光盤,查詢

[root@centos ~]# mount /dev/cdrom /media/cdrom

[root@centos ~]# cd /media/cdrom/Packages/

[root@centos Packages]# ll |grep snmp

/usr/sbin/snmpd //agent

/usr/sbin/snmptrapd //nms

2.安裝net-snmp, httpd

[root@centos Packages]# yum install net-snmp httpd

[root@centos Packages]# service snmpd start

[root@centos mibs]# chkconfig snmpd on

[root@centos Packages]# netstat -tupln |grep snmp

有了161端口。

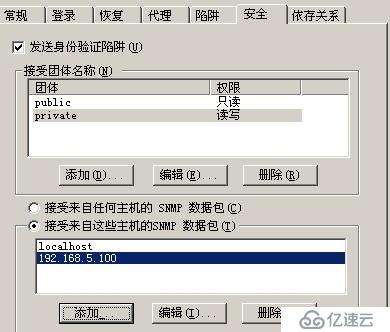

二.server 2003配置

地址 192.168.6.100

1.安裝snmp 添加windows組件里面

2.打開遠程桌面(右鍵我的電腦),并開啟telnet服務。

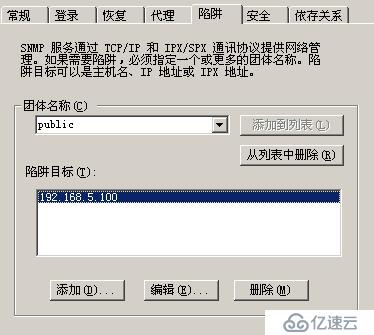

3.打開服務SNMP service 進行配置

安全:

陷阱:

開始配置路由器

R1:

[R1]int s0

[R1-Serial0]ip add 10.1.1.1 24

[R1-Serial0]int e0

[R1-Ethernet0]ip add 192.168.5.1 24

[R1]ip route 192.168.6.0 24 10.1.1.2

[R1]local user admin pass sip admin ser admin 創建管理賬號

起SNMP

[R1]snmp

[R1]snmp community read public \\只讀

[R1]snmp community write private \\ 讀寫

[R1]snmp sys-info contact user1 \\ 聯系人

[R1]snmp sys-info location zhengzhou \\ 位置

[R1]snmp sys-info version all \\ 版本

[R1]snmp trap enable \\ 啟動報告功能

[R1]snmp target trap add 192.168.5.100 securityname public

\\ 應該向192.168.5.100打報告

R2:

[R2]int s0

[R2-Serial0]ip add 10.1.1.2 24

[R2-Serial0]int e0

[R2-Ethernet0]ip add 192.168.6.1 24

[R2]ip route 192.168.5.0 24 10.1.1.1

[R2]local user admin pass sip admin ser admin

起SNMP

[R2]snmp

[R2]snmp community read public

[R2]snmp community write private

[R2]snmp sys-info contact user1 \\聯系人

[R2]snmp sys-info location zhengzhou \\ 位置

[R2]snmp sys-info version all \\版本

[R2]snmp trap enable \\啟動報告功能

[R2]snmp target trap add 192.168.5.100 securityname public

\\ 應該向192.168.5.100打報告

SW:

[sw]int vlan1

[sw-Vlan-interface1]ip add 192.168.6.10 24

[sw]ip route-static 0.0.0.0 0 192.168.6.1

\\ 添加管理賬號

[sw]local-user admin

[sw-luser-admin]password simple admin

[sw-luser-admin]service-type telnet level 3

[sw-luser-admin]quit

[sw]user-interface vty 0 4

[sw-ui-vty0-4]authentication-mode scheme

起SNMP

[sw]snmp-agent

[sw]snmp-agent sys-info location zhengzhou

[sw]snmp-agent sys-info contact user1

[sw]snmp-agent sys-info version all

[sw]snmp-agent community read public

[sw]snmp-agent community write private

[sw]snmp-agent target-host trap add udp-domain 192.168.5.100 params securityname public

[sw]snmp-agent trap enable

(Win2003)NMS:

安裝windows組件snmp

安裝whats up

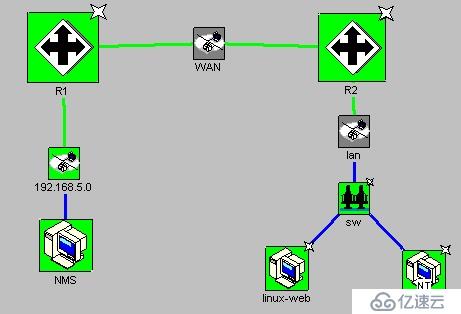

調整拓撲圖

停止httpd和win2003主機后,發現圖標出現異常

我們已經實現了通過snmp,使用nms對設備的監控

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。