您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容介紹了“SSH的實現原理是什么”的有關知識,在實際案例的操作過程中,不少人都會遇到這樣的困境,接下來就讓小編帶領大家學習一下如何處理這些情況吧!希望大家仔細閱讀,能夠學有所成!

SSH是一種協議標準,它的主要目的是實現遠程登錄和提供安全網絡服務。它的實現有很多種,最常用的就是開源openssh。

對稱加密和非對稱加密

在講解SSH實現原理之前,我們先來了解下加密方式,我們都知道為了數據的安全,數據在互聯網上傳輸肯定是要加密。那加密又要分為兩種加密方式:

對稱加密(秘鑰加密)

非對稱加密(公鑰加密)

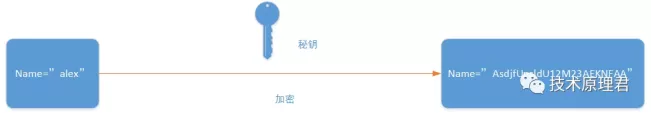

對稱加密,就是加密和解密都是使用同一套秘鑰。看下圖所示:

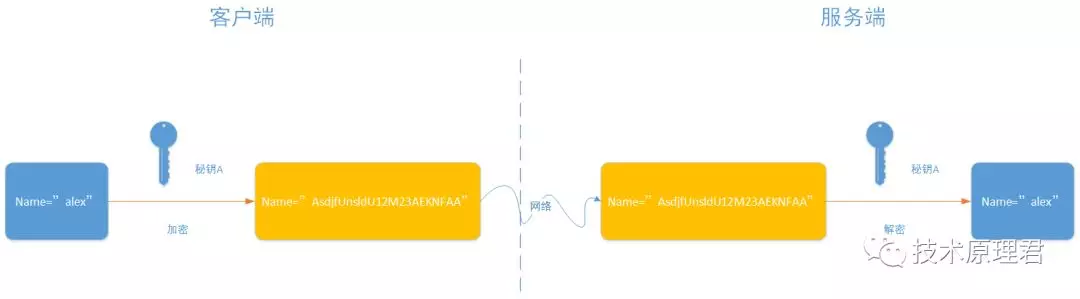

服務端和客戶端的交互過程如下圖:

對稱加密的加密強度很高,但是這有一個很大的問題。就是:如何保證秘鑰A的安全?當客戶端的數量非常大的時候,如何保證秘鑰的安全?一旦秘鑰泄漏出去,后果不堪設想。用戶的安全就沒有任何保障。所以非對稱加密的出現就為了彌補這一點。

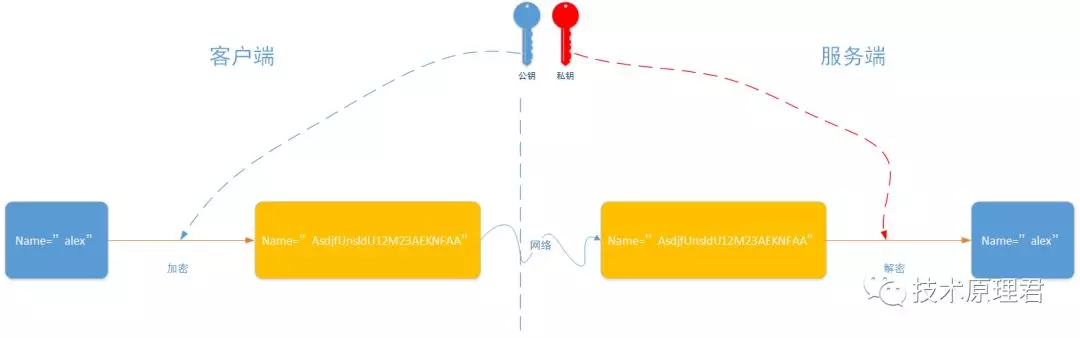

非對稱加密有兩個秘鑰:“私鑰”和“公鑰”。公鑰加密后的密文,只能通過對應的私鑰進行解密。而通過公鑰推理出私鑰的可能性微乎其微。下圖展示的是基本原理:

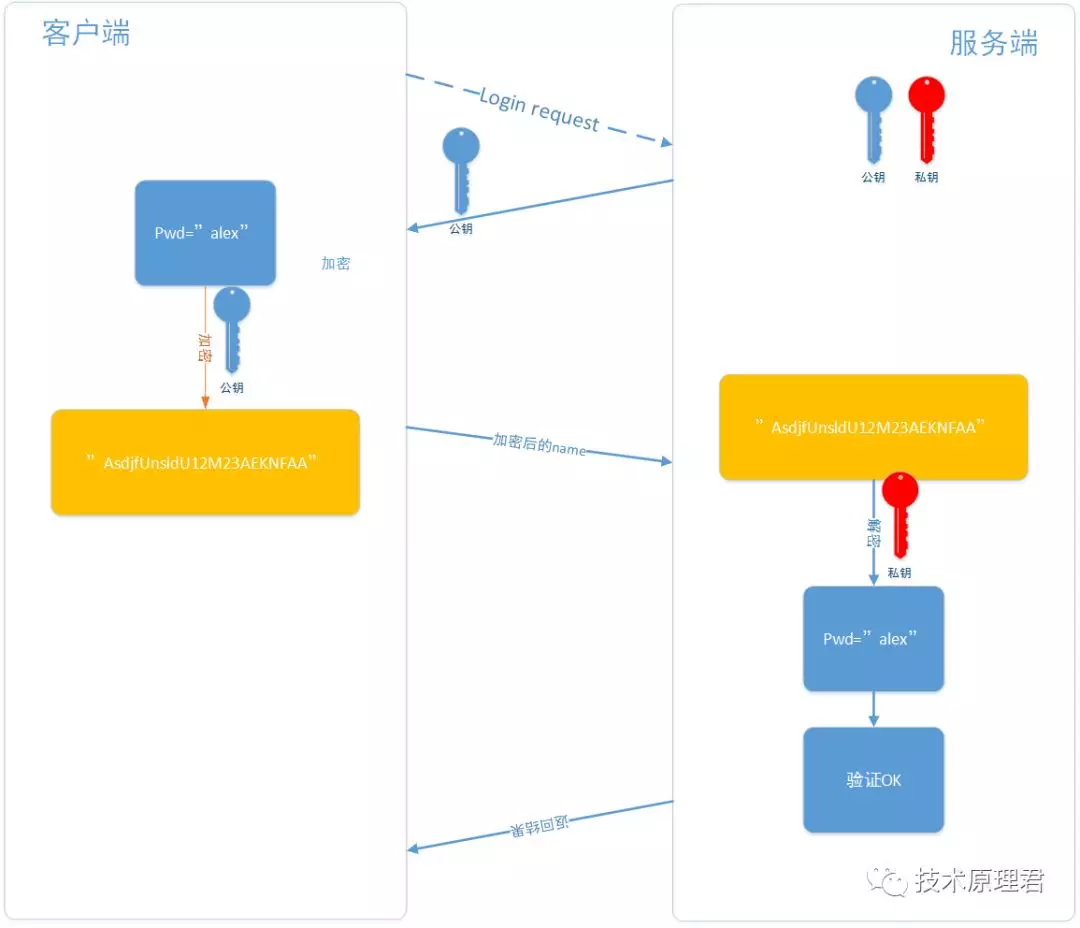

上圖在實際的使用中存在一個問題,就是客戶端需要知道服務端的公鑰,不然沒法加密。所以需要服務端告知客戶端公鑰的一個過程。如下圖:

服務端收到客戶端的登錄請求,服務端把公鑰發送給客戶端

客戶端用這個公鑰,對密碼加密

客戶端將加密后的密碼發送給服務端

服務端用私鑰解密,驗證OK

返回驗證結果

私鑰是服務端獨有,這就保證了客戶端的登錄信息即使在網絡傳輸過程中被竊據,也沒有私鑰進行解密,保證了數據的安全性,這充分利用了非對稱加密的特性。

你覺得這樣就安全了嗎?

上述圖中有一個漏洞:客戶端如何保證接受到的公鑰就是目標服務端的?如果攻擊者截獲了客戶端的請求,發送自己的公鑰,那客戶端用這個公鑰加密的密碼,就能被攻擊者用自己的私鑰解密。這不是一個很大的漏洞嗎?

SSH如何做的?

SSH有兩種方式:

基于口令的認證;

基于公鑰認證

1. 基于口令的認證

從上面可以知道,我們的主要要解決的是“如何對服務端的公鑰進行驗證”,客戶端只要對公鑰進行確認下就OK了。通常在第一次登錄的時候,系統會出現下面提示信息:

he authenticity of host 'ssh-server.example.com (12.18.429.21)' can't be established. RSA key fingerprint is 98:2e:d7:e0:de:9f:ac:67:28:c2:42:2d:37:16:58:4d. Are you sure you want to continue connecting (yes/no)?

上面的信息說的是:無法確認主機ssh-server.example.com(12.18.429.21)的真實性,不過知道它的公鑰指紋,是否繼續連接?

之所以用fingerprint代替key,主要是key過于長(RSA算法生成的公鑰有1024位),很難直接比較。所以,對公鑰進行hash生成一個128位的指紋,這樣就方便比較了。

輸入yes后,該host已被確認,并被追加到文件known_hosts中,然后就需要輸入密碼。

2. 基于公鑰認證

客戶端與服務端協商產生會話密鑰;

客戶端會向服務端發送一個登錄請求(如:root@192.168.1.2),發送的信息包括用戶名root和root的公鑰指紋,且所有信息都是通過會話密鑰加密過的。

服務端通過會話密鑰解密客戶端發送的數據得到請求登錄的用戶名root和root的公鑰指紋,然后讀取root用戶家目錄下的所有公鑰數據(/root/.ssh/autorized_keys文件中),并分別通過單向加密算法獲取各公鑰的數據指紋與客戶端發送過來的數據指紋做對比,從而找到客戶端上的root用戶的公鑰;

服務端使用找到的客戶端的公鑰對一個隨機數進行加密發送發送給客戶端;

客戶端使用私鑰對服務端發送的隨機數密文進行解密,然后把解密結果發送給服務端;

服務端驗證客戶端解密后的數據與自己發送的數據一致,則對客戶端身份驗證成功;

“SSH的實現原理是什么”的內容就介紹到這里了,感謝大家的閱讀。如果想了解更多行業相關的知識可以關注億速云網站,小編將為大家輸出更多高質量的實用文章!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。