您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家分享的是有關怎么自動接受 SSH密鑰指紋的內容。小編覺得挺實用的,因此分享給大家做個參考,一起跟隨小編過來看看吧。

首次連接到Linux系統時,SSH會提示你接受計算機的指紋以成功建立連接,因為“ known_hosts”文件中沒有指紋。

指紋是系統公鑰的縮寫版本,為了保護自己免受中間人攻擊(MITM),ssh程序使用自上次連接以來存儲的指紋驗證遠程系統ssh的指紋。如果指紋已更改,系統將提醒你并詢問是否要繼續。

有時你可能需要自動接受SSH指紋。例如,如果創建了一個shell腳本用來遠程管理多臺linux服務器。

可以使用以下兩種方法來完成此操作。

使用StrictHostKeyChecking=no選項自動接受ssh指紋。

使用ssk-keyscan命令接受ssh指紋。

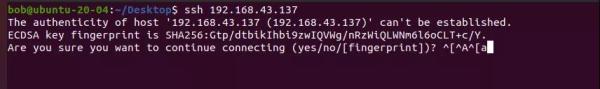

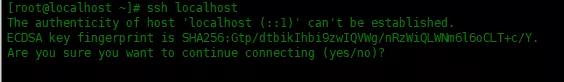

首次連接到遠程計算機時,將警告你無法建立主機的真實性,并提供密鑰指紋以進行驗證。

接受指紋后,它將被保存在“known_hosts”文件中,當重新連接到同一個遠程主機時,SSH根據known_hosts文件檢查指紋,以驗證其身份。

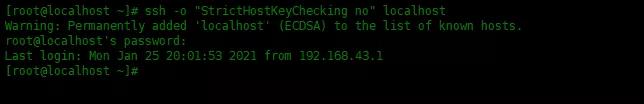

1、如何使用SSH選項自動接受SSH密鑰指紋?

此方法簡單明了,只需使用SSH命令添加選項即可實現。使用此選項時,ssh會自動將新的主機密鑰添加到用戶known_hosts文件中。

[root@localhost ~]# ssh -o "StrictHostKeyChecking no" localhost Warning: Permanently added 'localhost' (ECDSA) to the list of known hosts. root@localhost's password: Last login: Mon Jan 25 20:01:53 2021 from 192.168.43.1

以上警告表明它已將一個密鑰添加到known_host文件。

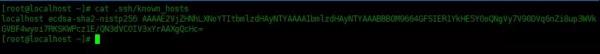

2、如何使用ssk-keyscan命令自動接受SSH密鑰指紋?

這是另一種方法,ssh-keycan允許你將ssh指紋附加到known_hosts文件中。當你想要批量添加時,此工具非常有用。使用下面命令操作:

[root@localhost ~]# ssh-keyscan -H 192.168.43.138 >> ~/.ssh/known_hosts # 192.168.43.138:22 SSH-2.0-OpenSSH_7.4 # 192.168.43.138:22 SSH-2.0-OpenSSH_7.4 # 192.168.43.138:22 SSH-2.0-OpenSSH_7.4

使用以下命令將多臺遠程主機的ssh指紋添加到known_hosts。必須將遠程主機的IP地址添加到一個文件中,并使用ssh-keyscan命令調用它,如下所示,將各個遠程服務器的ip地址保存在文本文件里面:

[root@localhost ~]# cat remote-hosts.txt 192.168.43.137 192.168.43.138 192.168.43.166

然后使用ssh-keyscan工具將它們的ssh指紋添加到known_hosts:

[root@localhost ~]# ssh-keyscan -f ./remote-hosts.txt >> ~/.ssh/known_hosts # 192.168.43.138:22 SSH-2.0-OpenSSH_7.4 # 192.168.43.137:22 SSH-2.0-OpenSSH_7.8 # 192.168.43.137:22 SSH-2.0-OpenSSH_7.8 # 192.168.43.137:22 SSH-2.0-OpenSSH_7.8 # 192.168.43.138:22 SSH-2.0-OpenSSH_7.4 # 192.168.43.138:22 SSH-2.0-OpenSSH_7.4 # 192.168.43.166:22 SSH-2.0-OpenSSH_7.4 # 192.168.43.166:22 SSH-2.0-OpenSSH_7.4 # 192.168.43.166:22 SSH-2.0-OpenSSH_7.4

感謝各位的閱讀!關于“怎么自動接受 SSH密鑰指紋”這篇文章就分享到這里了,希望以上內容可以對大家有一定的幫助,讓大家可以學到更多知識,如果覺得文章不錯,可以把它分享出去讓更多的人看到吧!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。