您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

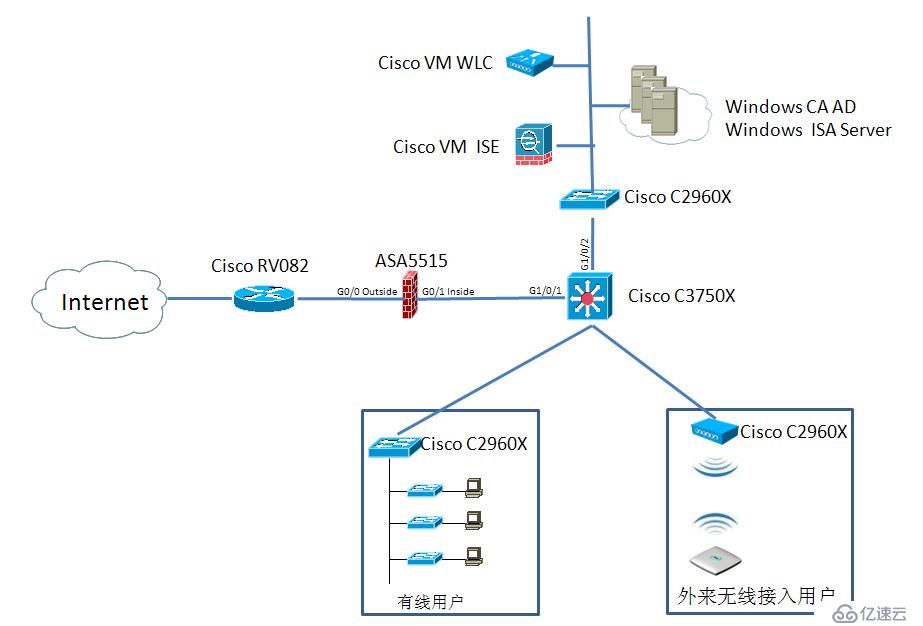

實驗說明:此實驗參考生產環境中某部分環境搭建而成,此環境Windows Server 2008用于登錄用戶、MAC等賬號的認證,Cisco ISE用于認證授權等,無線部分利用VMWLC + Cisco 1702AP測試測試。因為為實驗環境,整體網絡架構所有節點為單點;Cisco ISE部分功能沒有應用上,如測試PC端的補丁、防毒補丁、設備認證等(此部分在生產環境上實施),下圖為此實驗的網絡架構圖。

Windows AD: 172.16.1.199

Cisco VMISE: 172.16.1.103

CISCO VMWLC: 172.16.1.201

另外要說明的是,在生產環境中,無線AC建議不要使用Vlan 1作為管理Vlan。

1.Windwos Server 2008設定管理部分

1.1 Windows Server安裝AD / DNS 并設定Domain: vmwlc.com,服務器名稱為VMAD.VMWLC.COM(172.16.1.199)

1.2 Windows AD設定五個OU以及userGroup:

iseGroup1: 用于802.1X授權用戶存放單元,userGroup設定為isegroup;

iseGroup2: 用于交換機登錄授權用戶存入單元,權限為Priv1,userGroup設定為isegroup02;

NetDeviceManager: 用于交換機登錄授權用戶存入單元,權限為Priv15,userGroup設定為NetDeviceManager;

MACAddress :用于MAB授權MAC Address存入授權單元,userGroup設定為MacAddressGroup,MACAddress格式為00-00-00-00-00-00;

iseWebGroup: 用于無線網絡WEB授權用戶存放單元,userGroup設定為isewebGroup;

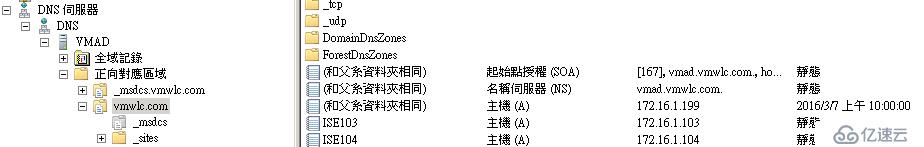

1.3 添加ISEDNS Domain防問:ISE103.VMWLC.COM (172.16.1.103) / ISE104.VMWLC.COM (172.16.1.104);

1.4 Windows Server安裝IIS,并設定http/https兩協議都可以互相通信,目的為ISE提供證書申請;

2. CISCO ISE設定管理部分

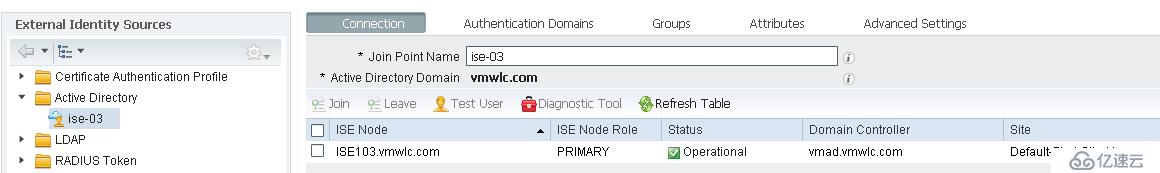

2.1 ISE添加至WindowsAD并設定DNS

上圖為ISE加入Windows Domain圖

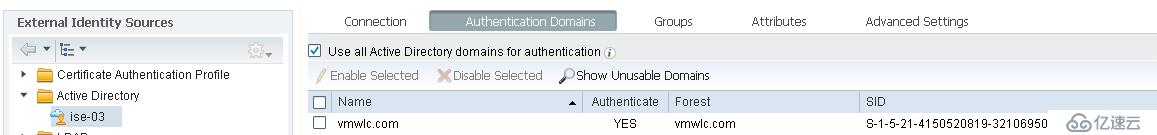

上圖為ISE 加入Windows Domain后所產生Authentication Domains 信息

上圖為Windows DNS解析名稱與IP設定

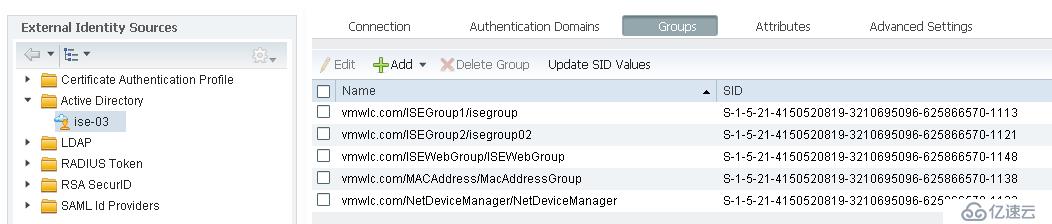

2.2 ISE添加Windows AD Group,所有網絡設備認證、MAB、802.1X等認證授權等用戶全部來自于Windows AD userGroup,如下圖:

3. 網絡設備認證、授權設定

3.1 交換機部分

aaa aaa new-model

aaa authentication login nocon linenone

aaa authentication login vty group radius local

aaa authorization exec vty group radius local

aaa authorization network default group radius

aaa accounting exec vty start-stop group radius

radius-server host 172.16.1.103 key cisco(此設備間通信認證密碼由用戶自定義)

line vty 0 4

authorization exec vty

login authentication vty

3.2 Cisco ISE設定部分

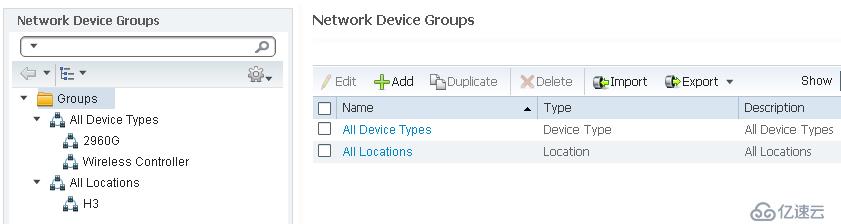

ISE NetworkDevice 管理需增加NeworkDeviceGroup以及添加設備,DeviceGroup分兩部分:

a.設備類類型分組;

b.區域分組,分組目的是為授權可以不同設備類型以及區域群組做授權,如下圖設備組以及區域組設定:

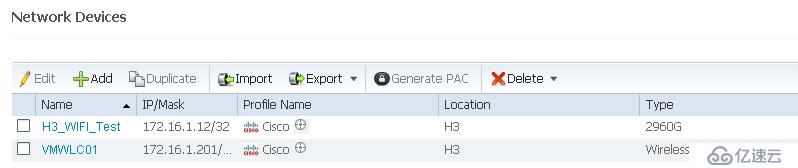

ISE NetworkDevice添加被管理設備并分配至不同設備組,如下圖:

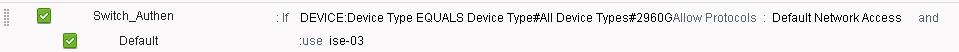

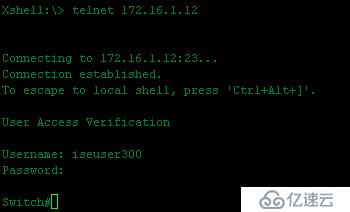

設定用戶防問交換機的Authention Policy,名稱為Switch_Authen->條件:Device type EQUALS Device Type#All Device Type#2960G Group(此Group為已經定義好的NetworkDeviceGroup)->協議:DefaultNetworkAccess->用戶為:ISE-03(即是已經加入Winows AD域名稱),如下圖:

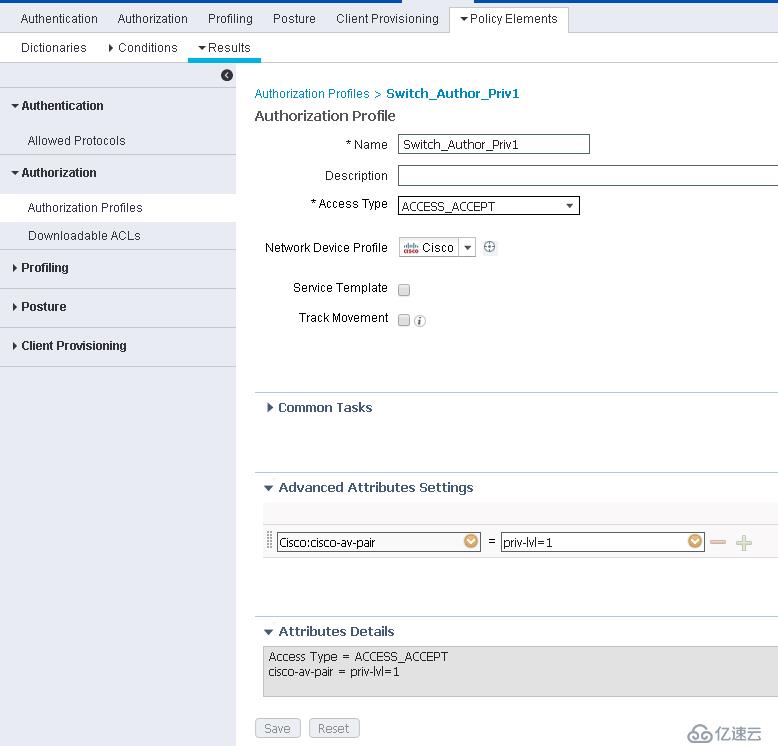

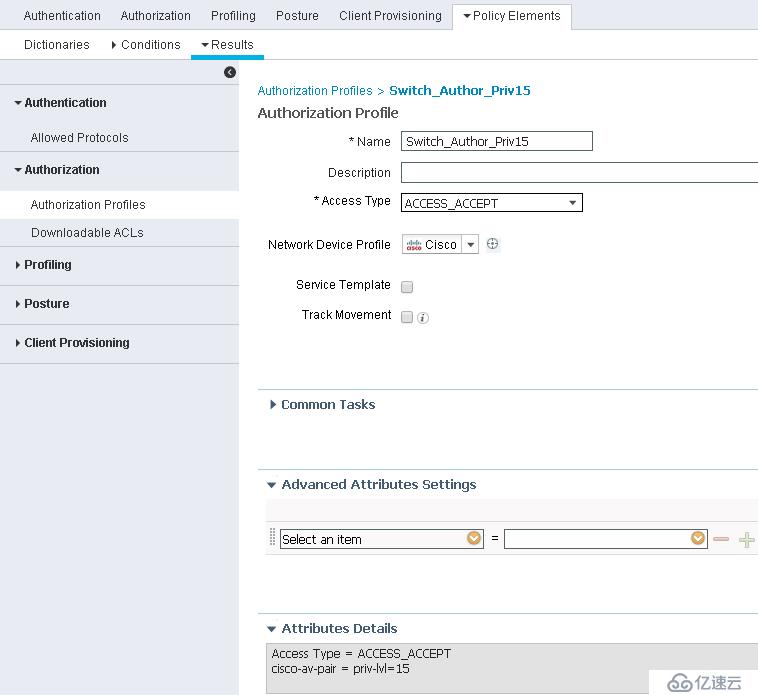

設定用戶防問交換的Authorization Policy,分別設定Swich_Author_Priv1與Switch_Author_Priv15兩個條件,如下圖:

上圖為Swich_Author_Priv1授權圖, Advanced AttributesSettings: Cisco:cisco-av-pri = priv-lvl=1

上圖為Swich_Author_Priv1授權圖,Advanced Attributes Settings: Cisco:cisco-av-pri = priv-lvl=15

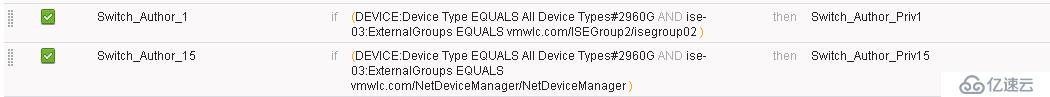

分別設定用戶防問網絡設備的Switch_Author_1與Swith_Author_15的Authorization Policy,如下圖:

上圖為用戶防問網絡設備的Authorization Policy,其中usergroup:iserGroup02條為Switch_Author_Priv1為的只有priv 1 權限,NetDeviceManager條件為Switch_Author_Priv15權限為priv 15,如下圖:

4.ISE MAB認證、授權設定部分

4.1 網絡交換機設定部分

在交換機上啟用 Radius Radius 認證 ,以下為配置內容

aaa new-model

aaa authentication dot1x default group radius

aaa authorization network default group radius

aaa accounting dot1x default start-stop group radius

aaa server radius dynamic-author

client 172.16.1.103 server-keycisco

ip device tracking

dot1x system-auth-control

radius-server attribute 6 on-for-login-auth

radius-server attribute 8 include-in-access-req

radius-server attribute 25 access-request include

radius-server dead-criteria time 5 tries 3

radius-server host 172.16.1.103 auth-port1812 acct-port 1813

radius-server key cisco

radius-server vsa send accounting

radius-server vsa send authentication

在連接AP交換機端口G1/0/13上啟用 MAB和Dot1X認證,配置如下:

interface GigabitEthernet1/0/17

switchport access vlan 11

switchport mode access

ip access-group ACL-DEFAULT in

authentication event fail action next-method

authentication event server dead action authorize vlan 12

authentication event server alive action reinitialize

authentication host-mode multi-auth

authentication open

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

authentication violation restrict

mab

dot1x pae authenticator

spanning-tree portfast

設定基本的ACL: ACL-DEFAULT,配置如下:

ip access-list extended ACL-DEFAULT

permit udp any eq bootpc any eq bootps

permit udp any any eq domain

permit icmp any any

permit udp any any eq tftp

deny ip any any

4.2 ISE設定部分

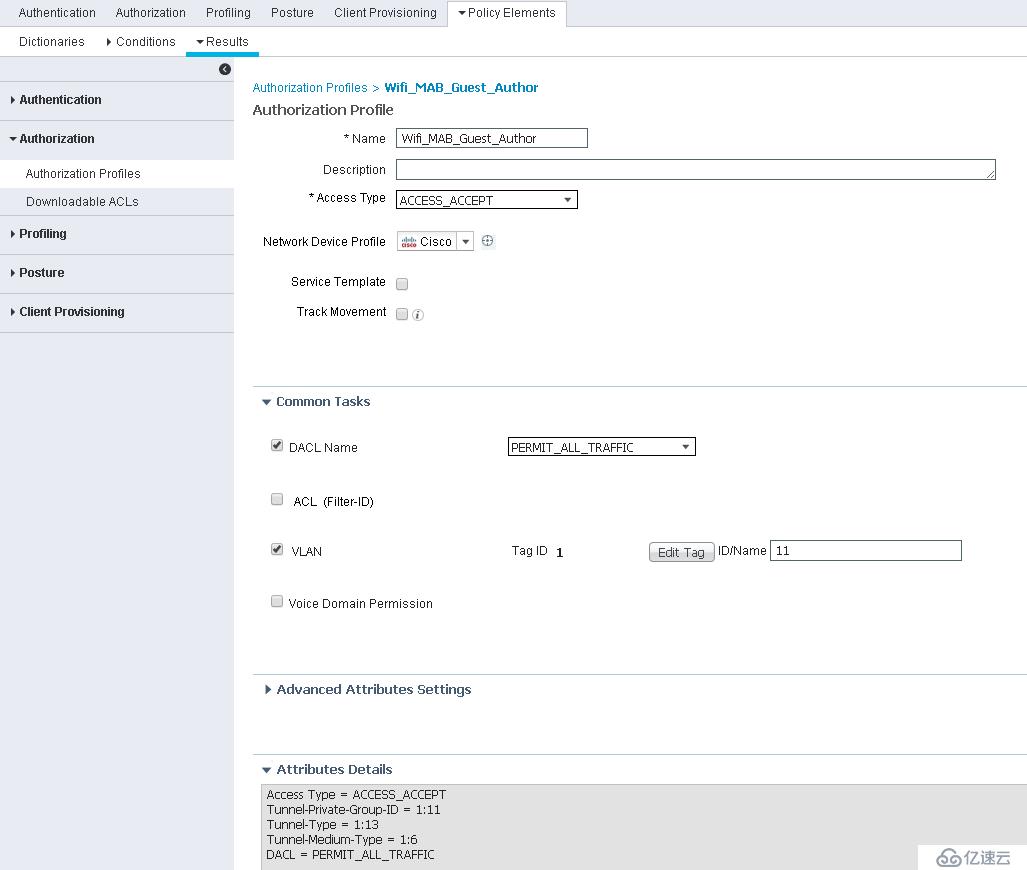

Policy選項結果內設定Authorization Profile為Wifi_MAB_Guest_Autor(有線網絡與無線網絡設定原理一樣),DACLName: PERMIT_ALL_TRAFFIC,Vlan: ID/11即是交換機上所設定的vlanID

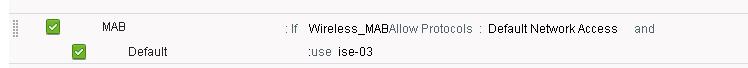

Authentication Policy 設定,條件設定為Wireless_MAB或是Wire_MAB,協議為DefaultNetworkAccess,用戶為用戶為:ISE-03(即是已經加入Winows AD域名稱),如下圖:

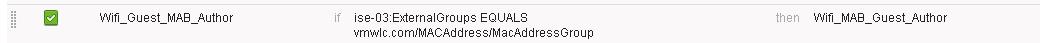

Authorization Policy設定,條件為Windows AD里的MacAddressGroup組內mac Address,條件為預設定的Wifi_MAB_Guest_Author,如下圖:

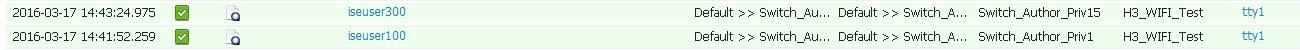

下圖為已經認證授權通過的Wifi MAB記錄:

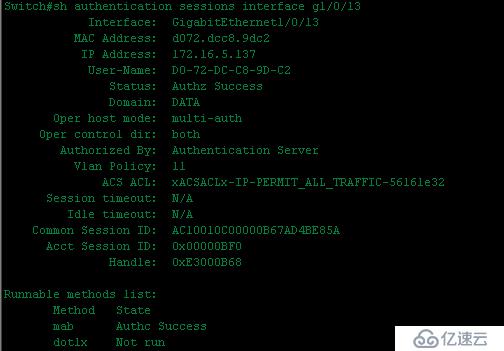

下圖為有線用戶認證授權通過的MAB信息,

a. 獲取到相應的VlanID: 11;

b. 獲取到相應的ACS ACL:xACSACLx-IP-PERMIT_ALL_TRAFFIC-56161e32;

c. 分配至相應的IP Address:172.16.5.137

d. MABAuthorization Success

5. 有線/無線網絡802.1X MAB 認證設定部分(有線部分802.1X認證設定跟MAB基本一樣,不需要重新設定,以下部分只包括無線部分):

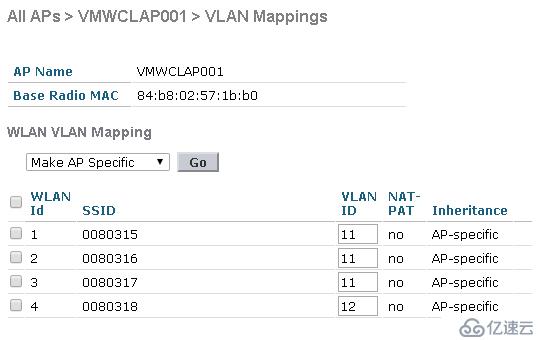

5.1 無線控制器WLC設定部分(只部分控制器設定部分,不包括無線控制器的安裝以及AP設定部分)

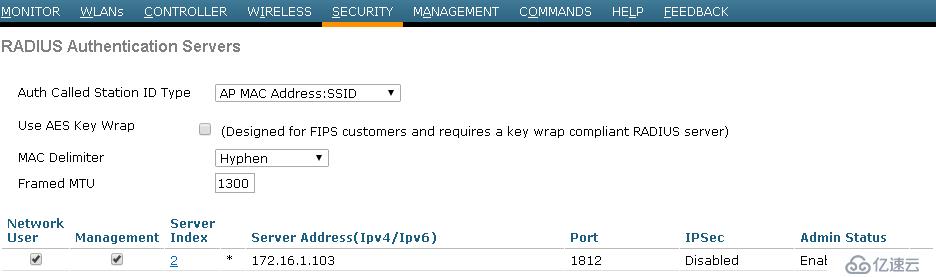

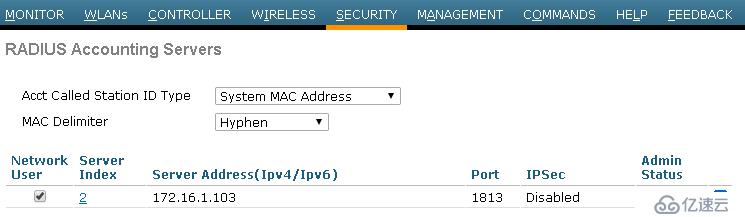

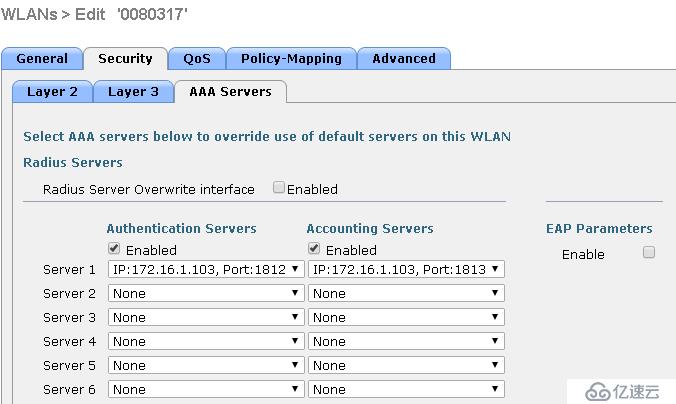

分別增加Radiu Authentication / Accounting,如下圖:

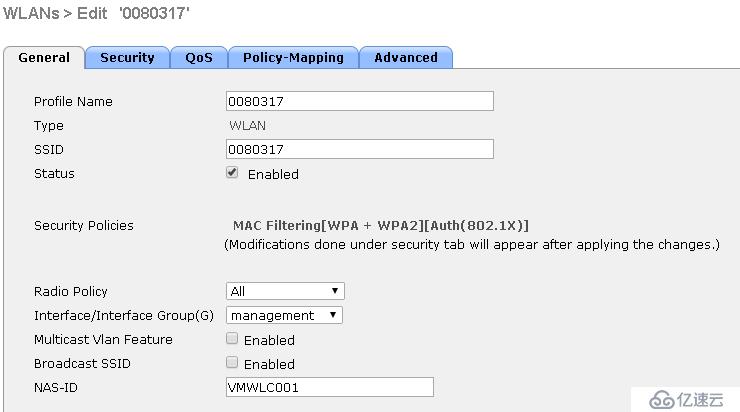

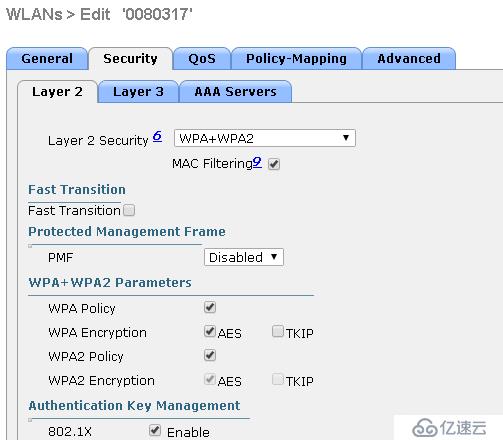

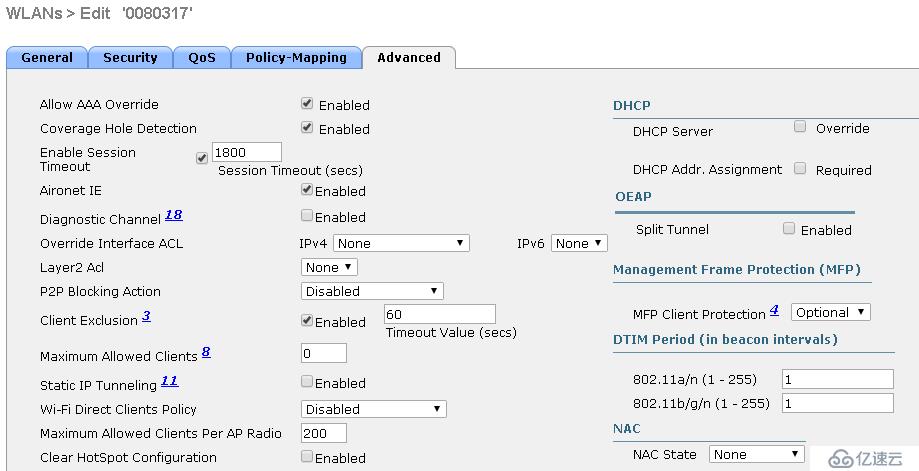

增加SSID,并且設定如下:

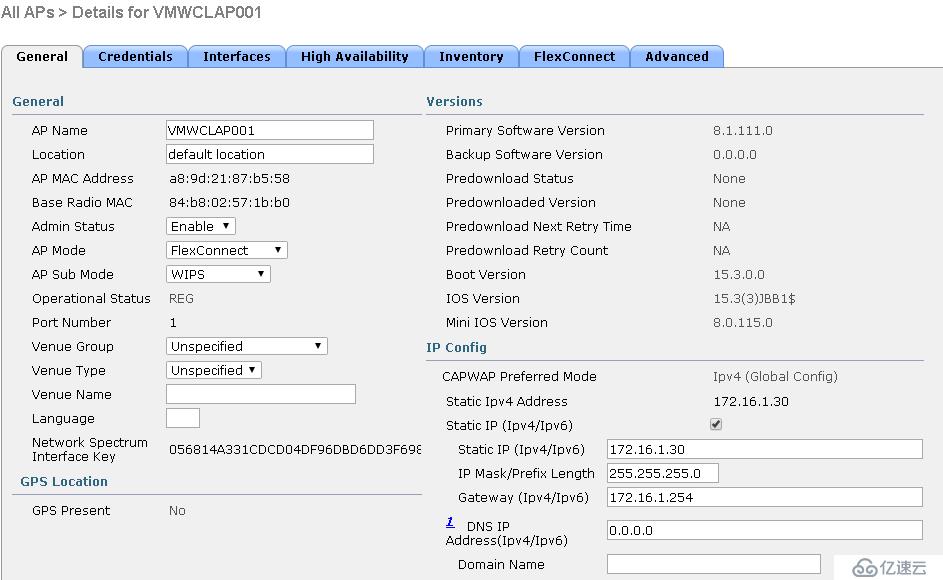

AP設定,ap Mode: Flexconnect

5.2 CISCO ISE設定部分

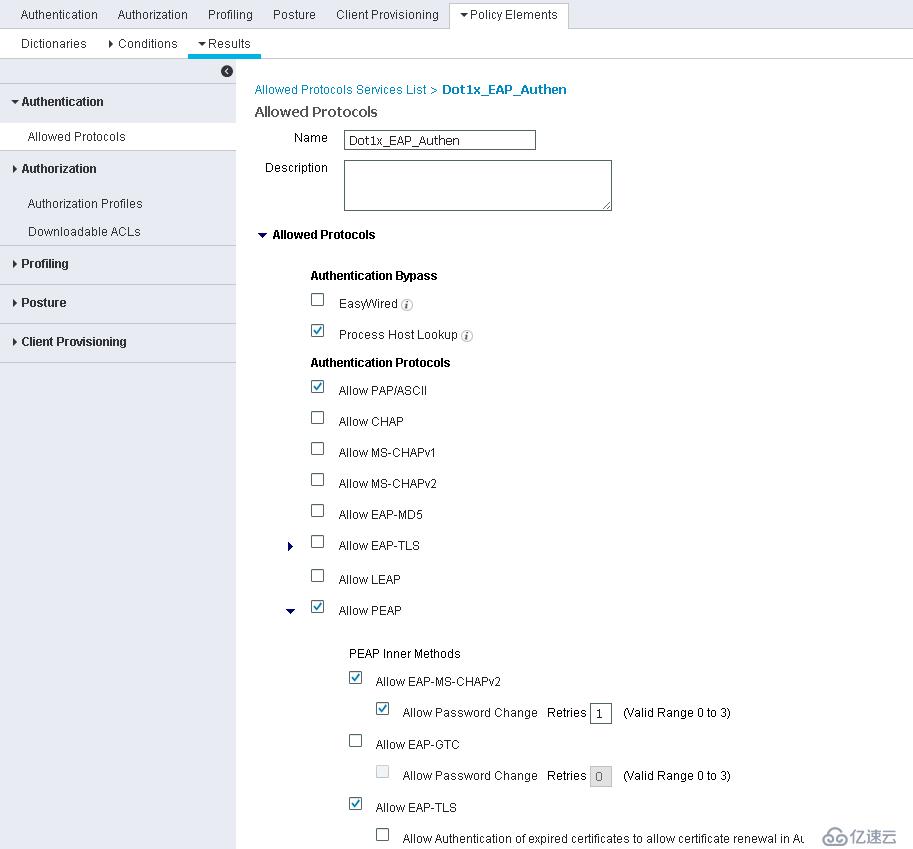

Policy先項結果內設定Authentication Allowed Protocols,名字為Dot1x_EAP_Authen,因只做Dot1x認證,只選擇部分協議,如下圖:

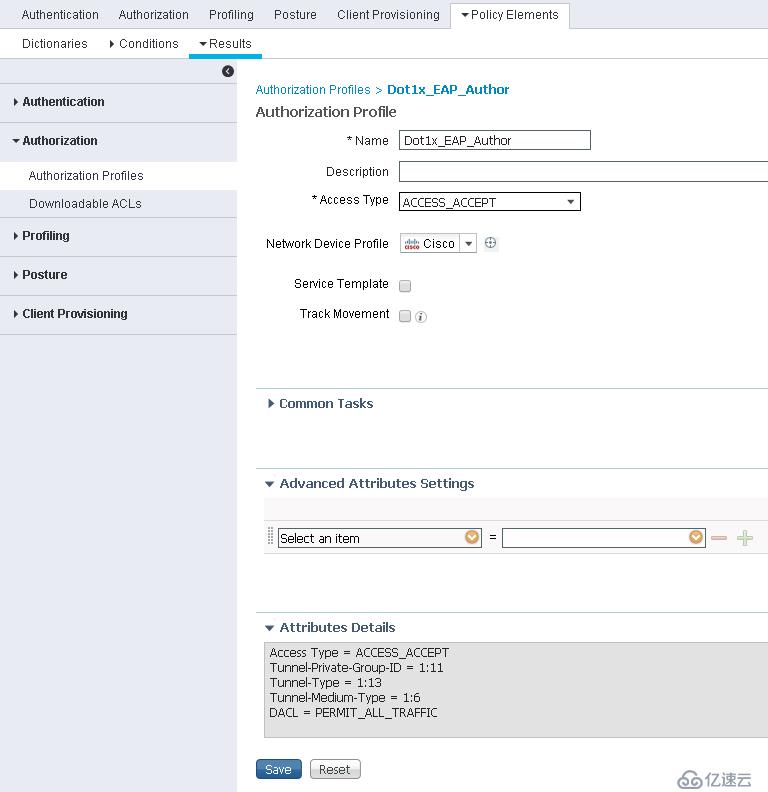

Policy選項結果內設定Authorization Profile為Dot1x_EAP_Author(有線網絡與無線網絡設定原理一樣),DACLName: PERMIT_ALL_TRAFFIC,Vlan: ID/11即是交換機上所設定的vlanID

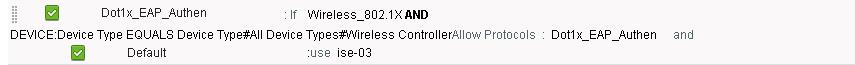

設定用戶連接無線網絡Authentication Policy,名稱:Dot1x_EAP_Authen,條件為Wireless_802.1x和無線設備組,協議為Dot1x_EAP_Authen,用戶為用戶為:ISE-03(即是已經加入Winows AD域名稱),如下圖:

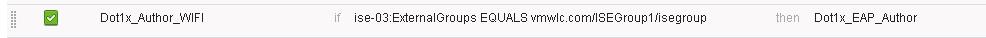

設定用戶連接無線網絡Authorization Policy,名稱為Dot1x_Author_WIFI,用戶為Windows AD isegroup內的所有用戶,條件為Dot1x_EAP_Author,如下圖:

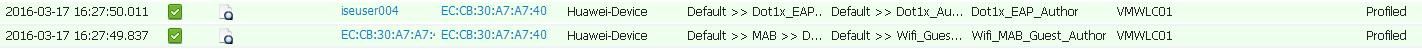

下圖為已經認證授權通過的Wifi MAB/ 802.1x記錄:

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。