您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關如何分析Tcpdump,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

今天要分享的是 tcpdump,它是 Linux 系統中特別有用的網絡工具,通常用于故障診斷、網絡分析,功能非常的強大。

相對于其它 Linux 工具而言,tcpdump 是復雜的。當然我也不推薦你去學習它的全部,學以致用,能夠解決工作中的問題才是關鍵。

這里會從應用場景和基礎原理出發,提供豐富的實踐案例,讓你快速的掌握 tcpdump 的核心使用方法,足以應對日常工作的需求。

應用場景

在日常工作中遇到的很多網絡問題都可以通過 tcpdump 優雅的解決:

1. 相信大多數同學都遇到過 SSH 連接服務器緩慢,通過 tcpdump 抓包,可以快速定位到具體原因,一般都是因為 DNS 解析速度太慢。

2. 當我們工程師與用戶面對網絡問題爭執不下時,通過 tcpdump 抓包,可以快速定位故障原因,輕松甩鍋,毫無壓力。

3. 當我們新開發的網絡程序,沒有按照預期工作時,通過 tcpdump 收集相關數據包,從包層面分析具體原因,讓問題迎刃而解。

4. 當我們的網絡程序性能比較低時,通過 tcpdump 分析數據流特征,結合相關協議來進行網絡參數優化,提高系統網絡性能。

5. 當我們學習網絡協議時,通過 tcpdump 抓包,分析協議格式,幫助我們更直觀、有效、快速的學習網絡協議。

上述只是簡單羅列幾種常見的應用場景,而 tcpdump 在網絡診斷、網絡優化、協議學習方面,確實是一款非常強大的網絡工具,只要存在網絡問題的地方,總能看到它的身影。

熟練的運用 tcpdump,可以幫助我們解決工作中各種網絡問題,下邊我們先簡單學習下它的工作原理。

工作原理

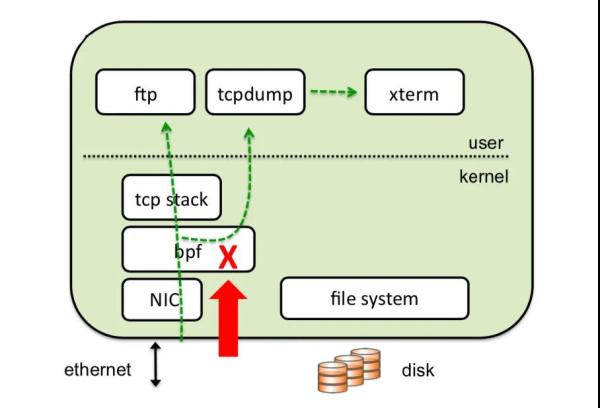

tcpdump 是 Linux 系統中非常有用的網絡工具,運行在用戶態,本質上是通過調用 libpcap 庫的各種 api 來實現數據包的抓取功能。

通過上圖,我們可以很直觀的看到,數據包到達網卡后,經過數據包過濾器(BPF)篩選后,拷貝至用戶態的 tcpdump 程序,以供 tcpdump 工具進行后續的處理工作,輸出或保存到 pcap 文件。

數據包過濾器(BPF)主要作用,就是根據用戶輸入的過濾規則,只將用戶關心的數據包拷貝至 tcpdump,這樣能夠減少不必要的數據包拷貝,降低抓包帶來的性能損耗。

思考:這里分享一個真實的面試題

面試官:如果某些數據包被 iptables 封禁,是否可以通過 tcpdump 抓到包?

通過上圖,我們可以很輕易的回答此問題。

因為 Linux 系統中 netfilter 是工作在協議棧階段的,tcpdump 的過濾器(BPF)工作位置在協議棧之前,所以當然是可以抓到包了!

我們理解了 tcpdump 基本原理之后,下邊直接進入實戰!

實戰:基礎用法

我們先通過幾個簡單的示例來介紹 tcpdump 基本用法。

1. 不加任何參數,默認情況下將抓取第一個非 lo 網卡上所有的數據包

$ tcpdump

2. 抓取 eth0 網卡上的所有數據包

$ tcpdump -i eth0

3. 抓包時指定 -n 選項,不解析主機和端口名。這個參數很關鍵,會影響抓包的性能,一般抓包時都需要指定該選項。

$ tcpdump -n -i eth0

4. 抓取指定主機 192.168.1.100 的所有數據包

$ tcpdump -ni eth0 host 192.168.1.100

5. 抓取指定主機 10.1.1.2 發送的數據包

$ tcpdump -ni eth0 src host 10.1.1.2

6. 抓取發送給 10.1.1.2 的所有數據包

$ tcpdump -ni eth0 dst host 10.1.1.2

7. 抓取 eth0 網卡上發往指定主機的數據包,抓到 10 個包就停止,這個參數也比較常用

$ tcpdump -ni eth0 -c 10 dst host 192.168.1.200

8. 抓取 eth0 網卡上所有 SSH 請求數據包,SSH 默認端口是 22

$ tcpdump -ni eth0 dst port 22

9. 抓取 eth0 網卡上 5 個 ping 數據包

$ tcpdump -ni eth0 -c 5 icmp

10. 抓取 eth0 網卡上所有的 arp 數據包

$ tcpdump -ni eth0 arp

11. 使用十六進制輸出,當你想檢查數據包內容是否有問題時,十六進制輸出會很有幫助。

$ tcpdump -ni eth0 -c 1 arp -X listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes 12:13:31.602995 ARP, Request who-has 172.17.92.133 tell 172.17.95.253, length 28 0x0000: 0001 0800 0604 0001 eeff ffff ffff ac11 ................ 0x0010: 5ffd 0000 0000 0000 ac11 5c85 _.........\.

12. 只抓取 eth0 網卡上 IPv6 的流量

$ tcpdump -ni eth0 ip6

13. 抓取指定端口范圍的流量

$ tcpdump -ni eth0 portrange 80-9000

14. 抓取指定網段的流量

$ tcpdump -ni eth0 net 192.168.1.0/24

實戰:高級進階

tcpdump 強大的功能和靈活的策略,主要體現在過濾器(BPF)強大的表達式組合能力。

本節主要分享一些常見的所謂高級用法,希望讀者能夠舉一反三,根據自己實際需求,來靈活使用它。

1. 抓取指定客戶端訪問 ssh 的數據包

$ tcpdump -ni eth0 src 192.168.1.100 and dst port 22

2. 抓取從某個網段來,到某個網段去的流量

$ tcpdump -ni eth0 src net 192.168.1.0/16 and dst net 10.0.0.0/8 or 172.16.0.0/16

3. 抓取來自某個主機,發往非 ssh 端口的流量

$ tcpdump -ni eth0 src 10.0.2.4 and not dst port 22

4. 當構建復雜查詢的時候,你可能需要使用引號,單引號告訴 tcpdump 忽略特定的特殊字符,這里的 () 就是特殊符號,如果不用引號的話,就需要使用轉義字符

$ tcpdump -ni eth0 'src 10.0.2.4 and (dst port 3389 or 22)'

5. 基于包大小進行篩選,如果你正在查看特定的包大小,可以使用這個參數

小于等于 64 字節:

$ tcpdump -ni less 64

大于等于 64 字節:

$ tcpdump -ni eth0 greater 64

等于 64 字節:

$ tcpdump -ni eth0 length == 64

6. 過濾 TCP 特殊標記的數據包

抓取某主機發送的 RST 數據包:

$ tcpdump -ni eth0 src host 192.168.1.100 and 'tcp[tcpflags] & (tcp-rst) != 0'

抓取某主機發送的 SYN 數據包:

$ tcpdump -ni eth0 src host 192.168.1.100 and 'tcp[tcpflags] & (tcp-syn) != 0'

抓取某主機發送的 FIN 數據包:

$ tcpdump -ni eth0 src host 192.168.1.100 and 'tcp[tcpflags] & (tcp-fin) != 0'

抓取 TCP 連接中的 SYN 或 FIN 包

$ tcpdump 'tcp[tcpflags] & (tcp-syn|tcp-fin) != 0'

7. 抓取所有非 ping 類型的 ICMP 包

$ tcpdump 'icmp[icmptype] != icmp-echo and icmp[icmptype] != icmp-echoreply'

8. 抓取端口是 80,網絡層協議為 IPv4, 并且含有數據,而不是 SYN、FIN 以及 ACK 等不含數據的數據包

$ tcpdump 'tcp port 80 and (((ip[2:2] - ((ip[0]&0xf)<<2)) - ((tcp[12]&0xf0)>>2)) != 0)'

解釋一下這個復雜的表達式,具體含義就是,整個 IP 數據包長度減去 IP 頭長度,再減去 TCP 頭的長度,結果不為 0,就表示數據包有 data,如果還不是很理解,需要自行補一下 tcp/ip 協議

9. 抓取 HTTP 報文,0x4754 是 GET 前兩字符的值,0x4854 是 HTTP 前兩個字符的值

$ tcpdump -ni eth0 'tcp[20:2]=0x4745 or tcp[20:2]=0x4854'

常用選項

通過上述的實戰案例,相信大家已經掌握的 tcpdump 基本用法,在這里來詳細總結一下常用的選項參數。

(一)基礎選項

-i:指定接口

-D:列出可用于抓包的接口

-s:指定數據包抓取的長度

-c:指定要抓取的數據包的數量

-w:將抓包數據保存在文件中

-r:從文件中讀取數據

-C:指定文件大小,與 -w 配合使用

-F:從文件中讀取抓包的表達式

-n:不解析主機和端口號,這個參數很重要,一般都需要加上

-P:指定要抓取的包是流入還是流出的包,可以指定的值 in、out、inout

(二)輸出選項

-e:輸出信息中包含數據鏈路層頭部信息

-t:顯示時間戳,tttt 顯示更詳細的時間

-X:顯示十六進制格式

-v:顯示詳細的報文信息,嘗試 -vvv,v 越多顯示越詳細

過濾表達式

tcpdump 強大的功能和靈活的策略,主要體現在過濾器(BPF)強大的表達式組合能力。

(一)操作對象

表達式中可以操作的對象有如下幾種:

type,表示對象的類型,比如:host、net、port、portrange,如果不指定 type 的話,默認是 host

dir:表示傳輸的方向,可取的方式為:src、dst。

proto:表示協議,可選的協議有:ether、ip、ip6、arp、icmp、tcp、udp。

(二)條件組合

表達對象之間還可以通過關鍵字 and、or、not 進行連接,組成功能更強大的表達式。

or:表示或操作

and:表示與操作

not:表示非操作

建議看到這里后,再回頭去看實戰篇章的示例,相信必定會有更深的理解。如果是這樣,那就達到了我預期的效果了!

經驗

到這里就不再加新知識點了,分享一些工作中總結的經驗:

1. 我們要知道 tcpdump 不是萬能藥,并不能解決所有的網絡問題。

2. 在高流量場景下,抓包可能會影響系統性能,如果是在生產環境,請謹慎使用!

3. 在高流量場景下,tcpdump 并不適合做流量統計,如果需要,可以使用交換機鏡像的方式去分析統計。

4. 在 Linux 上使用 tcpdump 抓包,結合 wireshark 工具進行數據分析,能事半功倍。

5. 抓包時,盡可能不要使用 any 接口來抓包。

6. 抓包時,盡可能指定詳細的數據包過濾表達式,減少無用數據包的拷貝。

7. 抓包時,盡量指定 -n 選項,減少解析主機和端口帶來的性能開銷。

通過上述內容,我們知道 tcpdump 是一款功能強大的故障診斷、網絡分析工具。在我們的日常工作中,遇到的網絡問題總是能夠通過 tcpdump 來解決。

不過 tcpdump 相對于其它 Linux 命令來說,會復雜很多,但鑒于它強大功能的誘惑力,我們多花一些時間是值得的。要想很好地掌握 tcpdump,需要對網絡報文(TCP/IP協議)有一定的了解。

當然,對于簡單的使用來說,只要有網絡基礎概念就行,掌握了 tcpdump 常用方法,就足以應付工作中大部分網絡相關的疑難雜癥了。

以上就是如何分析Tcpdump,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。