您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

小編給大家分享一下kubernetes中NetworkPolicy有什么用,希望大家閱讀完這篇文章之后都有所收獲,下面讓我們一起去探討吧!

一: 簡介

1.Kubernetes的一個重要特性就是要把不同node節點的pod連接起來,無視物理節點的限制。但是在某些應用環境中,比如公有云,不同租戶的pod不應該互通,這個時候就需要網絡隔離。幸好,Kubernetes提供了NetworkPolicy,支持按Namespace級別的網絡隔離。Network Policy提供了基于策略的網絡控制,用于隔離應用并減少攻擊面。它使用標簽選擇器模擬傳統的分段網絡,并通過策略控制它們之間的流量以及來自外部的流量。

2.Kubernetes提供了NetworkPolicy,支持按Namespace和按Pod級別的網絡訪問控制。它利用label指定namespaces或pod,底層用iptables實現。不是所有的 Kubernetes 網絡方案都支持 Network Policy。比如 Flannel 就不支持,Calico 是支持的。

3.

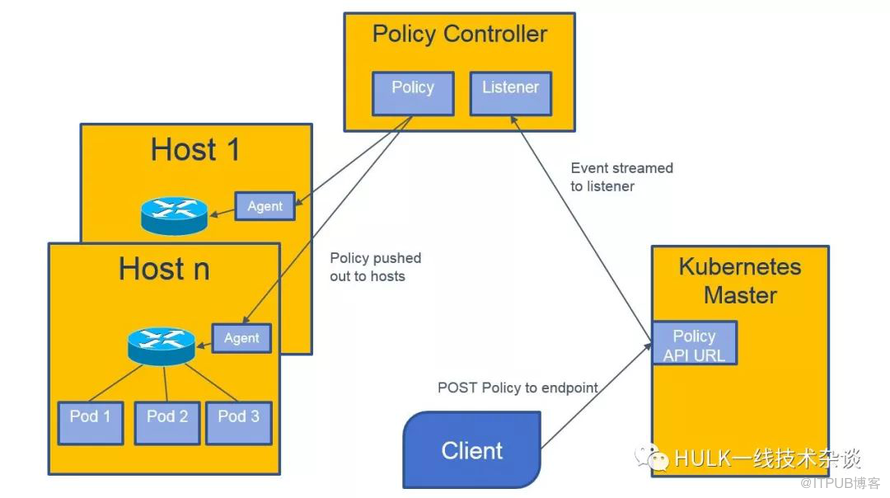

a.通過kubectl client創建network policy資源;

b.calico的policy-controller監聽network policy資源,獲取到后寫入calico的etcd數據庫;

c.node上calico-felix從etcd數據庫中獲取policy資源,調用iptables做相應配置。

二: NetworkPolicy 資源配置

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: test-network-policy

namespace: default

spec:

podSelector:

matchLabels:

role: db

ingress:

- from:

- namespaceSelector:

matchLabels:

project: myproject

- podSelector:

matchLabels:

role: frontend

ports:

- protocol: TCP

port: 6379

1.podSelector:每個 NetworkPolicy 包含一個 podSelector,它可以選擇一組應用了網絡策略的 Pod。由于 NetworkPolicy 當前只支持定義 ingress 規則,這個 podSelector 實際上為該策略定義了一組 “目標Pod”。示例中的策略選擇了標簽為 “role=db” 的 Pod。一個空的 podSelector 選擇了該 Namespace 中的所有 Pod。

2.ingress:每個NetworkPolicy 包含了一個白名單 ingress 規則列表。每個規則只允許能夠匹配上 from 和 ports配置段的流量。示例策略包含了單個規則,它從這兩個源中匹配在單個端口上的流量,第一個是通過namespaceSelector 指定的,第二個是通過 podSelector 指定的。

3. 在 “default” Namespace中 隔離了標簽 “role=db” 的 Pod(如果他們還沒有被隔離); 在 “default” Namespace中,允許任何具有 “role=frontend” 的 Pod,連接到標簽為 “role=db” 的 Pod 的 TCP 端口 6379;允許在 Namespace 中任何具有標簽 “project=myproject” 的 Pod,連接到 “default” Namespace 中標簽為 “role=db” 的 Pod 的 TCP 端口 6379。

三:默認策略

1.通過創建一個可以選擇所有 Pod 但不允許任何流量的 NetworkPolicy,你可以為一個 Namespace 創建一個 “默認的” 隔離策略。

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: default-deny

spec:

podSelector:

2.在 Namespace 中,如果你想允許所有的流量進入到所有的 Pod(即使已經添加了某些策略,使一些 Pod 被處理為 “隔離的”),你可以通過創建一個策略來顯式地指定允許所有流量。

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: allow-all

spec:

podSelector:

ingress:

- {}

看完了這篇文章,相信你對“kubernetes中NetworkPolicy有什么用”有了一定的了解,如果想了解更多相關知識,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。