您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

美國當地時間2019年3月2日,Kubernetes社區發布了Kubernetes API server拒絕服務的漏洞(CVE-2019-1002100),即有API寫入權限的用戶在寫入資源時會導致Kubernetes API server過度消耗資源,此漏洞被評級為【中等嚴重性】。

此漏洞表現為用戶在向Kubernetes API server發送 json-patch規則的補丁包來更新資源對象時(例如kubectl patch xxx --type json 或者“Content-Type: application/json-patch+json”),Kubernetes API server會消耗極大的資源,最終導致API server拒絕連接。

https://github.com/kubernetes/kubernetes/issues/74534

情景再現

一個json-patch的例子:

kubectl patch deployment test --type='json' -p '[{"op": "add", "path": "/metadata/labels/test", "value": "test"},{"op": "add", "path": "/metadata/labels/app", "value": "test"} ,{…} ]'

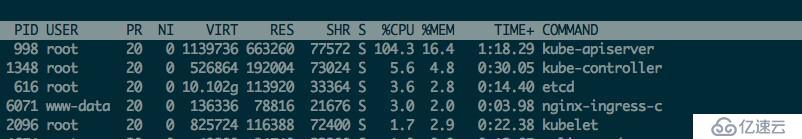

當我們向Kubernetes頻繁地發送多個json-patch請求來更新資源對象時,可以發現Kubernetes API server會消耗很多資源來處理我們的請求。

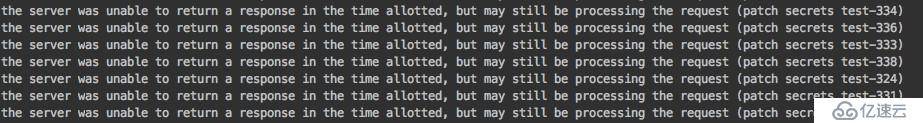

此時會有一部分資源的patch請求失敗,無法得到Kubernetes API server的響應。

受此漏洞影響的Kubernetes API server的版本包括:

v1.0.0 – 1.10.x

v1.11.0 – 1.11.7

v1.12.0 – 1.12.5

v1.13.0 – 1.13.3

Kubernetes官方建議用戶在升級至修復版本之前,可針對此漏洞的采取的緩解措施為:

對不受信任用戶移除patch權限

Kubernetes社區很快地修復了此漏洞,增加了對用戶json-patch操作數量的限制。

當用戶對某一資源對象修改的 json-patch 內容超過10000個操作時,Kubernetes API server會返回413(RequestEntityTooLarge)的錯誤。

錯誤信息如下:

Request entity too large: The allowed maximum operations in a JSON patch is 10000, got 10004

修復的Kubernetes版本包括:

v1.11.8

v1.12.6

v1.13.4

此次也一如既往,在Kubernetes自身爆出漏洞之后,Rancher Labs團隊都第一時間響應,保障使用Rancher平臺管理Kubernetes集群的用戶的安全。

如果你是使用Rancher平臺管理Kubernetes集群,不用擔心,Rancher已于今日發布了最新版本,支持包含漏洞修復的Kubernetes版本,保障所有Rancher用戶的Kubernetes集群不受此次漏洞困擾。

最新發布的Rancher版本為:

v2.1.7(提供Kubernetes v1.11.8, v1.12.6, v1.13.4支持)

v2.0.12(提供Kubernetes v1.11.8支持)

對于Rancher 1.6.x的用戶,可以在Rancher v1.6.26的Catalog中使用Kubernetes發布的修復版本 v1.11.8和v1.12.6

此次漏洞會影響的Kubernetes版本范圍較廣,建議中招的用戶盡快升級喲!

Rancher Kubernetes平臺擁有著超過一億次下載量,我們深知安全問題對于用戶而言的重要性,更遑論那些通過Rancher平臺在生產環境中運行Docker及Kubernetes的數千萬用戶。

2018年年底Kubernetes被爆出的首個嚴重安全漏洞CVE-2018-1002105,就是由Rancher Labs聯合創始人及首席架構師Darren Shepherd發現的。

2019年1月Kubernetes被爆出儀表盤和外部IP代理安全漏洞CVE-2018-18264時,Rancher Labs也是第一時間向用戶響應,確保所有Rancher 2.x和1.6.x的用戶都完全不被漏洞影響。

2019年2月爆出的嚴重的runc容器逃逸漏洞CVE-2019-5736,影響到大多數Docker與Kubernetes用戶,Rancher Kubernetes管理平臺和RancherOS操作系統均在不到一天時間內緊急更新,是業界第一個緊急發布新版本支持Docker補丁版本的平臺,還幫忙將修復程序反向移植到所有版本的Docker并提供給用戶,且提供了連Docker官方都不支持的針對Linux 3.x內核的修復方案。

負責、可靠、快速響應、以用戶為中心,是Rancher始終不變的初心;在每一次業界出現問題時,嚴謹踏實為用戶提供相應的應對之策,也是Rancher一如既往的行事之道。未來,Rancher也將一如既往支持與守護在用戶的K8S之路左右,確保大家安全、穩妥、無虞地繼續前進??

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。