您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

DNS解析大體實操分為:

1.DNS正向解析

2.DNS反向解析

3.DNS主從同步

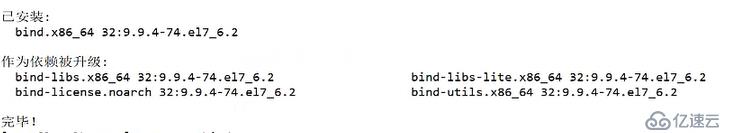

1、安裝bind工具包

通過在線yum庫進行安裝bind軟件包,構建DNS服務。

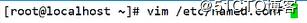

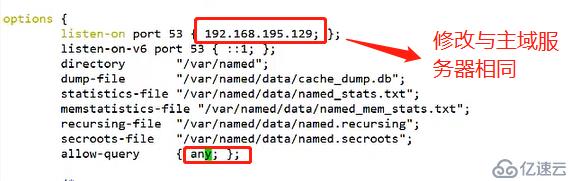

2、修改全局配置文件

只需要修改兩個選項:

(1)將listen-on后面的IP地址修改為自身IP,作用為監聽本機53端口。無論是誰通過本機DNS服務進行域名解析,都能夠監聽到;

(2)將allow-query后面更改為any——這里允許任何人使用本機的DNS服務

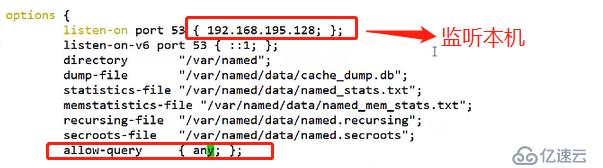

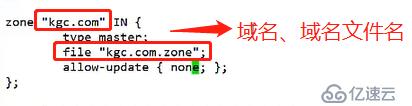

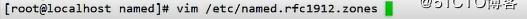

3、修改區域配置文件

添加域名和區域數據文件名的文件,

在zone后面進行域名的添加;

在file后面進行區域數據文件名的添加

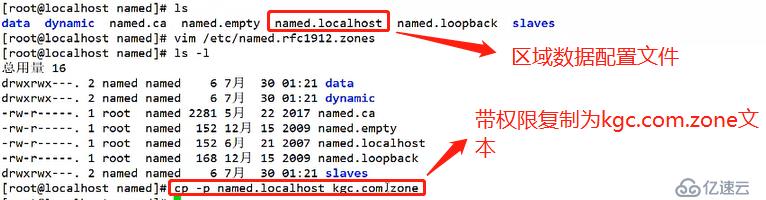

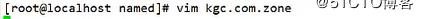

4、修改區域數據配置文件

具體步驟:

著手進入數據文件的修改

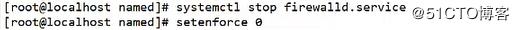

關閉防火墻和增強安全功能:

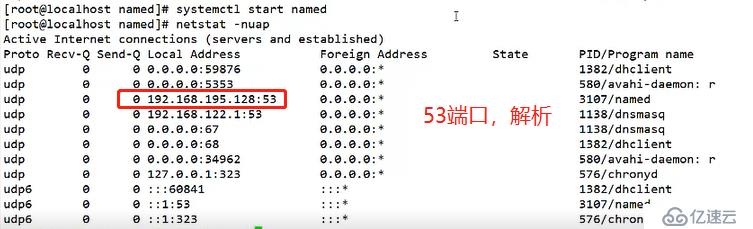

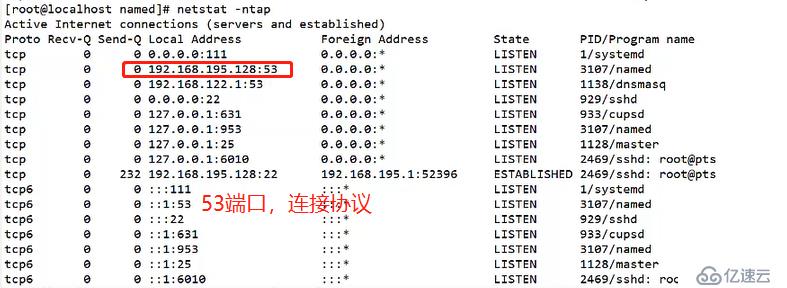

開啟named服務,看53端口

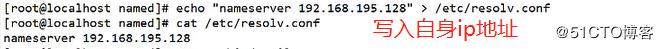

5、修改自身DNS配置文件

(1)進入域名解析配置文件

(2)在VIM編輯器中添加自身IP地址,以供后期驗證服務生效(自己搭建的dns服務器,自己可以找自己解析)。

安裝測試dns解析的軟件包,若已安裝則跳過,沒有則不能使用host解析命令。

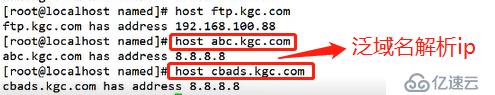

我們開始進行正向解析驗證

結論:主機名為“www”、“ftp”、“http別名www”以及錯誤主機名都能解析出來具體的IP地址

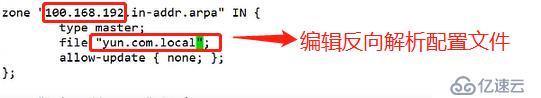

1、區域配置逆解析文件修改,建立反向區域數據

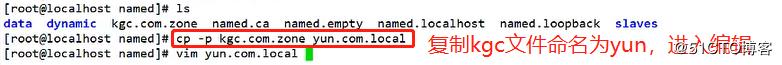

2、修改區域數據配置文件——反向解析

3.刪除原正向解析配置文件的數據,添加反向解析網絡號以及域名

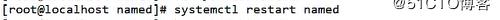

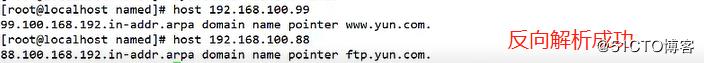

4、重啟服務,并驗證反向解析

另外開啟一臺虛擬系統作為從服務器,同樣使用在線yum庫安裝bind工具。

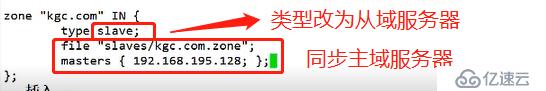

1、修改從服務器全局配置文件,保存退出。

2、修改從服務器區域配置文件

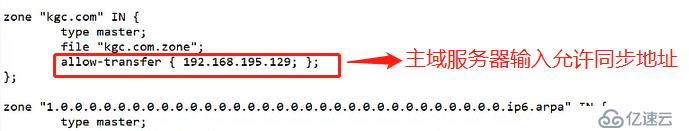

3、返回主服務器,修改對應區域配置文件

4、主服務器服務重啟,從服務器開啟DNS服務

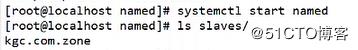

在主服務器中輸入:systemctl restart named

從服務器中輸入:systemctl start named

回到從服務器中,同步過來的kgc.com.zone文本里是一連串代碼,為同步過來的文本文件。

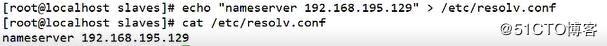

解析自己:

5、在從服務器中進行解析驗證

以上,就是全部的實驗內容。本次實驗還有什么不足之處,歡迎各位小伙伴在下方評論區留言,非常感謝小伙伴們長久以來對本人的支持和鼓勵,本人會持續出新作,敬請期待!!!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。