您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

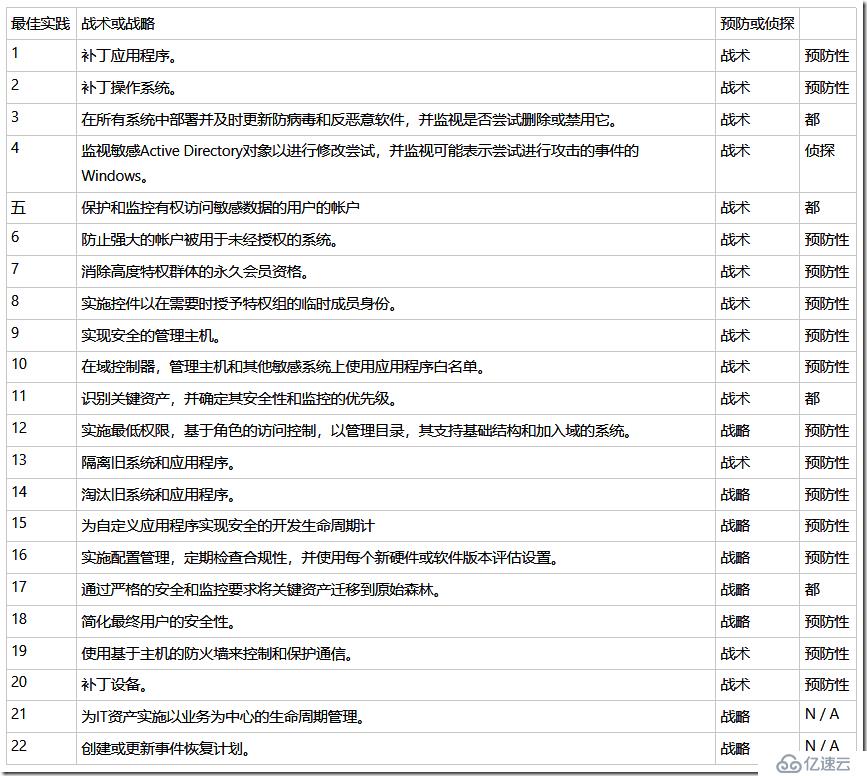

保護Active Directory域服務的最佳實踐摘要

為了有效保護系統免受***,應牢記一些一般原則

您永遠不應該從不太可信的主機(即,與其管理的系統的安全程度不同的工作站)管理受信任的系統(即安全服務器,如域控制器)。

在執行特權活動時,您不應該依賴單個身份驗證因素; 也就是說,用戶名和密碼組合不應被視為可接受的身份驗證,因為只表示單個因素(您知道的)。您應該考慮在管理方案中生成和緩存憑證的位置。

雖然當前威脅環境中的大多數***都利用惡意軟件和惡意******,但在設計和實現安全管理主機時不要忽略物理安全性。

Microsoft Security Compliance Manager模板

可與安全配置向導設置結合使用,為跳轉服務器生成全面的配置基線,這些跳轉服務器由部署在跳轉服務器位于Active Directory中的OU的GPO部署和實施。

實施單獨的物理工作站

實現管理主機的一種方法是向每個IT用戶發出兩個工作站。一個工作站與“常規”用戶帳戶一起使用以執行諸如檢查電子郵件和使用生產力應用程序之類的活動,而第二個工作站專門用于管理功能。

對于生產力工作站,可以為IT員工提供常規用戶帳戶,而不是使用特權帳戶登錄到不安全的計算機。管理工作站應配置嚴格控制的配置,IT人員應使用其他帳戶登錄管理工作站。

如果您已實施智能卡,則應將管理工作站配置為需要智能卡登錄,并且應為IT員工提供單獨的帳戶以供管理使用,還配置為需要智能卡進行交互式登錄。應如前所述強化管理主機,并且只允許指定的IT用戶在本地登錄到管理工作站。

缺點是:物理成本高,可以考慮虛擬化。

Windows AD審核策略開啟方式最佳實踐

https://docs.microsoft.com/en-us/windows-server/identity/ad-ds/plan/security-best-practices/audit-policy-recommendations

AD中的特權用戶和組

https://docs.microsoft.com/en-us/windows-server/identity/ad-ds/plan/security-best-practices/appendix-b--privileged-accounts-and-groups-in-active-directory

關于AdminSdHolder和SDProp的五個常見問題

https://blogs.technet.microsoft.com/askds/2009/05/07/five-common-questions-about-adminsdholder-and-sdprop/

安全管理的10個不變法則

https://docs.microsoft.com/en-us/previous-versions//cc722488(v=technet.10)

AD信息安全相關的文件鏈接和讀物匯總

https://docs.microsoft.com/en-us/windows-server/identity/ad-ds/manage/appendix-m--document-links-and-recommended-reading

更多內容請關注微信公眾號

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。