您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

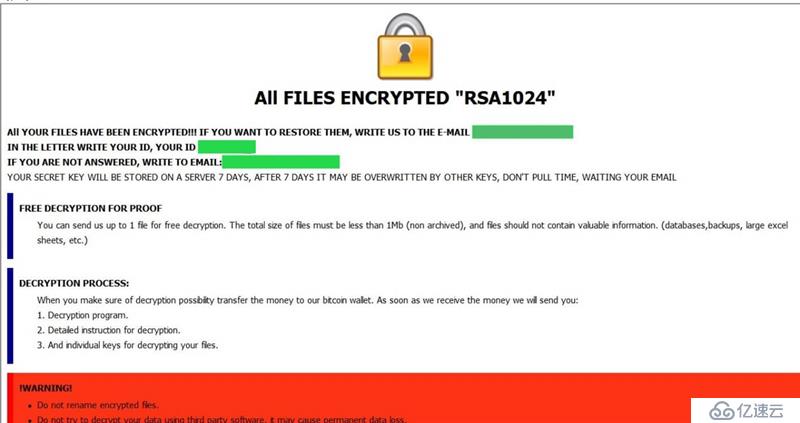

后綴.HACK勒索病毒

病毒加密文件特征:<原文件名稱>.id-<隨機字符串>.[郵箱地址].HACK

特征示例:UFDATA.MDF.id-820C74B1.[mr.hacker@tutanota.com].HACK

特征病毒郵箱:mr.hacker@tutanota.com

勒索病毒分類:Dharma系列

后綴.bat勒索病毒????后綴.acute勒索病毒

病毒加密文件特征:<原文件名稱>.id-<隨機字符串>.[郵箱地址].bat????<原文件名稱>.id-<隨機字符串>.[郵箱地址].acute

特征示例:UFDATA.MDF.id-820C74B1.[madmaxxx8@protonmail.com].bat????UFDATA.MDF.id[CC898EC4-1096].[lockhelp@qq.com].acute

特征病毒郵箱:decryptyourdata@qq.com????madmaxxx8@protonmail.com????sprt@keemail.me????lockhelp@qq.com

勒索病毒分類:Dharma系列

后綴.kjh勒索病毒????后綴.COPAN勒索病毒????后綴.0day勒索病毒????后綴.BSC勒索病毒

病毒加密文件特征:<原文件名稱>.id-<隨機字符串>.[郵箱地址].kjh????<原文件名稱>.id-<隨機字符串>.[郵箱地址].COPAN????<原文件名稱>.id-<隨機字符串>.[郵箱地址].0day????病毒加密文件特征:<原文件名稱>.id-<隨機字符串>.[郵箱地址].BSC

特征示例:UFDATA.MDF.id-820C74B1.[datareturn@protonmail.com].kjh????UFDATA.MDF.id-820C74B1.[acva@foxmail.com].COPAN????UFDATA.MDF.id-820C74B1.[my0day@aol.com].0day????UFDATA.MDF.id-M135271F.[Basecrypt@aol.com].BSC

特征病毒郵箱:datareturn@protonmail.com????acva@foxmail.com????my0day@aol.com????Basecrypt@aol.com

勒索病毒分類:Dharma系列

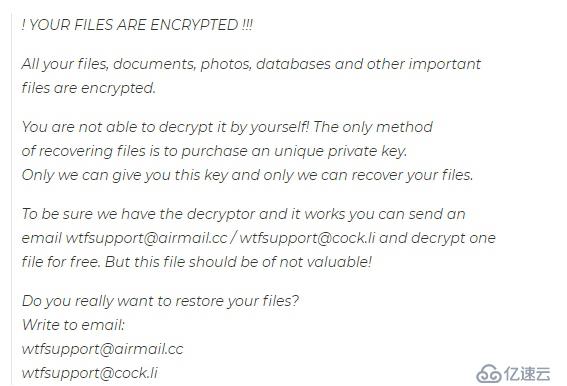

后綴wtfsupport@airmail.cc勒索病毒

病毒加密文件特征:<原文件名稱>.wtfsupport@airmail.cc

特征示例:UFDATA.MDF.wtfsupport@airmail.cc

特征病毒郵箱:wtfsupport@airmail.cc????wtfsupport@cock.li

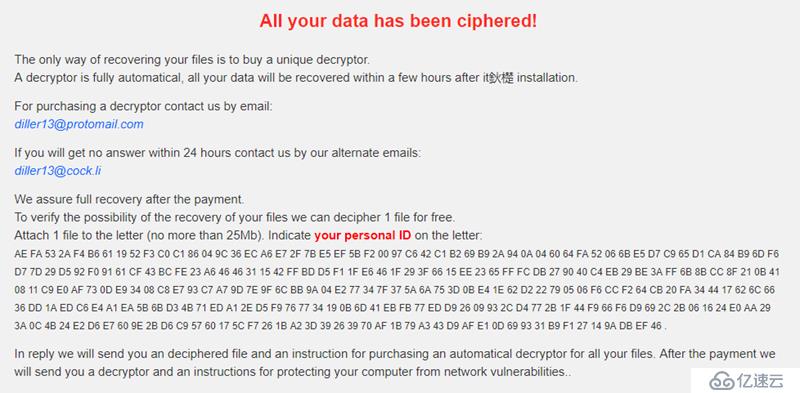

后綴diller13勒索病毒????后綴binicaoma勒索病毒

病毒加密文件特征:<原文件名稱>.diller13????<原文件名稱>.binicaoma

特征示例:UFDATA.MDF.diller13????UFDATA.MDF.binicaoma

勒索信息文本:how_to_back_files.html

勒索病毒分類:GlobeImposter系列

后綴.{dresdent@protonmail.com}DDT勒索病毒

病毒加密文件特征:<原文件名稱>.{郵箱地址}DDT

特征示例:UFDATA.MDF.{dresdent@protonmail.com}DDT

特征病毒郵箱:dresdent@protonmail.com

勒索病毒分類:GlobeImposter系列

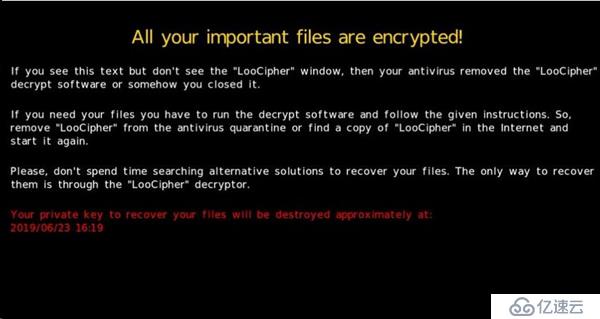

后綴lcphr勒索病毒

病毒加密文件特征:<原文件名稱>.lcphr

特征示例:UFDATA.MDF.lcphr

勒索信息文本:LooCipher-DECRYPT.txt

勒索病毒分類:LooCipher

后綴.heroset勒索病毒????后綴.muslat勒索病毒????后綴.gerosan勒索病毒

病毒加密文件特征:<原文件名稱>.heroset????<原文件名稱>.muslat????<原文件名稱>.gerosan

特征示例:UfErpAct.Lst.heroset????UfErpAct.Lst.muslat????UfErpAct.Lst.gerosan

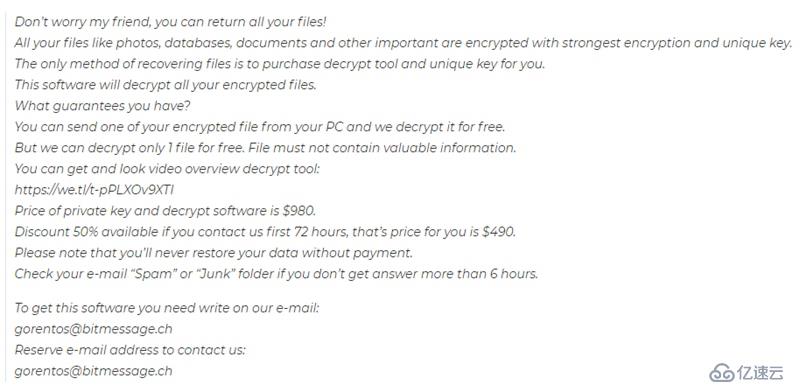

特征病毒郵箱:gorentos@bitmessage.ch????vengisto@firemail.cc

勒索信息文本:_readme.txt

勒索病毒分類:STOP系列

后綴.orion勒索病毒

病毒加密文件特征:<原文件名稱>.orion

特征示例:UFDATA.MDF.orion

勒索信息文本:Orion-DECRYPT.txt

特征病毒郵箱:foxnitro@tutanota.com????foxnitro@aol.com????foxnitro@protonmail.com

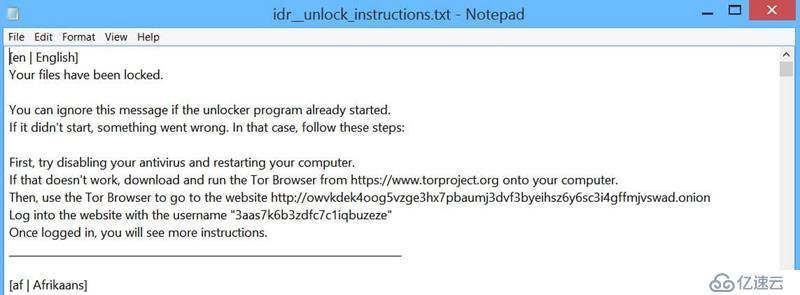

后綴.[LOCKED]勒索病毒

病毒加密文件特征:<原文件名稱>.[LOCKED]

特征示例:UFDATA.MDF.[LOCKED]

勒索信息文本:[LOCKED] -DECRYPT.txt

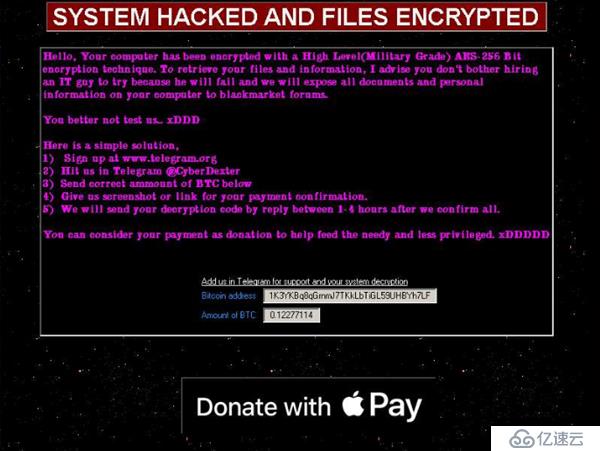

后綴.poop勒索病毒

病毒加密文件特征:<原文件名稱>.poop

特征示例:UFDATA.MDF.poop

勒索信息文本:SYSTEM HACKED AND FILES ENCRYPTED

勒索病毒分類:HiddenTear系列

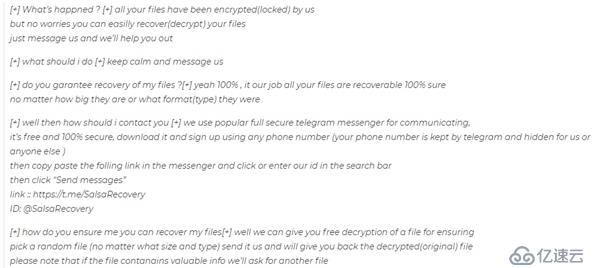

后綴.euclid勒索病毒

病毒加密文件特征:<原文件名稱>.euclid

特征示例:UFDATA.MDF.euclid

勒索信息文本:how to recover.txt

安全防護本身是一個動態的對抗過程,在安全加固措施的基礎上,日常工作中,還需要加強系統使用過程的管理與網絡安全狀態的實時監測:電腦中不使用不明來歷的U盤、移動硬盤等存儲設備;不接入公共網絡,同時機構的內部網絡中不運行不明來歷的設備接入。要常態化的開展安全檢查和評估,及時發現安全薄弱環節,及時修補安全漏洞和安全管理機制上的不足,時刻保持系統的安全維持在一個相對較高的水平

如何保護自己免受勒索病毒***?

消費者,小型企業和企業必須在處理勒索病毒***時實施多層防御機制。

1.高效的數據備份:組織必須對其存儲的所有關鍵數據采用常規數據備份和恢復計劃。應測試備份,并且備份數據必須存儲在單獨的設備中,最好是離線。

2.定期補丁更新:應用程序補丁和操作系統補丁必須是最新的并經過測試,以避免任何潛在的漏洞。高效的補丁管理通過可利用的弱鏈接降低了***的可能性。

3.限制使用提升權限:組織應遵循用戶訪問的受限權限模型,以減少他們安裝和運行不需要的軟件或應用程序的機會。

4.防病毒更新:系統必須安裝最新的防病毒軟件,并且必須通過它掃描所有下載的文件。

5.實施應用程序白名單:組織必須遵循應用程序白名單過程,以防止系統和網絡被惡意或未經授權的應用程序感染。

6.創建用戶意識:用戶是網絡安全中最薄弱的環節,通過適當的培訓對他們進行培訓非常重要。安全專業人員必須了解此領域的最新趨勢,并需要向用戶介紹垃圾郵件和網絡釣魚***。

7.電子郵件保護:組織必須密切關注他們的電子郵件。他們應該阻止來自可疑來源的附件的電子郵件。

8.端點保護:組織必須通過防止惡意文件運行來保護端點。

9.培養良好的安全實踐:組織在瀏覽Web時必須保持良好的安全習慣和安全實踐,并且必須通過適當的控制來保護數據

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。