您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹系統自動創建的默認安全組和自己創建的安全組的默認規則是什么,文中介紹的非常詳細,具有一定的參考價值,感興趣的小伙伴們一定要看完!

安全組默認規則

本文介紹系統自動創建的默認安全組和您自己創建的安全組的默認規則。

說明

安全組是有狀態的。如果數據包在出方向(Outbound)被允許,那么對應的此連接在入方向(Inbound)也被允許。更多安全組相關的概念,請參見 安全組。

系統自動創建的默認安全組

在一個地域創建ECS實例時,如果當前賬號在這個地域里尚未 創建安全組,您可以選擇系統自動創建的默認安全組,如下圖所示。

默認安全組中的默認規則僅設置針對ICMP協義、SSH 22端口、RDP 3389端口、HTTP 80端口和HTTPS 443端口的入方向規則。網絡類型不同,安全組規則不同。

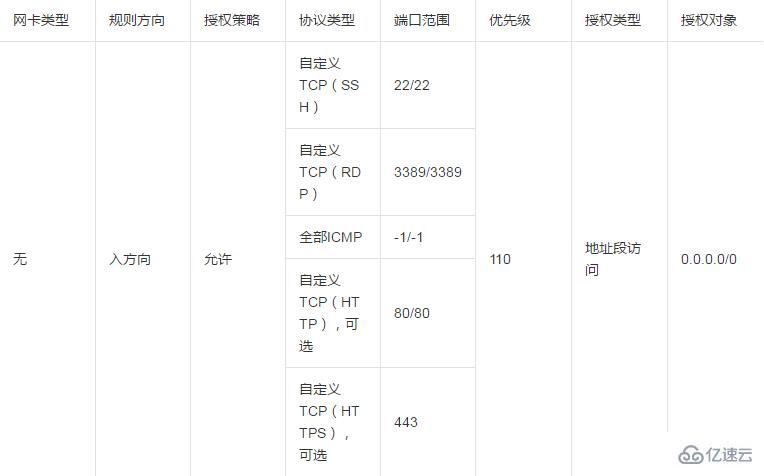

VPC:VPC類型安全組規則不區分內網和公網。VPC類型ECS實例的公網訪問通過私網網卡映射完成,所以,您在實例內部看不到公網網卡,在安全組里也只能設置內網規則。安全組規則同時對內網和公網生效。VPC類型默認安全組的默認規則如下表所示。

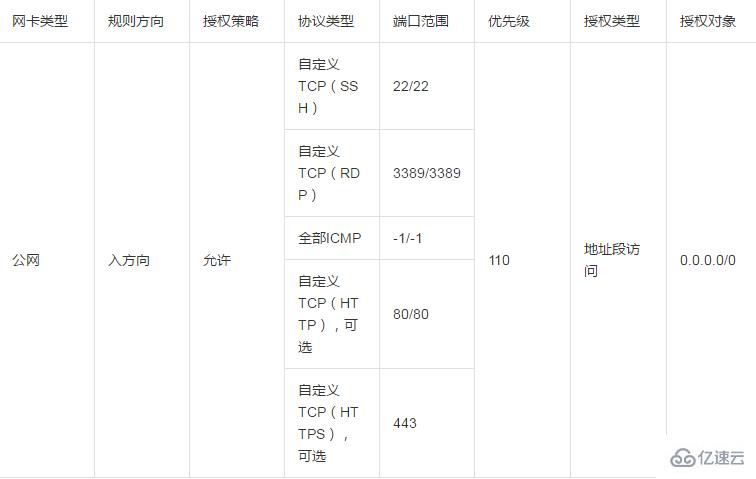

經典網絡默認安全組的默認規則如下表所示。

說明

默認安全組規則的優先級為110,表示默認規則的優先級永遠比您手動添加的安全組規則低,隨時可被覆蓋。手動添加安全組規則時,優先級范圍為[1, 100]。關于安全組規則優先級的信息,請參見 ECS安全組規則優先級說明。

根據業務需要,您可以在默認安全組中 添加安全組規則。

自己創建的安全組

創建安全組 后,未添加任何安全組規則之前,內網和公網默認規則如下:

出方向: 允許所有訪問。

入方向: 拒絕所有訪問。

如果您的實例在這樣一個全新的安全組中,您只能 使用管理終端連接 ECS 實例,但是不能通過遠程連接軟件登錄實例,無論是 使用用戶名密碼驗證連接 Linux 實例 還是 使用軟件連接Windows實例。

根據業務需要,您可以在自建的安全組中 添加安全組規則。

以上是系統自動創建的默認安全組和自己創建的安全組的默認規則是什么的所有內容,感謝各位的閱讀!希望分享的內容對大家有幫助,更多相關知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。