您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

小編給大家分享一下防止SQL注入攻擊的方法,相信大部分人都還不怎么了解,因此分享這篇文章給大家參考一下,希望大家閱讀完這篇文章后大有收獲,下面讓我們一起去了解一下吧!

SQL注入是一種注入攻擊,可以執行惡意SQL語句。

什么是SQL注入?

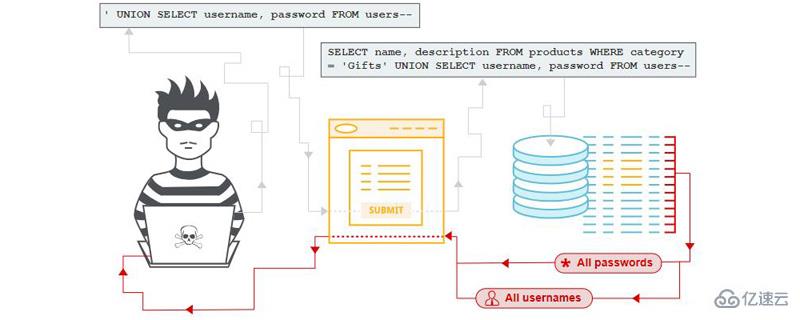

SQL注入(SQLi)是一種注入攻擊,,可以執行惡意SQL語句。它通過將任意SQL代碼插入數據庫查詢,使攻擊者能夠完全控制Web應用程序后面的數據庫服務器。攻擊者可以使用SQL注入漏洞繞過應用程序安全措施;可以繞過網頁或Web應用程序的身份驗證和授權,并檢索整個SQL數據庫的內容;還可以使用SQL注入來添加,修改和刪除數據庫中的記錄。

SQL注入漏洞可能會影響使用SQL數據庫(如MySQL,Oracle,SQL Server或其他)的任何網站或Web應用程序。犯罪分子可能會利用它來未經授權訪問用戶的敏感數據:客戶信息,個人數據,商業機密,知識產權等。SQL注入攻擊是最古老,最流行,最危險的Web應用程序漏洞之一。

SQL注入攻擊的類型

SQL注入攻擊可以通過多種方式執行。在選擇特定攻擊方法之前,攻擊者可能會觀察系統的行為。

帶內注入

這是典型的攻擊,攻擊者可以通過相同的通信通道發起攻擊并獲得結果。這是通過兩種帶內技術完成的:

● 基于錯誤的SQL注入:從顯示的錯誤消息中獲取有關數據庫的信息

● 基于聯合的SQL注入:依賴于攻擊者能夠將UNION ALL被盜信息的結果與合法結果連接起來。

這兩種技術都依賴于攻擊者修改應用程序發送的SQL,以及瀏覽器中顯示的錯誤和返回的信息。如果應用程序開發人員或數據庫開發人員無法正確地參數化他們在查詢中使用的值,那么它會成功。兩者都是試錯法,可以檢測到錯誤。

盲注入

也稱為推理SQL注入,盲注入攻擊不會直接從目標數據庫中顯示數據;相反,攻擊者會仔細檢查行為中的間接線索。HTTP響應中的詳細信息,某些用戶輸入的空白網頁以及數據庫響應某些用戶輸入需要多長時間,這些都可以是線索,具體取決于攻擊者的目標。他們還可以指向攻擊者嘗試的另一個SQLi攻擊途徑。

帶外注入

這種攻擊有點復雜,當攻擊者無法在單個直接查詢 - 響應攻擊中實現其目標時,攻擊者可能會使用此攻擊。通常,攻擊者會制作SQL語句,這些語句在呈現給數據庫時會觸發數據庫系統創建與攻擊者控制的外部服務器的連接。以這種方式,攻擊者可以收集數據或可能控制數據庫的行為。

二階注入就是一種帶外注入攻擊。在這種情況下,攻擊者將提供SQL注入,該注入將由數據庫系統的單獨行為存儲和執行。當二級系統行為發生時(它可能類似于基于時間的作業或由其他典型管理員或用戶使用數據庫觸發的某些事情)并且執行攻擊者的SQL注入,那就是當“伸出”到系統時攻擊者控制發生了。

如何防止SQL注入攻擊?

以下建議可以幫助防止SQL注入攻擊成功:

不要使用動態SQL

避免將用戶提供的輸入直接放入SQL語句中;最好使用準備好的語句和參數化查詢,這樣更安全。

不要將敏感數據保留在純文本中

加密存儲在數據庫中的私有/機密數據;這樣可以提供了另一級保護,以防攻擊者成功地排出敏感數據。

限制數據庫權限和特權

將數據庫用戶的功能設置為最低要求;這將限制攻擊者在設法獲取訪問權限時可以執行的操作。

避免直接向用戶顯示數據庫錯誤

攻擊者可以使用這些錯誤消息來獲取有關數據庫的信息。

對訪問數據庫的Web應用程序使用Web應用程序防火墻(WAF)

這為面向Web的應用程序提供了保護,它可以幫助識別SQL注入嘗試;根據設置,它還可以幫助防止SQL注入嘗試到達應用程序(以及數據庫)。

定期測試與數據庫交互的Web應用程序

這樣做可以幫助捕獲可能允許SQL注入的新錯誤或回歸。

將數據庫更新為最新的可用修補程序

這可以防止攻擊者利用舊版本中存在的已知弱點/錯誤。

總結:SQL注入是一種流行的攻擊攻擊方法,但是通過采取適當的預防措施,例如確保數據加密,保護和測試Web應用程序,以及您是最新的補丁程序,您可以采取有意義的步驟來保持您的數據安全。

以上是防止SQL注入攻擊的方法的所有內容,感謝各位的閱讀!相信大家都有了一定的了解,希望分享的內容對大家有所幫助,如果還想學習更多知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。