您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

域安全之LDAP讀取控制

Luis

AD 活動目錄設計公平 開放,任何用戶都能讀取其他用戶信息

微軟建議單獨建一個域管理特權賬號,委派控制另一個域,其實還有更方便的辦法

0x01 存在的風險

不知道大家有沒有使用過AD Explorer和dsquery這兩個工具?

當Red Team(后面簡稱RT)成功突破外網服務器并進入到內網后,這時候的主要目標就從外網突破轉變為了內網的橫向擴展。

如果內網存在域,并且RT在已經***成功的服務器上獲取到了域內的一個普通賬號,這時候,RT就可以使用dsquery命令和AD Explorer這兩個工具,獲取到域內所有服務器列表、用戶列表、組織架構等敏感信息。

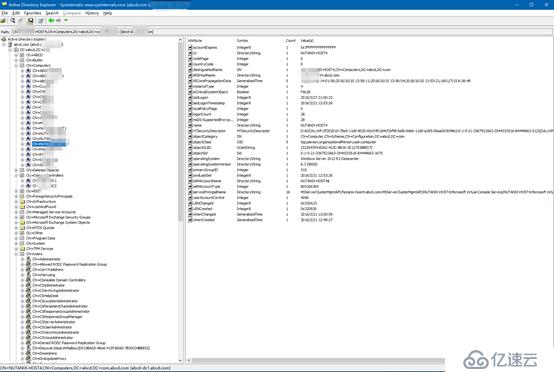

圖一 AD Explorer

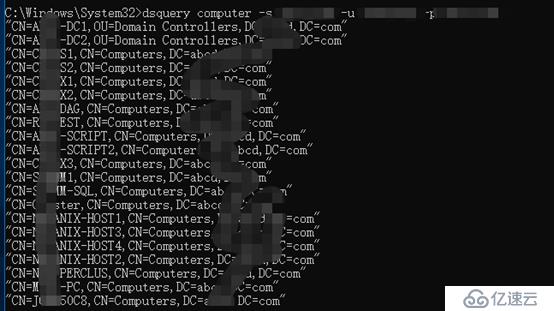

圖二 dsquery computer

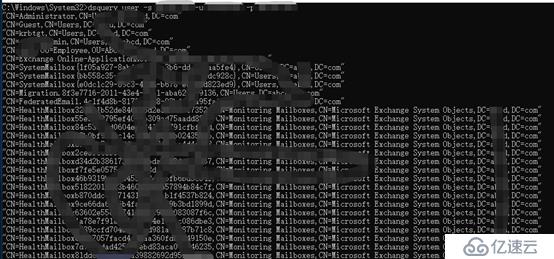

圖三 dsquery user

圖一、圖二、圖三分別展現了利用域內普通賬號,通過AD Explorer和dsquery獲取到的域內計算機和用戶等信息。

有時候域管理員可能覺得,泄露了這些信息有什么關系呢?有了這些信息,RT相當于得到了一張完整的域內地圖,需要關注哪個管理員、那個業務,靠著這張地圖就可以很容易的找到。這些敏感信息極大的提高了RT的***效率,可以稱為***測試中的“尋寶圖”。

0x02 如何防御

在域的默認配置下,所有域內的用戶都擁有LDAP服務的讀取權限!不得不說,這個默認配置在域安全中是一個巨大的坑。并且絕大部分的域管理員并不會注意到這個問題的存在。但是這種***方法,又是RT所鐘愛的方法之一。

那么我們如何對這種域內信息獲取的方式進行防御呢?

其實,大部分的用戶在域內是不需要LDAP讀取權限的。我們可以通過在AD上,禁用普通用戶的read和list權限,達到安全配置的目的。

0x03 具體設置

下面就以Windows Server 2012 R2為例,詳細介紹一下安全配置的步驟。

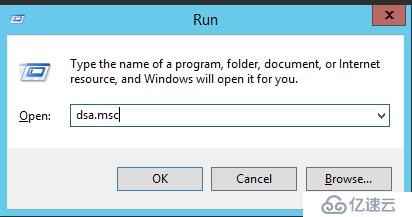

一、 Ctrl+R,輸入dsa.msc并運行。

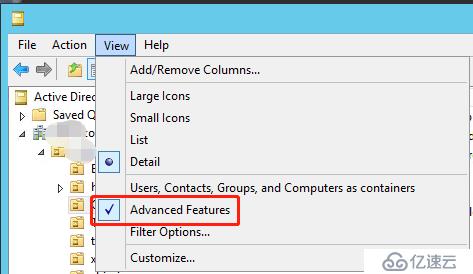

二、 點擊View,選擇Advanced Features。

三、 添加一個用戶組,如DisabelLDAPGroup。(https://s1.51cto.com/images/blog/201905/27/6da51318aba7d655b623c538d99a1f78.png?x-oss-process=image/watermark,size_16,text_QDUxQ1RP5Y2a5a6i,color_FFFFFF,t_100,g_se,x_10,y_10,shadow_90,type_ZmFuZ3poZW5naGVpdGk=)

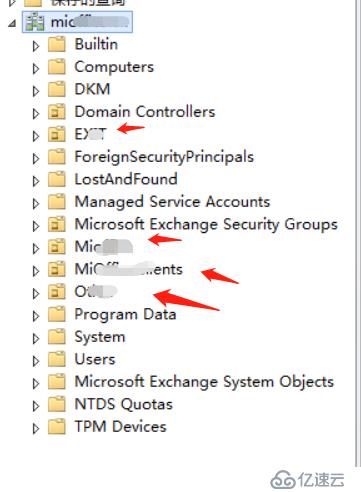

四、 在域的用戶OU點擊右鍵,選擇Properties。

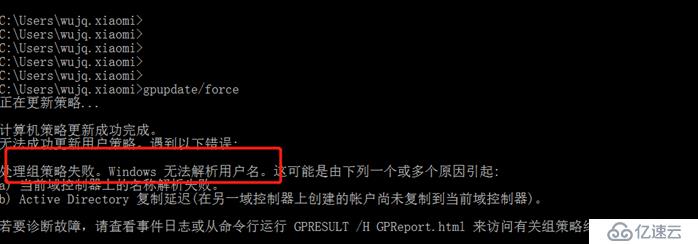

注意這里不能從根OU拒絕,因為組策略需要對用戶和計算機下發,全部拒絕則代表用戶、計算機名均無法識別,導致組策略下發失敗

選擇人員OU

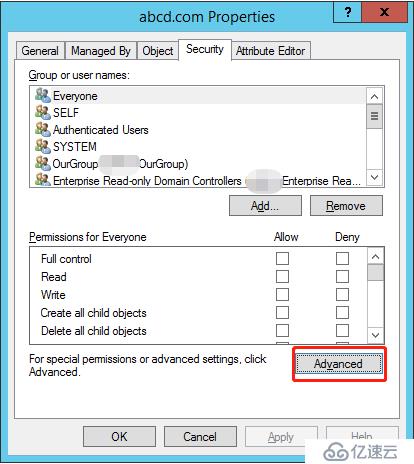

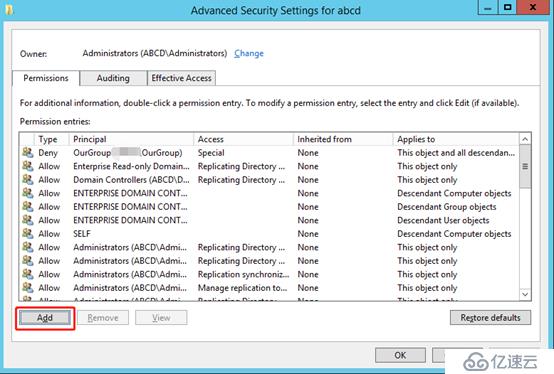

五、 選擇Security,并點擊Advanced。

六、 在彈出的窗口中,點擊Add。

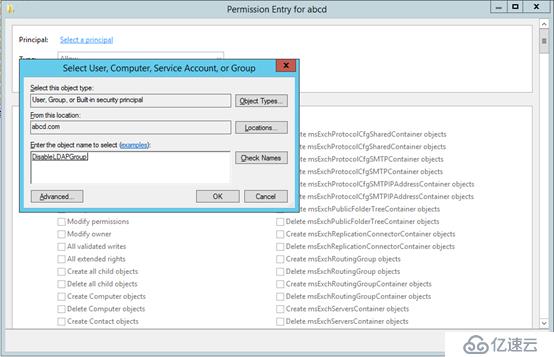

七、 在彈出的窗口中,點擊Select a principal,并在彈出的窗口中輸入DisableDLAPGroup,點擊ok。

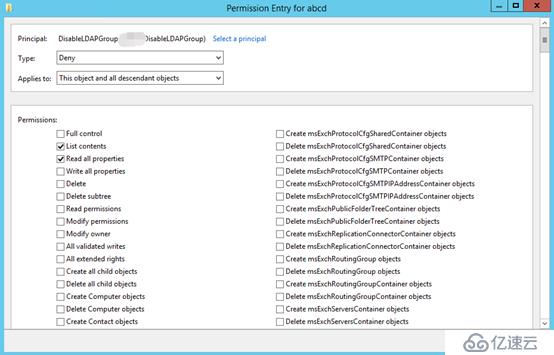

八、 將滾動條拉到底部,選擇Clear all,然后再拉到最頂部,在Permissions區選擇List contents和Read all properties,在Type處選擇Deny。

九、 點擊所有對話框的OK按鈕。

十、 把所有不需要LDAP讀取權限的用戶,添加到DisableLDAPGroup組當中。

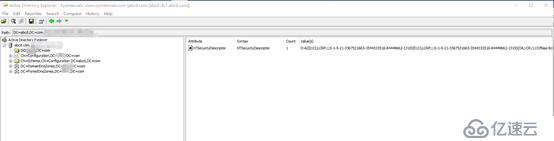

在進行完以上操作,我們再使用dsquery和AD Explorer來讀取信息試試。

可以看到,LDAP的讀取操作被成功阻止了!

0x04 對業務的影響

很多管理員會問,這樣做是可以防止RT非法讀取LDAP信息,但是會對業務產生影響嗎?

經過測試,禁用LDAP權限對域內計算機正常登陸、LDAP認證是不會產生任何影響的。

對于無LDAP讀取權限的用戶,要進行域用戶、計算機、組的選擇操作時,會出現錯誤。解決辦法是,使用有權限的用戶進行操作。由于此場景對于普通用戶來說出現的并不多,所以影響處于可接受的范圍內。

如果有業務確實要使用到LDAP來讀取域內信息,可以創建專用賬戶,不添加到DisableLDAPGroup當中,即可滿足相關的業務需要。

0x05 總結

LDAP任意用戶讀取權限的問題往往被很多管理員所忽略,卻被很多Red Team所青睞。禁用普通用戶的LDAP權限,可以有效防止域內信息的泄露,提高AD的安全性。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。